Реферат

Зміст

- Вступ

- 1. Актуальність теми

- 2. Мета і задачі дослідження та заплановані результати

- 3. Огляд досліджень та розробок

- 3.1 Огляд міжнародних джерел

- 3.2 Огляд національних джерел

- 3.3 Огляд локальних джерел

- 4. Імовірність захищеності мережі передачі даних від конкретних загроз конкретними засобами захисту

- Висновки

- Перелік посилань

Вступ

Розвиток інформаційно–телекомунікаційних систем в сучасному світі знаходить все більшу значимість. Інформаційні технологиї використовуються в процесах державного управління, управління бізнесом, виробничими процесами, задоволення потреб громадян мати вільний доступ до інформації, що сприяє розвитку інформаційних, телекомунікаційних та інформаційно–телекомунікаційних систем (ІТС). Поширення інфраструктури ІТС дозволяє скоротити відстані між взаємодіючими суб'єктами, зменшити час на обмін інформацією та, як наслідок, дозволяє прискорити процес прийняття управлінських рішень в органах державного управління, місцевого самоврядування та при керуванні бізнесом.

Величезна кількість операцій, які спрощують нам життя, надають сучасні телекомунікації. Важко собі уявити численний сервіс інтернет–банкінгу, різні інтернет–магазини, величезна кількість бізнес–операцій здійснюється за допомогою локальних і глобальних мереж передачі даних.

Сучасні вимоги з обробки інформації призводять до злиття інформаційних і телекомунікаційних систем , використанню загальнодоступних каналів зв'язку, і як наслідок — призводить до збільшення різновидів загроз для ІТС та збільшенню атак на ці системи. Інформаціонно–телекомунікаційні системи набувають все більшої значимості в сучасному світі.

У результаті стрімкого розвитку рівня мереж передачі даних,

стрімкий розвиток спостерігається і в області

інтернет–шахрайства.

Все

більше нових способів і методів щодня розробляється

хакерами

для

несанкціонованого проникнення в яку–небудь систему та

отримання вигоди.

За останні роки дуже актуальним є питання детального аналізу загроз безпеки інформаційно–телекомунікаційних систем, ймовірність їх появи, ймовірність їх запобігання існуючими засобами протидії загроз. Величезна кількість комплексних систем захисту інформації було розроблено фахівцями в галузі інформаційної безпеки, проведена велика кількість тестів. Однак питання теоретичного розрахунку захищеності мережі передачі даних залишається відкритим.

1. Актуальність теми

В даний час відомий ряд методів визначення ймовірності захисту телекомунікаційних систем від зовнішніх впливів. Була досліджена ефективність багатьох методів, доцільність їх використання в певних умовах і ситуаціях. Більшість методів володіють значним коефіцієнтом ефективності, однак для отримання найбільш точної і гнучкої методики, необхідний комплексний підхід до розробки алгоритму визначення захищеності мережі від конкретних існуючих загроз конкретними засобами захисту.

Дана магістерська робота присвячена актуальній задачі розробки алгоритму визначення ймовірності захищеності інформаційно–телекомунікаційної системи від існуючих загроз сучасними засобами захисту. Розроблений алгоритм призначений для більш ефективної побудови комплексних систем захисту інформації в мережах передачі даних, зменшення економічних витрат на створення даних систем.

Для проведення аналізу будуть використані апаратні та програмно–аппартані продукти провідних виробників захисту мережевих ресуросв. В якості теоретичного матеріалу будуть використані навчальні посібники авторитетних видань, наукові статті та публікації спеціальстов в області інформаційної безпеки.

2. Мета, задачі дослідження та заплановані результати

Метою дослідження є розробка визначення ймовірності захищеності інформаційно–телекомунікаційної мережі від конкретних загроз конкретними засобами захисту.

Основні задачі дослідження:

- Аналіз методів визначення ймовірності захищеності телекомунікаційних мереж, запропонованих попередніми авторами.

- Оцінка способів оптимізації апаратних затрат для підвищення якості роботи, швидкості роботи і загальної продуктивності системи забезпечення захищеності мережі.

- Об'єднання різних методів розрахунку захищеності і засобів захисту інформації в мережах передачі даних при різних особливостях і умовах функціонування даних мереж.

- Розробка більш точного алгоритму визначення ймовірності захищеності інформаційно–телекомунікаційної мережі від конкретних загроз конкретними засобами захисту, формування рекомендацій з використання даної методики.

Об'єкт дослідження: захищена інформацыйно–телекомуныкаційна система.

Предмет дослідження: об'єднання методів розрахунку ймовірності захищеності інофрмаціонно–телекомунікаційної мережі конкретними засобами захисту.

3. Огляд досліджень та розробок

Удосконалення методів побудови систем захисту інформаційно–телекомунікаційних систем є досить актуальним питанням. Тому проблеми їх аналізу, модифікації і реалізації були широко досліджені як зарубіжними, так і вітчизняними фахівцями.

3.1 Огляд міжнародних джерел

Значний внесок у розвиток захисту інформаційно–телекомунікаційних мереж внесла Технічна лабораторія (ITL) в Національному інституті стандартів і технологій (NIST). Дана лабораторія надає технічну документацію та стандарти щодо захисту інформації. ITL розробляє тести, методи випробувань, довідкові дані і технічний аналіз засобів і методів захисту для сприяння розвитку та продуктивному використанню інформаційних технологій. Дана лабораторія аналізує і надає у вільному доступі науково–дослідні роботи, різні керівництва, співпрацює з виробничими підприємствами, урядом та науковими організаціями.

Опубліковані даною лабораторією статті сприяли написанню дипломної роботи.

Визначення вимог до побудови телекомунікаційних мереж, порядок

вибору засобів захисту мереж, організація безпечної інформаційної

діяльності всередині локальної мережі представлені в наступних

роботах: Технічне

керівництво для тестування та оцінки інформаційної

безпеки

(Автори: Скарфоне К.,

Соппая M.,

Коді А., Орбауг А.) [1],

Керівництво з налаштування продуктивності і виміру

інформаційної безпеки

(Автори: Чу Е.,

Свенсон М.,

Стайн К., Бартол Н., Браун Е.,

Робінсон У.) [2],

Керівництво із забезпечення безпеки та конфіденційності в

загальнодоступній

(Автори: Янсен У.,

Грейнс Т.) [3],

хмарній

комп'ютерній

мережіКерівництво з вибору продуктів забезпечення інформаційної

безпеки

(Автори: Грейнс T.,

Стівенс M.,

Майєрс M.) [4],

Керівництво щодо забезпечення роботи з SSL і VPN

каналами

(Автори: Франкель Ш.,

Хоффман П.,

Орбауг А., Парк Р.) [5],

Керівництво по системі виявлення і запобігання

вторгнень (IDPS)

(Автори: Скарфон K., Мелл П.) [6], Комп'ютерна Безпека.

Обробка Інцидентів.

Керівництво

(Автори: Кіхонські П.,

Міллар Т.,

Гранс Т., Скаонс К.) [7].

Для аналізу уразливості існуючої

інформаційно–телекомунікаційної

мережі та побудови якісної системи захисту, було проаналізовано

наступні роботи: Керівництво з проведення оцінки

ризиків

(Автори: Росс Р.) [8],

Управління ризиками в інформаційних і комунікаційних

технологіях

(Автори: Паульсен С.,

Боенс Дж.) [9],

Ефективний підхід до оцінки ризику нульового дня

уразливості

(Автори: Альбанес М.,

Джаджод'я С.,

Сінхал А., Ванг Д.) [10],

К–Zero Day безпека: вимірювання ризику невідомої

уразливості

(Автори: Ванг Л., Джаджод'я С., Сінхал А.,

Ченг П., Ноел С.) [11].

3.2 Огляд національних джерел

У наступних роботах українських авторів запропоновано основні

аспекти управління інформаційною безпекою, методи побудови

збалансованої системи захисту і забезпечення безпеки інформаційної

діяльності: Особливості реалізації криптографічних та

стеганографічних систем за принципом хмарних обчислювальних

технологій

(Автори:

Задирака В. К.,

Кудін А. М.) [12],

Практичні проблеми організації системи захисту інформації в

структурному підрозділі Міністерства надзвичайних ситуацій

України

(Автори: Грицюк Ю. І.,

Малєц І. О.) [13],

Система аналізу та оцінки рівня захищеності державних

інформаційних ресурсів від социотехнические атак

(Автори: Горницька Д.,

Захарова М., Кладочний А.) [14],

Технологія використання уразливості web–ресурсів у

процесі

організації та проведення мережевий розвідки

інформаційно–телекомунікаційних систем

(Автор: Бурячок В.) [15],

Алгоритм оцінки ступеня захищеності спеціальних

інформаційно–телекомунікаційних систем

(Автор: Бурячок В.) [16].

3.3 Огляд локальних джерел

У

Донецькому національному технічному університеті розробляються методи

захисту інформаційно–телекомунікаційних систем. Робота

Дослідження питань безпеки локальних мереж на канальному

рівні моделі OSI

автора

Пріходько Т. А.

представляє огляд

найбільш поширених мережевих атак і способів їх виявлення [17]. У роботі Управління

інформаційною безпекою

інформаційно–телекомунікаційної

системи на основі моделі

авторів Воропаєвої В. Я.,

Щербова І. Л. і Хаустової Е. Д.

проведено аналіз порядку прийняття рішення з управління інформаційною

безпекою ІТС на основі

моделі PLAN–DO–CHECK–ACT

PLAN–DO–CHECK–ACT

;

розглянуті загрози для інформаційної безпеки ІТС, що можуть

бути реалізовані з використанням протоколів міжмережевої взаємодії, їх

вплив на властивості інформації; запропоновано порядок вибору засобів

захисту з урахуванням певних критеріїв та обмежень [18].

4. Імовірність захищеності мережі передачі даних від конкретних загроз конкретними засобами захисту

Вибір засобів захисту від несанкціонованого доступу (НСД) і керування інформаційною безпекою в інформаційно–телекомунікаційній системі (ІТС) — складний динамічний процес. Враховуючи, що розподілена ІТС складна, багаторівнева по архітектурі система, то для прийняття оптимального рішення на організацію захисту доцільно розділити її на складові частини. Для кожної складової даної системи визначаються правила, процеси та процедури, необхідні для якісного управління. Це дозволяє прийняти правильне рішення, що сприяє вибору найбільш доцільного компонента захисту певного сегмента системи.

З точки зору захисту інформації, для будь–якої організації найбільш уразливими місцями в ІТС є зони на кордонах поділу відповідальності власників. Прикладом такої точки може служити місце підключення внутрішньої локальної мережі установи (підприємства) до телекомунікаційної системі (рис.1).

Рис. 1

—

Структурна схема ІТС

(анимація: 4 кадри, 7 циклів повторення, 145 кілобайт)

Задіяні в процесі обробки інформації

структурні підрозділи і автоматизовані робочі місця (АРМ)

окремих

користувачів, які розташовані на значній відстані один від одного,

призводять до необхідності використання в якості каналів зв'язку

телекомунікаційних систем (ТКС), що розташовані за межами

контрольованої

території.

Тому одним з першорядних завдань при прийнятті рішення на організацію захисту локальної мережі установи (підприємства) або ж окремого АРМ користувача, є установка адекватних програмних або програмно–апаратних засобів захисту, необхідних для виконання основних вимог:

- досягнення необхідного рівня захисту у відповідності з вартістю інформації, що захищається;

- забезпечення заданого рівня обмежень видів інформаційної діяльності користувачів тощо [19].

У таблиці 1 представлений перелік трьох найбільш поширених класів загроз, які можуть бути реалізовані з використанням протоколів міжмережевої взаємодії [20], і оцінка їх впливу на основні властивості інформації.

Необхідно враховувати той факт, що не всі загрози ІТС можуть бути реалізовані повною мірою або реалізовані взагалі в даній мережі, один і той же тип загрози може завдати значний або незначний збиток. Тому, для прийняття рішення з управління інформаційною безпекою при виборі захисних заходів, слід визначитися з тим ступенем ризику, який несе в собі конкретна загроза для мережі і циркулюючої в ній інформації [18].

Таблиця 1

Класи загроз для інформаційної безпеки в ІТС

Виходячи з таблиці, загрози можливі для таких властивостей інформації, як конфіденційність (ck), цілісність (ik), доступність (ak) и спостереженість (sk) інформації. Причому рівень загрози для даних властивостей інформації визначається експертною оцінкою за п'ятибальною шкалою:

- 0 – реалізована загроза фактично не несе збитків;

- 0,25 – реалізована загроза несе незначні збитки;

- 0,5 – реалізована загроза несе збитки середнього ступеня;

- 0,75 – реалізована загроза несе значні збитки;

- 1,0 – реалізована загроза несе непоправні збитки.

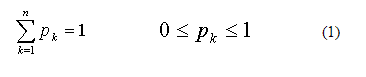

Ваговий коефіцієнт (pk) загрози пропонується визначати виходячи з частоти появи даної загрози, спираючись на статистичну інформацію або виходячи з оцінок прогнозування.

Для даного коефіцієнта повинні бути виконані наступні умови:

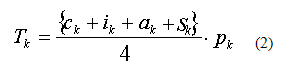

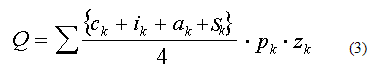

Виходячи з вже відомих даних рівня загрози для властивостей інформації, представлених експертами, і наявного вагового коефіцієнта, отримуємо числове значення рівня безпеки для інформації від розглянутої загрози:

Виходячи з функцій, які виконують програмні та програмно–апаратні засоби захисту, а також з рівня небезпеки загрози для інформації, що обробляється на виділеному АРМ або в закритій локальної мережі, необхідно розрахувати очікувану захищеність системи від сукупності ймовірних загроз за допомогою конкретного засобу захисту [18]:

З цією метою для кожного програмного або програмно–апаратного засоба захисту вводиться числовий коефіцієнт zk, що дозволяє визначити ймовірність успішного виконання ним функції щодо захисту інформації від конкретної розглянутої загрози.

Один із способів розрахунку захищеності, заснований на розрахунку інтенсивності порушень та інтенсивності відновлення конфіденційності, цілісності, доступності та спостереженості ресурсів.

За даними статті Бурячка В. Л.

Алгоритм оцінки

ступеня захищеності спеціальних

інформаційно–телекомунікаційних

систем

, останнім часом найбільш широко використовуються такі

загрози, як: підбір ключів / паролів (парольні

атаки) — 13,9 % від

загальної кількості; заміна IP–адреси

(IP спуфинг) —

12,4 %; відмова в

обслуговуванні

(DoS–атаки) — 16,3 %;

аналіз

трафіку (сніфінг пакетів) —

11,2 %; сканування (мережева розвідка) —

15,9 %;

підміна даних, переданих

по мережі (Маніпуляція

даними і ПЗ) —

15,6 %; інші методи (віруси та

програми Троянський кінь

) — 14,7 % [16].

Враховуючи характер впливу перерахованих загроз на вході в локальну комп'ютерну мережу, можна розділити їх на загрози порушення конфіденційності, цілісності, доступності та спостереженості.

Рівень захисту інформації в комп'ютерній мережі від НСД визначається захищеністю кожного ресурсу, призначеного для захисту [21].

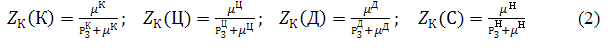

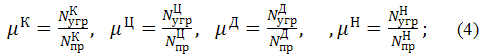

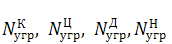

Тому для розрахунку коефіцієнтів захищеності конфіденційності, цілісності, доступності та спостереженості ресурсів використовуємо формули:

де  —

ймовірність

подолання

всіх загроз конфіденційності, цілісності, доступності та

спостереженості, які можуть виникнути.

—

ймовірність

подолання

всіх загроз конфіденційності, цілісності, доступності та

спостереженості, які можуть виникнути.

— інтенсивності

потоку загроз

конфіденційності, цілісності,доступності та спостереженості

ресурсів, відповідно;

— інтенсивності

потоку загроз

конфіденційності, цілісності,доступності та спостереженості

ресурсів, відповідно;pi — ймовірність протидії загрозі i–того виду конкретним засобом захисту.

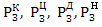

Спираючись на дані,

отримані експертним шляхом і на таблицю 1, можна скласти таку

таблицю,

яка показує співвідношення засобів захисту та можливих загроз

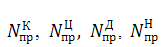

комп'ютерної мережі. Розраховуємо

—

інтенсивності відновлення захищеності для конфіденційності,

цілісності, доступності та спостереженості ресурсів,

відповідно [21].

—

інтенсивності відновлення захищеності для конфіденційності,

цілісності, доступності та спостереженості ресурсів,

відповідно [21].

коефіцієнти  розраховуються наступним чином:

розраховуються наступним чином:

де  —

кількість нових загроз, що з'явилися за час t.

—

кількість нових загроз, що з'явилися за час t.

—

кількість розроблених перешкод загрозам за час t.

—

кількість розроблених перешкод загрозам за час t.Для стислості запишемо вираз (2) у вигляді:

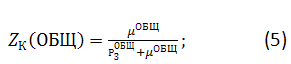

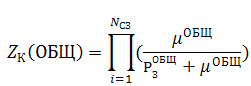

Враховуючи те, що в комп'ютерній мережі потрібен захищений

стан всіх ресурсів і для захисту ресурсів не використовуються додаткові

альтернативні засоби захисту, необхідна формула для знаходження

захищеності запропонованої в роботі Козленко А. В.,

Авраменко В. С.,

Саєнко І. Б., Кий А. В.

Метод оцінки рівня захисту інформації

від НСД в комп'ютерних мережах на основі графа

захищеності

.

де Zk (ОБЩ) — коеффициент захищеності комп'ютерної мережі,

Ncз — кількість засобів захисту.

Висновки

Визначення ймовірності захисту телекомунікаційних мереж від зовнішніх загроз є одним з найважливіших напрямків в облості забезпечення безпеки інформаційної діяльності. Дана робота сприяє побудові якісних і гнучких систем захисту телекомунікаційних мереж.

У рамках магістерської роботи були отримані актуальні наукові результати за наступними напрямками:

- Вивчені раніше запропоновані підходи до визначення рівня захисту телекомунікаційної мережі від зовнішніх загроз і атак.

- Об'єднані і систематизовані найактуальніші та гнучкі методи оцінки захищеності телекомунікаційної мережі в єдиний алгоритм.

- Отримані результати при розрахунку захищеності запропонованим методом.

- Проведена оцінка результатів, доробка та удосконалення запропонованої методики.

При написанні даного реферату магістерська робота ще не завершена. Остаточне завершення: грудень 2014 року. Повний текст роботи та матеріали по темі можуть бути отримані у автора або його керівника після вказаної дати.

Перелік посилань

- Scarfone K., Souppaya M., Cody A., Orebaugh A. Technical Guide to Information Security Testing and Assessment / Scarfone K., Souppaya M., Cody A., Orebaugh A. — National Institute of Standarts and Technology, 2008. — 80 pp.

- Chew E., Swanson M., Stine K., Bartol N., Brown A., Robinson W. Performance Measurement Guide for Information Security / Chew E., Swanson M., Stine K., Bartol N., Brown A., Robinson W.— National Institute of Standarts and Technology, 2008. — 80 p.

- Jansen W., Grance T. Guidelines on Security and Privacy in Public Cloud Computing / Jansen W., Grance T. — National Institute of Standarts and Technology, 2011. — 70 pp.

- Grance T., Stevens M., Myers M. Guide to Selecting Information Technology Security Products / GranceT., StevensM., Myers M. — National Institute of Standarts and Technology, 2003. — 67 pp.

- Frankel F., Hoffman P., Orebaugh A., Park R. Guide to SSL VPNs / Frankel S., Hoffman P., Orebaugh A., Park R. — National Institute of Standarts and Technology, 2008. — 87 pp.

- Scarfone K., Mell P. Guide to Intrusion Detection and Prevention Systems (IDPS) / Scarfone K., Mell P. — National Institute of Standarts and Technology, 2007. — 127 pp.

- Cichonski P., Millar T., Grance T., Scarfone K. Computer Security Incident Handling Guide / Cichonski P., Millar T., Grance T., Scarfone K. — National Institute of Standarts and Technology, 2012. — 79 pp.

- Ross R. Guide for Conducting Risk Assessments / Ross R. — National Institute of Standarts and Technology, 2012. — 95 pp.

- Paulsen S., Boens J. Summary of the Workshop on information and communication technologies supply chain risk management / Paulsen S., Boens J. — National Institute of Standarts and Technology, 2012. — 21 pp.

- Albanese M., Jajodia S., Singhal A., Wang L. An efficient approach to assessing the risk of Zero-day vulnerabilities / Albanese M., Jajodia S., Singhal A., Wang L. — National Institute of Standarts and Technology. — 12 pp.

- Wang L., Jajodia S., Singhal A., Cheng P., Noel S. К-Zero day safety: a network security metric for measuring the risk of unknown vulnerabilities / Wang L., Jajodia S., Singhal A., Cheng P., Noel S. — National Institute of Standarts and Technology. — 15 pp.

- Задирака В. К., Кудин А. М. Особенности реализации криптографических и стеганографических систем по принципу облачных вычислительных технологий / Задирака В. К., Кудин А. М. — Институт кибернетики им. Глушкова В. М. НАН Украины, 2012. — 7 с.

- Грицюк Ю. І., Малець І. О. Практичні проблеми організації системи захисту інформації у структурних підрозділах Міністерства надзвичайних ситуацій України / Грицюк Ю. І., Малець І. О. — Львівський державний університет безпеки життєдіяльності. — 6 с.

- Горницька Д. А., Захарова М. В., Кладочний А. І. Система аналізу та оцінки рівня захищеності державних інформаційних ресурсів від соціотехнічних атак / Горницька Д. А., Захарова М. В., Кладочний А. І. — Національний авіаційний університет. — 5 с.

- Бурячок В. Технологія використання уразливостей web–ресурсів у процесі організації та проведення мережевої розвідки інформаційно–телекомунікаційних систем / Бурячок В. — Військова частина А1906, Україна, 2013. — 5 с.

- Бурячок В. Алгоритм оцінювання ступеня захищеності спеціальних інформаційно–телекомунікаційних систем / Бурячок В. — Науково–технічний журнал «Захист інформації» № 3, 2011. — 9 с.

- Приходько Т. А. Исследование вопросов безопасности локальных сетей на канальном уровне модели OSI / Приходько Т. А. — Научные публикации кафедры компьютерной инженерии ДонНТУ, 2011. — 4 с.

- Воропаєва В. Я., Щербов І. Л., Хаустова Е. Д. Управління інформаційною безпекою інформаційно–телекомунікаційних систем на основі моделі «PLAN–DO–CHECK–ACT» / Воропаєва В. Я., Щербов І. Л., Хаустова Е. Д. — Наукові праці ДонНТУ. Серія: обчислювальна техніка та автоматизація № 2 (25)’2013. — 7 с.

- Воропаева В. Я., Щербов И. Л. Адаптация информационно–телекоммуникационных систем к внешним воздействиям / Научные труды Донецкого национального технического университета. Серия: «Вычислительная техника и автоматизация». Выпуск 23 (201). — Донецк, ДонНТУ, 2012. — 83 c.

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка) [Электронный ресурс]. — Режим доступа: style="color:blue;">http://fstec.ru/component/attachments/download/289.

- Козленко А. В., Авраменко А. В., Саенко И. Б., Кий А. В. Метод оценки уровня защиты информации от НСД в компьютерных сетях на основе графа защищенности / Труды СПИИРАН, 2012. — 45 с.