ДОСЛІДЖЕННЯ ШИРОКОСМУГОВИХ ПАСИВНИХ ОПТИЧНИХ МЕРЕЖ ДОСТУПУ (LR-PON)

Зміст

- Вступ

- 1. Актуальність теми

- 2. Мета і задачі дослідження та заплановані результати

- 3. Огляд досліджень і розробок

- 3.1 Реалізація несанкціонованих впливів в мережі LR-PON

- 3.2 Методи визначення несанкціонованих впливів

- 3.3 Архітектурні рішення мереж LR-PON

- Висновки

- Перелік посилань

Вступ

Технологія PON вважається однією з найбільш перспективної технології широкосмугового доступу по оптоволоконному каналу. Це швидко розвивається, одна з найбільш ефектних технологій для побудови мереж мульти-сервісного доступу на ділянці останньої милі

. Такі мережі завдяки своїй довговічності, малому загасання оптичного сигналу і величезною пропускної здатності дозволяють в повній мірі розкрити економічний потенціал сімейства архітектур FTTx (англ. Fiber to the х- оптичне волокно до точки X).

На основі технології PON будуються повністю пасивні оптичні мережі зв'язку деревовидної топології з центральним вузлом OLT (optical line terminal) і абонентськими вузлами ONU (optical network unit). Центральний вузол OLT забезпечує з'єднання з магістральним ділянкою мережі і абонентськими вузлами ONU, здійснюючи прийом і передачу даних. На ділянках розгалуження дерева встановлюються пасивні компоненти - сплітери (розгалужувачі), повністю незалежні від живлення і обслуговування. Центральний вузол OLT може містити кілька приймально-передавальних модулів, що забезпечують передачу інформації абонентським вузлів ONU, кожен з яких може забезпечувати високошвидкісний доступ в Інтернет сотням абонентів.

Технологія PON включає в себе два головних стандарту: IEEE 802.3ah Ethernet PON (EPON) і ITU-T G.984 Gigabit PON (GPON). Обидва стандарти передбачають передачу прямого (спадного) потоку на довжині хвилі 1490 нм і зворотного (висхідного) потоку на довжині хвилі 1310 нм, при цьому передача здійснюється за принципом тимчасового мультиплексування (англ. Time Division Multiplexing, TDM). Кожному абонентського вузла ONU відводиться відрізок часу (time slot) для передачі даних з урахуванням затримки сигналів, в результаті чого виключається перетин сигналів надходять від різних абонентських пристроїв ONU. Після об'єднання загальний висхідний потік містить сигнали від усіх користувачів.

Мідні технології успішно замінили пасивні оптичні мережі (PON - Passive Optical Networks), які замість використання з'єднання точка-точка (P2P) використовують архітектуру точка-многоточка (P2MP).

В першому десятилітті XXI століття вже широко використовувалися стандарти нового покоління PON - NGPON (Next Generation Passive Optical Networks) такі як Ethernet PON (EPON) і Gigabit PON (GPON). У них швидкість передачі даних в низхідному потоці досягає до 2,5 Gbps, а у висхідному до 1,25 Gbps. Масштабування таких мереж проводиться з урахуванням максимальних довжин розподільного і абонентського волокна до 20 км.

Як правило, мережу PON має топологію дерево

з центром CO, розташованим в корені і абонентами, підключеними до крайових вершин дерева на відстані до 20 км. Корінь дерева - це оптичний лінійний термінал (Optical Line Terminal) - OLT, який є обладнанням сервіс-провайдера, розташованим спільно з СО. Мережа PON з'єднує OLT з безліччю оптичних мережевих пристроїв (Optical Network Unit) ONU через 1: N (як правило 1:32) оптичний спліттер-суматор.

NGPON все частіше замінюють стандарти NGPON другого покоління, основний з яких - LR-PON (long-reach PON). Новітні LR-PON можуть мати швидкості низхідного і висхідного потоків 10 Gbps і 2.5 Gbps відповідно. Масштабованість мережі досягає 100 км. Тут може бути задіяно до 17 дільників потужності. Кожен з дільників працює з різними парами висхідних і низхідних потоків, розділених по довжині хвилі і обслуговуючих до 256 ONU. Всього до OLT може бути підключено до 4352 ONU. Мережі LR-PON мають топологію багатоступінчастого дерева з безліччю гілок і дозволяють забезпечувати інтеграцію оптичних мереж доступу і зонових мереж. Розширена функціональність LR-PON пропонує значну економію на витратах за рахунок скорочення числа необхідних перетворень оптичний-електричний-оптичний. Таким чином, тенденція розвитку PON веде до зміни структури міських мереж в сторону зменшення кількості вузлових станцій. [ 1 ]

1. Актуальність теми

Одним з найважливіших вимог, що пред'являються до сучасних телекомунікаційних систем, є забезпечення скритності і конфіденційності зв'язку. У волоконно-оптичних лініях зв'язку повинна бути сформована надійна, захищена інфраструктура з використанням всіх доступних засобів і способів інформаційного захисту.

Інформаційна безпека ліній зв'язку включає:

- захист від випадкових впливів порушника;

- захист від навмисних впливів порушника;

- захист від загроз безпеки.

Зараз з'явилося нове покоління мереж PON, яке передбачається використовувати блее широко, ніж попередні, в зв'язку з чим небезпека від інформаційних загроз стала вище.

Передбачається, що в мережах LR-PON будуть комплексні системи безпеки. Для забезпечення захисту інформації в LR - PON необхідна розробка і впровадження підсистеми захисту інформації.

Основні цілі захисту інформації, якою повинні передбачати:

- запобігання витоку інформації технічними каналами (в тому числі за рахунок можливо впроваджених в технічні засоби спеціальних пристроїв негласного отримання інформації);

- запобігання несанкціонованого знищення, перекручення, копіювання, блокування інформації;

Зокрема, необхідна підсистема захисту від несанкціонованих впливу, її Гланая завдання - протидія розкраданню, пошкодження і спотворення даних, включаючи і захист системних ресурсів.

Несанкціонований доступ (НСД) до ВОЛЗ, незважаючи на складність і дорожнечу, все-таки можливий. Способи знімання, які можуть бути використані для перехоплення інформації з ВОЛЗ, можна розділити на три групи:

- за способом з'єднання: безразривний, дискретний, локальний, протяжний.

- за способом реєстрації і підсилювача;

Перехоплення інформації будь-яким з перерахованих вище способів можливий тільки при порушенні цілісності зовнішньої захисної оболонки кабелю і безпосередньому доступі до оптичних волокнах. Конфіденційність інформації, що передається по ВОЛЗ інформації може бути забезпечена застосуванням спеціальних методів і засобів захисту лінійного тракра від несанкціонованого доступу.

Сущесьвует безліч метеодов, які можуть бути використані, небхідно підібрати їх поєднання найкращим чином, щоб працювали качествеу, н НЕ здорожували саму систему.

Таким чином, завдання розробки підсистеми виявлення несанкціонованих проникнень комплексної ситеми захисту інформації в мережах LR-PON є акуальной. [ 2 ] - [ 3 ]

2. Мета і задачі дослідження та заплановані результати

Метою дослідження є підвищення рівня інформаційної безпеки пасивних оптичних мереж нового покоління LR-PON шляхом удосконалення комплексної системи захисту інформації на основі сучасних методів виявлення несанкціонованого впливу

Основні завдання дослідження:

1. Проаналізувати існуючі методи комплексної системи захисту інформації в пасивних отіческіх інфокомунікаційних мережах;

2. Визначити коло завдань забезпечення інформаційної безпеки пасивних оптичних мереж нового покоління LR-PON;

3. Розробити підсистему виявлення несанкціонованих проникнень комплексної ситеми захисту інформації в мережах LR-PON на основі соверменних методів виявлення несанкціонованого впливу;

4. Розробити модель підсистеми виявлення несанкціонованих проникнень комплексної ситеми захисту інформації в мережах LR-PON;

5. Провести моделювання розробленої моделі, оцінити якісні показники її функціонрірованія і передбачувані ефекти від її впровадження;

6. Провести оцінку економічної ефективності запропонованих рішень;

7. Виділити заходи з охорони праці.

3. Огляд досліджень та розробок

Останнім часом одним з найбільш перспективних і розвиваються напрямків побудови мережі зв'язку в світі є волоконно-оптичні лінії зв'язку (ВОЛЗ). В області систем передачі інформації з великою інформаційною ємністю і високою надійністю роботи ВОЛЗ не мають конкурентів. Це пояснюється тим, що вони значно перевершують дротяні за такими показниками, як пропускна здатність, довжина регенераційної ділянки, а також перешкодозахищеність.

Вважається, що ВОЛЗ, в силу особливостей поширення електромагнітної енергії в оптичному волокні (ОВ), мають підвищену скритністю. Це пояснюється тим, що оптичне випромінювання, що являє носієм інформації, поширюється в ОВ відповідно до закону повного внутрішнього відображення, а за ОВ електромагнітне випромінювання експоненціально спадає. Ділянки, де можливий витік електромагнітного випромінювання і несанкціонований з'їм інформації (НДІ), щодо нечисленні, класичними

радіотехнічними методами (приймально-передавальна апаратура, регенераційні пункти) вивчені і локалізовані. З цієї причини ці ділянки порівняно легко можуть бути поставлені під контроль.

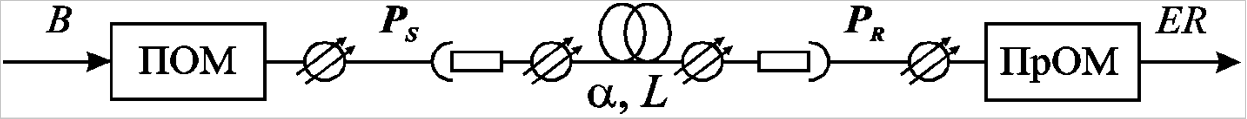

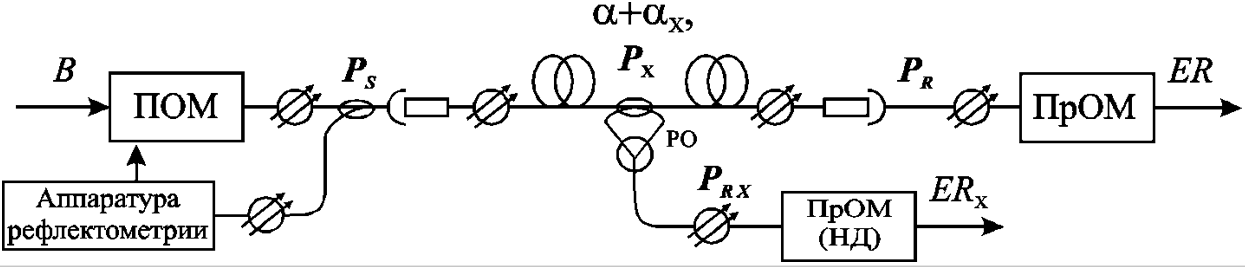

Розглянемо ВОЛЗ і її основні параметри (рис. 1)

Рисунок 1 - Структурна схема ВОЛЗ

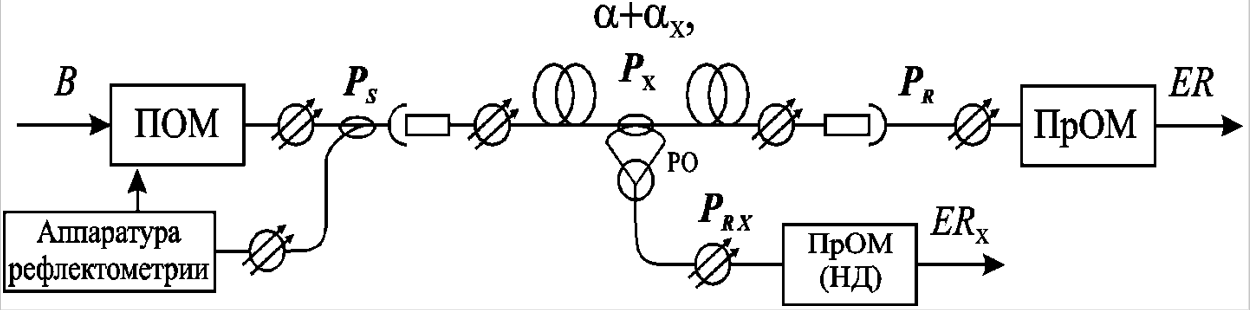

До складу ВОЛЗ входить: передавач оптичної потужності (ПОМ) з вихідною потужністю Рs, приймач оптичної потужності (промо), що забезпечує при вхідної оптичної потужності Pr прийом і перетворення оптичного сигналу з заданим коефіцієнтом помилок ER, і волоконно-оптичний лінійний тракт ( Волт), що має довжину L і загасання α. Приймально-передавальна пара (ПОМ-Пром) має енергетичний потенціал Е, який залежить від потужності ПОМ, спектральної щільності шуму, чутливості промити і швидкості передачі В. Заданий енергетичний потенціал Е обмежує довжину волоконно-оптичного тракту L, загасання якого (з урахуванням експлуатаційного запасу ) не повинно перевищувати енергетичний потенціал Е. Бачимо, що для того, щоб здійснити НДІ, потрібно дістатися до самого волокна Волта і знайти спосіб зчитати інформацію, знявши частина оптичної потужності PRX через розгалужувач опти ний (РО) в точці з потужністю РХ, задавши втрати αХ і не порушуючи при цьому функціонування каналу зв'язку (рис. 2).

Розглянемо вплив на параметри Волта знімання інформації при пасивному локальному несанкціонованого доступу (НД). Введемо наступні позначення: РS, PR, PX, PRX - потужності оптичних сигналів, відповідно на виході ПЗЗ (на початку Волта), на вході промо (в кінці Волта), в місці знімання інформації і на вході промо НД, α [дБ / км ] - загасання Волта, Е - енергетичний потенціал приймачів ВОЛЗ.

Рисунок 2 - ВОЛЗ з пасивним НД

При НДІ в результаті впливу на ОВ виникає неоднорідність, при цьому з ОВ випромінюється оптичний сигнал αРх, частина якого PRX подається на промо НД, і в Волта вноситься додаткове загасання αХ.

Введемо наступні коефіцієнти: Кс = PRX / PX - коефіцієнт зв'язку пристрою НДІ; Кв = PRX / αPX - коефіцієнт відбору пристрої НДІ; Кзч = PR0 / PRX0 - коефіцієнт запасу чутливості пристрою НДІ, де PR0, PRX0 - чутливість відповідно фотоприймачів ВОЛЗ і пристрої НДІ.

Енергетичний потенціал ВОЛЗ Е і координата х від початку Волта до місця знімання інформації для пристрою НД з заданим коефіцієнтом запасу чутливості Кзч визначають коефіцієнт зв'язку Кс пристрої НДІ. У відштовхуючись від конструктивних особливостей і технології виготовлення пристрою виведення-введення для НДІ забезпечується певний рівень Кв, що викликає додаткове внесене згасання Волта αХ. [ 4 ]

Завжди існує можливість знімання інформації з ОВ оптичного кабелю. Несанкціонований доступ до ВОЛЗ, незважаючи на складність, все-таки можливий. Способи знімання, для перехоплення інформації з ВОЛЗ, можна умовно розділити на кілька груп:

1. за способом під'єднання:

1.1 безразривний;

1.2 дискретний;

1.3 локальний;

1.4 протяжний.

2. за способом реєстрації та посилення:

2.1 пасивні - реєстрація випромінювання з бічної поверхні ОВ;

2.2 активні - реєстрація випромінювання, що виводиться через бічну поверхню ОВ за допомогою спеціальних засобів, що змінюють параметри сигналу в Волта;

2.3 компенсаційні - реєстрація випромінювання, що виводиться через бічну поверхню ОВ за допомогою спеціальних засобів з подальшим формуванням і введенням в ОВ випромінювання, компенсуючого втрати потужності при виведенні випромінювання;

Всі несанкціоновані дії зловмисника можна уявити шістьма областями, кожну з яких відрізняють наступні цілі:

- аналіз трафіку;

- підслуховування;

- умисна затримка інформації;

- відмова в обслуговуванні;

- зміна характеристик якості обслуговування QoS;

- спуфинг, тобто передача зловмисником інформації в мережу від імені іншої особи.

Кількість можливих несанкціонованих впливів в мережі LR-PON скоротилося до двох: підслуховування (аналіз трафіку) і "порушення сервісу".

Список несанкціонованих впливів можна розширити, але вони будуть ставитися до мережевих протоколів, системам управління, тоді як нас цікавлять несанкціоновані дії, пов'язані з інфраструктурою мережі LR-PON. [ 4 ] - [ 5 ]

3.1 Реалізація несанкціонованих впливів в мережі LR-PON

Існує кілька методів реалізації несанкціонованих впливів з боку зловмисника: зняття частини потужності оптичного сигналу; впливу на інформаційні сигнали за допомогою сигналів зловмисника, що входять в їх спектр, а також не входять в спектр інформаційних сигналів.

Для аналізу обрані саме ці способи захисту, оскільки вони досить просто можуть бути реалізовані і викликають інші наслідки при порівнянні їх з іншими видами несанкціонованих впливів на інших типах мереж. Дані види впливів легко реалізовані за рахунок уже наявних на ринку технологій, що ставить під загрозу безпеку мереж LR-PON.

Кожен з компонентів, що входять до складу мережі LR-PON, може бути джерелом проведення через нього несанкціонованого впливу.

"Підслуховування"

"Підслуховування" може бути реалізовано зловмисником шляхом відгалуження частини оптичної потужності переданого оптичного сигналу через О В або оптичний розгалужувач. Даний вид впливу можна застосувати двома способами: розривним або безразривним. У разі розривного способу проводиться обрив оптичного волокна і під'єднання оптичного ответвителя. Недосконалість цього способу полягає в великому внесена загасання і неминуче перериванні зв'язку на час підключення ответвителя, що може бути легко виявлено. У разі безразривного способу частина оптичної потужності можна отримати в місці вигину оптичного волокна.

В даний час на ринку представлено цілий ряд оптичних телефонів, які дозволяють організувати зв'язок на далеких відстанях через оптичне волокно без порушення цілісності останнього за допомогою "оптичних прищіпок". "Оптична прищіпка" за рахунок вигину волокна дозволяє як вводити, так і виводити оптичний сигнал. На ринку пропонується цілий ряд таких пристроїв вартістю менше 1000 дол. з різними значеннями внесеного загасання. Крім того, на ринку представлені пристрої, які дозволяють виявити наявність сигналу в оптичному волокні, визначити його напрямок і поляризацію.

"Порушення послуги"

Другий вид несанкціонованого впливу - "порушення послуги" може бути реалізований через оптичне волокно або приемопередающее обладнання на стороні абонента або через оптичний розгалужувач. В даному випадку зловмисник здійснює введення в оптичне волокно сигналу, в результаті чого відбувається погіршення характеристик послуги або її порушення. Технічні засоби підключення до оптичної середовищі бувають різними: зловмисник може використовувати потужне джерело лазерного випромінювання і менший радіус вигину оптичного волокна, що дозволить впливати на корисний сигнал не за рахунок сильного зміни його потужності, а за рахунок впливу сигналу зловмисника на корисний сигнал.

Основним і найбільш популярним способом безразривного локального НД є спосіб линзовой фокусування сингулярних (випливають) мод на вигині волокна. Цей спосіб знайшов застосування в апаратах для зварювання ОВ.

Пристрої розривного НД дозволяють здійснювати більш надійний знімання інформації. Однак розривне підключення вимагає тимчасового виключення лінії, що може сигналізувати про наявність самого доступу. Ймовірно, "для маскування", паралельно з підключенням можуть бути здійснені і навмисні пошкодження кабелю.

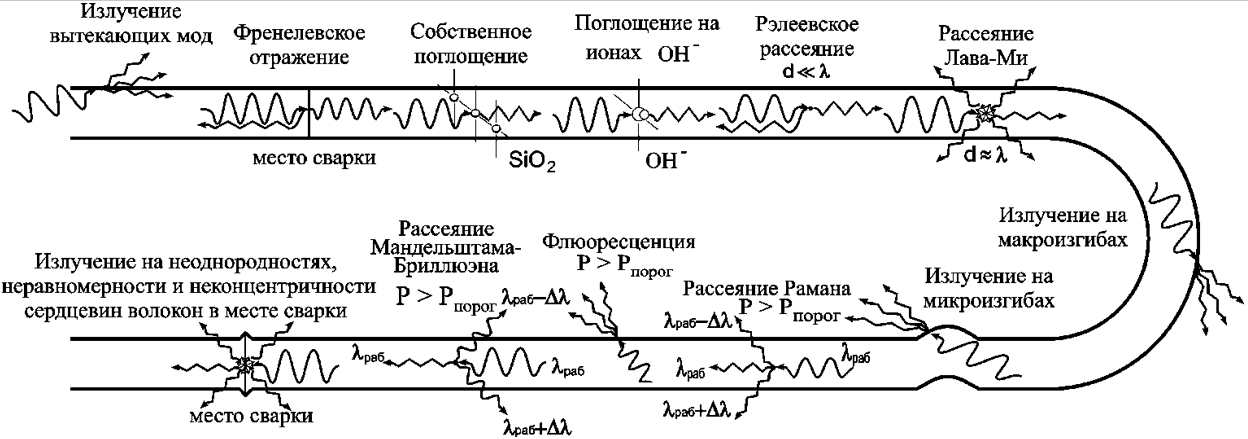

Пасивні способи мають високу скритністю, так як практично не змінюють параметри поширюється випромінювання, але мають низьку чутливість. Тому для перехоплення інформації використовують ділянки, на яких рівень бічного випромінювання підвищений. Навіть після формування стаціонарного розподілу поля в волокні невелика частина розсіяного випромінювання все ж проникає за межі оболонки і може бути каналом витоку інформації. Можливість існування побічних оптичних випромінювань з бічної поверхні ОВ обумовлена низкою фізичних, конструктивних і технологічних факторів (рис. 3):

Рисунок 3 - Причини випромінювання і розсіювання в ОВ

- існування випливають мод на початковій ділянці волокна, обумовлене збудженням його джерелом випромінювання з просторовим розподілом, перевищує апертуру волокна;

- випромінювання випливають і випромінювальних мод на всьому протязі ОВ за рахунок релєєвського розсіювання на структурних неоднорідностях матеріалу ОВ, розміри яких істотно менше довжини хвилі випромінювання;

- перетворення направляються мод в випливають за рахунок локальних змін волноводного параметра на хвилеводних нерегулярно волокна: микроизгибах (радіус вигину порівняємо з діаметром ОВ) і макроізгібах (радіус вигину набагато більше діаметра ОВ);

- виникнення розподілених і локальних тисків на ОВ.

Використання випливають мод в місцях стикування ОВ становить небезпеку з точки зору захисту інформації, т. я. Є можливість організувати режим прозорості

НДІ, коли ВОЛЗ не помічає

крадіжку чималої оптичного сигналу з Волта. В цьому випадку важко фіксувати з'їм сигналу. Однак, зважаючи на обмежений і відомого числа і розташування таких місць на довжині всього Волта забезпечення захисту інформації щодо просто досягається організаційно-технічними заходами (охорона, спостереження таких ділянок).

Активні способи дозволяють вивести через бічну поверхню ОВ випромінювання значно більшої потужності. Однак при цьому відбувається зміна параметрів поширюється по ОВ випромінювання (рівень потужності в каналі, модовая структура випромінювання), що може бути легко виявлено. До способів цієї групи відносяться: механічний вигин ОВ, вдавлення зондів в оболонку, безконтактне з'єднання ОВ, шліфування і розчинення оболонки, підключення до ОВ фотоприймача за допомогою спрямованого відгалужувачі, термічне деформування геометричних параметрів ОВ і формування неоднорідностей в ОВ.

Компенсаційні способи принципово поєднують в собі переваги перших двох груп - скритність і ефективність, але пов'язані з технічними труднощами при їх реалізації. Висновок випромінювання, формування і зворотне введення через бічну поверхню повинні здійснюватися з коефіцієнтом передачі, близьким до одиниці. Однак статистичний характер розподілу параметрів ОВ по довжині (діаметрів, показників заломлення серцевини і оболонки та ін.), Спектральної смуги напівпровідникового лазера і характеристик пристрою знімання призводить до того, що різниця між виведеним і введенням назад рівнями потужності носить імовірнісний характер. Тому коефіцієнт передачі може приймати різні значення. Практичні пристрої, що реалізують компенсаційні способи знімання інформації з бічної поверхні ОВ, в даний час невідомі.

Слід зазначити, що захисні оболонки і елементи конструкції кабелю істотно послаблюють бічне випромінювання. Тому перехоплення інформації будь-яким з перерахованих вище способів можливий тільки при порушенні цілісності зовнішньої захисної оболонки кабелю і безпосередньому доступі до оптичних волокнах.

Цікавим є протяжний безразривний знімання інформації, який можна здійснити або на пологому вигині волокна або під прямим волокні під впливом низьких температур. Справа в тому, що при низьких температурах відбувається зміна коефіцієнтів заломлення скла, в результаті чого в серцевині може підвищитися рівень розсіювання.

Конфіденційність переданої по ВОЛЗ інформації може бути забезпечена застосуванням спеціальних методів і засобів захисту лінійного тракту від НД. До основних переваг застосування захищених ВОЛЗ відносяться:

- незалежність від структури переданих цифрових сигналів;

- незалежність від швидкості передачі цифрових сигналів;

- відносно низька вартість;

- універсальність застосування в локальних, абонентських або зонових мережах зв'язку.

В останні час проводяться роботи по створенню ВОЛЗ, що забезпечують захист інформації, що передається від НД. Можна виділити три основні напрями цих робіт:

- розробка технічних засобів захисту від НД до інформаційних сигналах, що передаються по ОВ;

- розробка технічних засобів контролю НД до інформаційного сигналу, що передається по ОВ;

- розробка технічних засобів захисту інформації, що передається по ОВ, що реалізують принципи маскування, додавання перешкод, оптичної та квантової криптографії.

Перша група робіт пов'язана з розробкою конструкційних, механічних і електричних засобів захисту від НД до оптичних кабелів (ОК), муфтам і ОВ. Одні з видів засобів захисту цієї групи побудовані так, щоб утруднити механічну оброблення кабелю і перешкодити доступу до ОВ. Подібні засоби захисту широко використовуються і в традиційних провідних мережах спеціального зв'язку. Також перспективним видається використання пари поздовжніх силових елементів ОК, які представляють собою дві сталеві дроту, розміщені симетрично в поліетиленовій оболонці, і використовуються для дистанційного харчування і контролю датчиків, встановлених в муфтах, і контролю НД. Застосування комплекту для захисту місця зварювання, який заповнює місце зварювання непрозорим твердіє гелем. Одним із запропонованих методів захисту є використання багатошарового оптичного волокна зі спеціальною структурою відображають і захисних оболонок. Конструкція такого волокна є багатошаровою структуру з одномодової серцевиною. Підібране співвідношення коефіцієнтів заломлення шарів дозволяє передавати по кільцевому направляючої шару багатомодовий контрольний шумовий оптичний сигнал. Зв'язок між контрольним і інформаційним оптичними сигналами в нормальному стані відсутня. Кільцева захист дозволяє також знизити рівень випромінювання інформаційного оптичного сигналу через бічну поверхню ОВ (за допомогою мод витоку, що виникають на вигинах волокна різних ділянок лінії зв'язку). Спроби проникнути до серцевини виявляються зі зміни рівня контрольного (шумового) сигналу або по змішуванню його з інформаційним сигналом. Місце НД визначається з високою точністю за допомогою рефлектометра.

Друга група робіт в цьому напрямку пов'язана з моніторингом "гарячих" волокон, і розробкою різних пристроїв контролю параметрів оптичних сигналів на виході ОВ і відображених оптичних сигналів на вході ОВ.

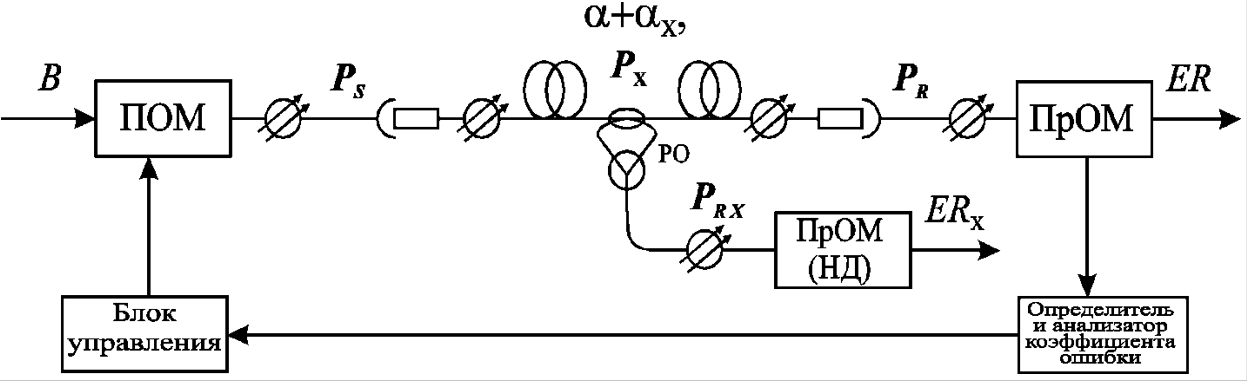

Основою системи фіксації НД є система діагностики стану (СДС) Волта. СДС можна побудувати з аналізом або пройшов через Волта сигналу, або відбитого сигналу (рефлектометричним СДС).

СДС з аналізом минулого сигналу є найбільш простий діагностичною системою. На приймальні частини ВОЛЗ аналізується минулий сигнал. При НД відбувається зміна сигналу, це зміна фіксується і передається в блок керування ВОЛЗ.

При використанні аналізатора коефіцієнта помилок на приймальному модулі ВОЛЗ (рис. 4) СДС реалізується при мінімальних змінах апаратури ВОЛЗ, т. К. Практично всі необхідні модулі є в складі апаратури ВОЛЗ. Недоліком є відносно низька чутливість до змін сигналу.

Рисунок 4 - ВОЛЗ з системою діагностики з аналізу коефіцієнта помилок

Основним недоліком СДС з аналізом минулого сигналу є відсутність інформації про координаті з'явилася неоднорідності, що не дозволяє проводити більш тонкий аналіз змін режимів роботи ВОЛЗ (для зняття помилкових спрацьовувань системи фіксації НДІ).

СДС з аналізом відбитого сигналу (рефлектометричним СДС) дозволяють найбільшою мірою підвищити надійність ВОЛЗ.

Для контролю величини потужності сигналу зворотного розсіювання в ОВ в даний час використовується метод імпульсного зондування, який застосовується в усіх зразках вітчизняних і зарубіжних рефлектометрів (рис. 5).

Рисунок 5 - ВОЛЗ з рефлектометричним системами діагностики стану Волта

Суть його полягає в тому, що в досліджуваний ОВ вводиться потужний короткий імпульс, і потім на цьому ж кінці реєструється випромінювання, розсіяне в зворотному напрямку на різних неоднорідностях, за інтенсивністю якого можна судити про втрати в ОВ, розподілених по його довжині на відстані до 100 - 120 км. В якості такого рефлектометра може бути використаний оптичний рефлектометр Мінського інституту радіоелектроніки, виконаний на базі комп'ютера типу nоtе-book (можливе використання і персонального комп'ютера сімейства IBM) з відповідним програмним забезпеченням. Початкові рефлекторам лінії фіксуються при різних динамічних параметрах зондуючого сигналу в пам'яті комп'ютера і порівнюються з відповідними поточними рефлектограмм. Локальне відхилення рефлекторам більш ніж на 0,1 дБ свідчить про ймовірність спроби несанкціонованого доступу до ОВ.

Основними недоліками СДС з аналізом відбитого сигналу на основі методу імпульсної рефлектометрии є наступні:

при високій роздільній здатності по довжині Волта (що має важливе значення для виявлення локальних неоднорідностей при фіксації НД) значно знижується динамічний діапазон рефлектометрів і зменшується контрольований ділянку Волт;

потужні зондувальні імпульси ускладнюють проведення контролю Волта під час передачі інформації, що знижує можливості СДС, або ускладнює і здорожує систему діагностики;

джерела потужних зондуючих імпульсів мають ресурс, недостатній для тривалого безперервного контролю ВОЛЗ;

спеціалізовані джерела зондуючого оптичного випромінювання, широкосмугова і швидкодіюча апаратура приймального блоку рефлектометрів значно здорожує СДС.

Методи цієї групи добре поєднуються з багатьма іншими методами захисту.

Цікавим є метод, заснований на використанні кодового зашумлення переданих сигналів. При реалізації цього методу застосовуються спеціально підібрані відповідно до необхідної швидкістю передачі коди, що розмножуються помилки. Навіть при невеликому зниженні оптичної потужності, викликаному підключенням пристрою знімання інформації до ОВ, в цифровому сигналі на виході ВОЛЗ різко зростає коефіцієнт помилок, що досить просто зареєструвати засобами контролю ВОЛЗ. Цікавим також є метод, заснований на використанні пари разнознакових компенсаторів дисперсії на ВОЛЗ. Перший компенсатор вводить в лінію диспергований сигнал, а на приймальному кінці другої компенсатор відновлює форму переданого сигналу.

При використанні маскування інформаційного сигналу може застосовуватися система, яка використовує спектральне розділення каналів.

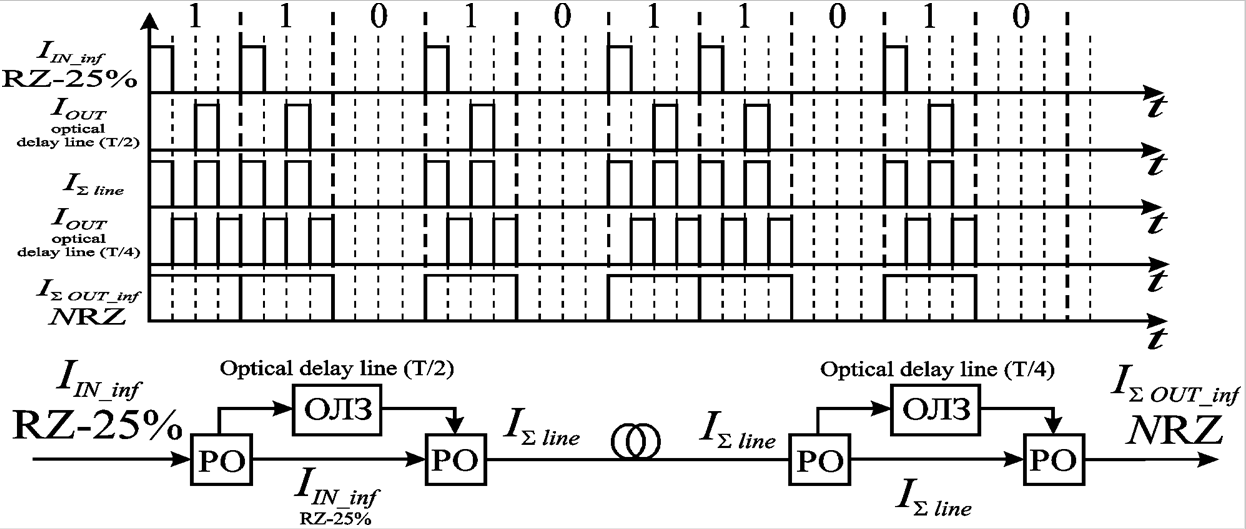

Для маскування лінійного коду в оптичному тракті при використанні коду типу RZ можна застосувати оптичну лінію затримки (ОЛЗ), яка підключається на вході оптичного тракту за допомогою разветвителей оптичних (РО) відповідно до рис. 6. Величина часу затримки залежить від типу RZ коду, і для RZ-25% становить Т / 2, де Т - тривалість тактового інтервалу.

Рисунок 6 - Маскування лінійного коду

Для виділення сигналу на приймальному кінці можна використовувати аналогічну ОЛЗ, з'єднану з двома РВ. При цьому на виході ВОЛЗ отримуємо сигнал в коді типу NRZ, відповідний інформаційному вхідного сигналу. Також перспективним є використання режиму динамічного (детермінованого) хаосу, який дозволяє забезпечити передачу інформації з псевдохаотіческі змінюються частотою і амплітудою несучої. В результаті вихідний сигнал зовні є шумоподібним, що ускладнює розшифровку.

З розвитком науки і техніки назріла необхідність і з'явилася можливість з'єднати досягнення криптографічного науки з квантовою механікою і квантової статистикою. Тут може виникнути природна зв'язок дискретної математики (криптографії) і дискретної (квантової) механіки фізичних процесів. На цьому стику виникло і інтенсивно розвивається новий перспективний напрямок - квантова криптографія.

Методи квантової криптографії потенційно забезпечують високий ступінь захисту від перехоплення інформації на лінії зв'язку за рахунок передачі даних у вигляді окремих фотонів, оскільки неруйнуюче вимір їх квантових станів в каналі зв'язку перехоплювачем неможливо, а факт перехоплення фотонів з каналу може бути виявлений по зміні імовірнісних характеристик послідовності фотонів. [ 4 ] - [ 6 ]

3.2 Методи визначення несанкціонованих впливів

Розглянемо можливість застосування на пасивних оптичних мережах доступу PON існуючих систем діагностики і контролю несанкціонованих впливів. Сучасні технології відстеження ніс-анкціонірован-них впливів можна умовно розбити на дві області, в кожній з яких застосовуються або методи статистичного аналізу інформації (наприклад, дослідження спектра сигналів або потужності сигналів на прийомі), або метод, який використовує спеціальні сигнали для діагностичних цілей (наприклад , контролюючі сигнали або оптичні рефлектометри).

Метод визначення потужності широкосмугового сигналу

Суть методу полягає у відстеженні і контролюванні рівня потужності прийнятого широкосмугового сигналу.

Даний метод використовується для того, щоб відстежити зміну рівня потужності і порівняти його з деяким очікуваним граничним значенням, при цьому невеликі відхилення або неможливо виявити, або це займе тривалий час. У разі застосування статистичного аналізу відповідно до закону великих чисел знадобиться чимало усереднення даних для того, щоб з точністю оцінити статистичне значення деякого середнього показника потужності з наявного математичного очікування.

Застосування цього методу дозволить відстежити в тому числі невеликі зміни потужності сигналу в каналі, пов'язані з процесами старіння волокна і компонентів мережі, а також з відновними роботами.

Таким чином, багато схем, які використовують метод вимірювання потужності широкосмугового сигналу, мають набір порогових значень рівнів, при яких буде відбуватися погіршення якості послуги або її порушення.

Метод аналізу оптичного спектру

Даний метод грунтується на аналізі спектра оптичного сигналу і в порівнянні з методом вимірювання потужності сигналу має значну кількість способів його реалізації, а також можливість здійснення більш детальної діагностики з більшою інформативністю.

Наприклад, цей метод дозволяє визначити зміну в спектрі оптичного сигналу, навіть якщо сумарна потужність сигналу при цьому залишається незмінною. Припустимо, що в оптичному волокні є два сигнали з однаковими значеннями сумарної потужності, але з різними спектральними складовими. За допомогою методу вимірювання потужності широкосмугового сигналу не можна сказати, що в ОВ є два різних сигналу, тоді як метод аналізу оптичного спектру це легко покаже.

Незважаючи на велику інформативність, розглянутий метод грунтується на статистичному порівнянні вибіркових середніх значень зі статистичними середніми значеннями. Аргументи, що зустрічаються в ньому, базуються на деяких законах великих чисел. Це призводить до того, що рідко трапляються погіршення сигналу не будуть визначені взагалі або будуть визначені через тривалий час. Для роботи методу аналізу оптичного спектру потрібен якийсь усереднення значень, що робить його більш повільним в порівнянні з іншими методами.

Метод контрольних сигналів

Контрольні сигнали - це сигнали, що поширюються по тим же маршрутам, які проходять по тим же вузлів, що і інформаційні сигнали, але відрізняються від них своїм основним завданням - виявленням проблем зв'язку та порушенням з'єднання.

Контрольні сигнали, як правило, працюють на інших частотах. У TDMA-системах такі сигнали можуть бути виділені з тимчасового слоту, переданому з загального інформаційного сигналу. У системах CDMA контрольні сигнали можуть бути виділені за рахунок свого кодування, а в WDM-системах вони можуть передаватися всередині смуги передачі інформаційних сигналів, розташовуючись в проміжках між WDM-каналами або за межами смуги передачі інформаційних сигналів. Якщо контрольні сигнали розташовані в частотної області передачі інформаційних сигналів і в безпосередній близькості від них, то вони відносяться до групи подчастотно мультіплексіруемих сигналів (Sub-carrier Multiplexed Signals, SCM). Та-I кі SCM-сигнали передають мережеві або контролюючі сигнали, використовуючи ту ж оптичну несучу, що і інформаційний сигнал. Треба відзначити, що контрольні сигнали не завжди можуть мати постійні в часі характеристики, а динамічно змінюються по деякому закону і відрізняються від інформаційних сигналів більшою чи меншою частотою.

На одному з макетів фотонної мережі (RACE), розгорнутої в Європі, особливий вид контрольного SCМ-сигналу представлений низькочастотної амплітудної модуляцією високошвидкісного інформаційного потоку. Існує кілька проблем, пов'язаних із взаємодією між собою інформаційних і контролюючих сигналів. Експерименти в рамках проекту RACE показали, що у контролюючого сигналу при роботі на системах зі швидкістю 622 Мбіт / c, кодом NRZ і псевдослучайной інформаційної послідовністю кілька погіршується чутливість, коли частота контролюючого сигналу менше 100 кГц і амплітуда "1" контролюючого сигналу менше 10% амплітуди "1" інформаційного сигналу. Експерименти з вивченням крос-підсилює модуляції контролюючих сигналів в ербіевого підсилювачі показали, що їх частота повинна знаходитися в діапазоні 10-100 кГц.

Наведені вище результати отримані експериментально, і поки незрозуміло, якими будуть характеристики при зміні швидкостей, методів модуляції та інших параметрів сигналів. Серед завдань залишається питання, пов'язане з проходженням контролюючих сигналів через пристрої, що перетворюють частоту сигналів.

Методи оптичної рефлектометрии

Оптичні рефлектометри - пристрої, особливим чином використовують контролюючі сигнали. В даному випадку аналізуються характеристики відбитого контролюючого сигналу на передавальній стороні. Незважаючи на те що оптичні рефлектометри працюють на принципах контролюючих сигналів, їх широка поширеність і застосування призвели до того, що вони винесені в окремий розділ, як окремий метод.

Оптичні рефлектометри в основному застосовуються для виявлення помилок, неоднорідностей, втрат в оптичному волокні і т.д. Отже, вони можуть бути легко адаптовані для визначення впливів, викликаних несанкціонованим підключенням до ОВ. Внаслідок того що оптичні рефлектометри працюють з відбитим сигналом, вони також застосовні і для визначення інших видів несанкціонованих впливів. Треба відзначити, що сигнал, який використовується рефлектометра, також застосовується в якості контролюючого сигналу.

немодульованих або слабомоду-ліровать зондувальні сигнали рефлектометра можуть бути джерелом перешкод (заглушення) за рахунок взаємодії їх з інформаційними сигналами. Якщо на мережі разом з оптичними підсилювачами використовуються оптичні ізолятори, то це може зажадати установки оптичного рефлектометра з боку кожного підсилювача. Коли мова йде про мережі LR-PON, в якій відсутні оптичні підсилювачі, з'являється ще одна складність. Оскільки мережа PON може містити більше одного оптичного раз-ветвітеля, за яким можуть розташовуватися інші розгалужувачі, то застосування оптичного рефлектометра стає неможливим. Перешкодою виявляється деревоподібна топологія мережі, що призводить до виникнення багатьох точок відображення зондуючого сигналу і тимчасових затримок між відображеннями зондуючого сигналу від точок, розташованих на різних відстанях.

Області застосування розглянутих методів захисту

Метод визначення потужності сигналу

Рішення, що базуються на вимірюванні і визначенні потужності прийнятого оптичного сигналу, найкращим чином підходять для виявлення проблем, пов'язаних зі збоями в роботі оптичного підсилювача. У разі заглушення корисного інформаційного сигналу сигналом зловмисника на приймальній стороні, швидше за все, відбудеться не зменшення, а збільшення потужності сигналів, хоча можливий також випадок, коли сумарна потужність залишиться постійною або незначно зменшиться. Поодинокі перешкоди, викликані періодичним або епізодичним впливом зловмисника зменшення шумового навантаження несанкціонованим сигналом, можуть привести до погіршення параметра "інтенсивності помилкових бітів" (BER) аж до неприпустимих значень без досить сильного зміни показника середньої потужності, що не дозволить виявити дію зловмисника.

Метод визначення потужності при "підслуховування" не задовільним в наступних випадках:

зняття сигналу на приймальній стороні призводить до такої зміни потужності сигналу, при якому виноситься рішення про несанкціонований впливі; цього можна домогтися, якщо вироблені впливу випадкові або незначні за тривалістю їх проведення, а також при втраті надто малої потужності;

після зняття сигналу в волокно вводять оптичну потужність, що компенсує втрати.

Метод аналізу оптичного спектру

Метод аналізу оптичного спектру буде виявляти "заглушення", які впливають на оптичний спектр сигналу. У разі несанкціонованих впливів, використовують ефект перехресних перешкод, даний метод дасть ті ж результати, що і набір вимірників потужностей, налаштованих на певні довжини хвиль.

За допомогою цього методу неможливо визначити наявність "підслуховування", крім випадків, коли відбір потужності сигналу вносить спотворення в сигнал, що передається, наприклад, спостерігається зниження потужності в каналі або спектр сигналу виявляється ширше, ніж повинен бути. Якщо "підслуховування" буде проводитися з використанням перехресних перешкод, то аналізатор спектру не помітить будь-яких істотних змін.

Метод контрольних сигналів

Цей метод виявлення несанкціонованих дій може бути ефективним тільки в тому випадку, якщо "заглушення" впливають на ті довжини хвиль, на яких працюють контрольні сигнали.

При несанкціонованому впливі широкосмуговим сигналом застосування даного методу буде виправдано, так як сигнал зловмисника торкнеться і контрольні сигнали. Якщо контрольні сигнали використовуються для контролю наявності зв'язку, як у випадку реальних систем, то даний метод не зможе забезпечити захист від "підслуховування". Контрольний сигнал зможе виявити несанкціоноване вплив, тільки коли відбудеться різке погіршення характеристик каналу передачі.

Контрольні SCM-сигнали мають більшу можливістю виявлення "заглушення", ніж контрольні сигнали, що працюють просто на інших довжинах хвиль, але в той же час вони не відслідковують деякі "заглушення", які можуть бути руйнівними для інформаційних сигналів. Знаючи характеристики фільтра, що виділяє SCM-сигнал, зловмисник може здійснювати дії так, щоб їх результат не потрапляв в смугу пропускання фільтра і не впливав на контрольний сигнал. До всього іншого самі контрольні сигнали можуть заглушати корисний сигнал.

Метод оптичної рефлектометрии

Якщо є широкосмуговий несанкціонований заглушає сигнал, що входить або що не входить в спектр інформаційних сигналів, то частина його потрапить за рахунок відображення на неоднорідностях в рефлектометр і може спостерігатися на рефлектограмме. Якщо зондувальні імпульси оптичного рефлектометра мають деяку модуляцію, то це дозволить побачити на рефлектограмме результат взаємодії зондуючого і заглушає сигналів.

В разі коли в оптичному тракті присутні ербіевие підсилювачі, виникають нові проблеми. Якщо ербіевие підсилювачі односпрямовані, то вони непридатні для посилення відбитих сигналів, що призводить до обмеження довжини контрольованої ділянки. Таким чином, метод оптичної рефлектометрии непридатний в мережах, що використовують послідовність ербіевого підсилювачів, крім випадків, коли ербієвий підсилювач виконує роль підсилювача оптичного рефлектометра.

При "підслуховування" зловмисник виробляє деякі дії над оптичним волокном, що відіб'ється на рефлектограмме, даючи можливість визначити несанкціоноване вплив.

Недоліком методу оптичної рефлектометрии є те, що на мережах з оптичними разветвителями він не може бути застосований за численність маршрутів проходження сигналу, а також з-за неможливості визначення несанкціонованого впливу типу "підслуховування", проведеного через перехресні перешкоди. До недоліків варто віднести і високу вартість оптичного рефлектометра. [ 7 ] - [ 9 ]

3.3 Архітектурні рішення мереж LR-PON

Топологія пасивної оптичної мережі PON (рис.7) грає не останню роль в питаннях безпеки і захищеності мережі в цілому. Очевидно, що найбільш захищеною буде мережа з топологією "зірка", при якій безпосередньо з будівлі постачальника послуг до користувача буде йти окремий оптичний кабель. Застосування такої топології малоймовірно через великих капітальних витрат на будівництво мережі. Зате несанкціоноване вплив в одній точці ніяк не відіб'ється на всіх інших користувачів мережі, і виявити несанкціоноване вплив буде простіше.

Побудова мережі з топологією типу "дерево" економічно вигідно, так як в мережі з'являються оптичні розгалужувачі, які вирішують проблему прокладки оптичного кабелю до кожного абонента або до групи абонентів. Але в разі, якщо несанкціоноване вплив буде проводитися безпосередньо перед оптичним развет-ставники, результатом буде погіршення якості послуги або її припинення відразу у багатьох користувачів.

Інша ситуація буде, якщо зловмисник виробляє "підслуховування". Даний вид впливу має більшу скритністю і спрямований не на порушення послуги, а на отримання інформаційних сигналів для подальшої роботи з ними. Розглядаючи вплив типу "підслуховування" в 1-му випадку, кількість скомпрометованої інформації буде набагато меншою, ніж у випадку з топологією "дерево" або топологією "мережу". У більш складних топологиях, коли застосовується декілька USB, несанкціоноване вплив виду "підслуховування" виявити досить важко.

На магістральних оптичних мережах можуть застосовуватися дорогі рішення захисту інформації, що забезпечують надійну і безпечну передачу даних. Але застосування на мережах PON тих же самих рішень звело б нанівець всі переваги даної технології, які полягають в наданні широкого кола споживачів широкосмугових послуг.

Рисунок 7 - Архітектура мережі LR-PON (анімація: 12 кадрів, нескінченне повторення циклів, 83 кілобайт)

Висновки

Можуть бути різні варіанти побудови конкретних систем, що відрізняються ступенем захисту і контролю НД до переданої по ВОЛЗ інформації. Це робить необхідним проведення спеціальних досліджень з метою експертизи реалізованих науково-технічних рішень та їх відповідності вимогам забезпечення захисту інформації.

Слід також зазначити, що всі перераховані вище методи захисту і їх комбінації можуть забезпечувати безпеку інформації лише в рамках відомих моделей НД. При цьому ефективність систем захисту визначається як відкриттям нових, так і вдосконаленням технологій НДІ, що використовують вже відомі фізичні явища. З плином часу противник може освоїти нові методи перехоплення, буде потрібно доповнювати захист, що не властиво криптографічним методам захисту, які розраховуються на досить тривалий термін.

На закінчення слід зазначити, що необхідність дослідження і пошуку ефективного захисту ВОЛЗ в мережах LR-PON є багаторазовим завданню завданням сьогоднішнього дня.

При написанні даного реферату магістерська робота ще не завершена. Остаточне завершення: червень 2018 року. Повний текст роботи та матеріали по темі можуть бути отримані у автора або його керівника після зазначеної дати.

Перелік посилань

1. Анализ живучести мультисервисных сетей связи, построенных по технологии PON [Электронный ресурс] – режим доступа:https://cyberleninka.ru/article/v/analiz-zhivuchesti-multiservisnyh-setey-svyazi-postroennyh-po-tehnologii-pon – дата доступа: ноябрь 2017.

2. Коваль І.Б. Защита информации в волоконно-оптических линиях связи [Электронный ресурс] – режим доступа:http://intkonf.org/koval-ib-zaschita-informatsii-v-volokonno-opticheskih-liniyah-svyazi/ – дата доступа: декабрь 2017.

3. В.А. Михеев Основы постороения подсистемы защиты информации многофункциональной информационной системы [Электронный ресурс] – режим доступа:https://cyberleninka.ru/article/v/osnovy-postroeniya-podsistemy-zaschity-informatsii-mnogofunktsionalnoy-informatsionnoy-sitemy – дата доступа: декабрь 2017.

4. Защита информации на волоконно-оптических линиях связи от несанкционированного доступа [Электронный ресурс] – режим доступа:http://pnzzi.kpi.ua/2/02_p249.pdf – дата доступа: ноябрь 2017.

5. Проблемы защиты информации, передаваемой по волоконно-оптическим линиям связи, от несанкционированного доступа [Электронный ресурс] – режим доступа:http://emag.iis.ru/arc/infosoc/emag.nsf/0/c0a700122533e000c32575be003cb751?OpenDocument – дата доступа: ноябрь 2017.

6. Изучение способов съема информации с волоконно-оптических линий [Электронный ресурс] – режим доступа:https://bibliofond.ru/view.aspx?id=607283 – дата доступа: ноябрь 2017.

7. Вопросы информационной безопасности сетей PON [Электронный ресурс] – режим доступа: http://www.tssonline.ru/articles2/in-ch-sec/vopr_inf_bezopasn_setey_pon – дата доступа: ноябрь 2017.

8. Каналы и методы несанкционированного доступа к информации [Электронный ресурс] – режим доступа: https://studfiles.net/preview/5828099/page:16/ – дата доступа: ноябрь 2017.

9. Технические средства защиты информации [Электронный ресурс] – режим доступа: https://doklady.bsuir.by/m/12_104571_1_62726.pdf – дата доступа: ноябрь 2017.