ИССЛЕДОВАНИЕ ШИРОКОПОЛОСНЫХ ПАССИВНЫХ ОПТИЧЕСКИХ СЕТЕЙ ДОСТУПА (LR – PON)

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. Обзор исследований и разработок

- 3.1 Реализация несанкционированных воздействий в сети LR – PON

- 3.2 Методы определения несанкционированных воздействий

- 3.3 Архитектурные решения сетей LR – PON

- Выводы

- Список источников

Введение

Технология PON считается одной из наиболее перспективной технологии широкополосного доступа по оптоволоконному каналу. Это быстро развивающаяся, одна из наиболее эффектных технологий для построения сетей мульти – сервисного доступа на участке последней мили

. Такие сети благодаря своей долговечности, малому затуханию оптического сигнала и огромной пропускной способности позволяют в полной мере раскрыть экономический потенциал семейства архитектур FTTx (англ. fiber to the х – оптическое волокно до точки X).

На основе технологии PON строятся полностью пассивные оптические сети связи древовидной топологии с центральным узлом OLT (optical line terminal) и абонентскими узлами ONU (optical network unit). Центральный узел OLT обеспечивает соединение с магистральным участком сети и абонентскими узлами ONU, осуществляя прием и передачу данных. На участках ветвления дерева устанавливаются пассивные компоненты – сплиттеры (разветвители), полностью независимые от питания и обслуживания. Центральный узел OLT может содержать несколько приемопередающих модулей, обеспечивающих передачу информации абонентским узлам ONU, каждый из которых может обеспечивать высокоскоростной доступ в Интернет сотням абонентов.

Технология PON включает в себя два главных стандарта: IEEE 802.3ah Ethernet PON (EPON) и ITU – T G.984 Gigabit PON (GPON). Оба стандарта предусматривают передачу прямого (нисходящего) потока на длине волны 1490 нм и обратного (восходящего) потока на длине волны 1310 нм, при этом передача осуществляется по принципу временного мультиплексирования (англ. Time Division Multiplexing, TDM). Каждому абонентскому узлу ONU отводится отрезок времени (time slot) для передачи данных с учетом задержки сигналов, в результате чего исключается пересечение сигналов поступающих от разных абонентских устройств ONU. После объединения общий восходящий поток содержит сигналы от всех пользователей.

Медные технологии успешно заменили пассивные оптические сети (PON – Passive Optical Networks), которые вместо использования соединения точка-точка (P2P) используют архитектуру точка-многоточка (P2MP).

В первом десятилетии XXI века уже широко использовались стандарты нового поколения PON – NGPON (Next Generation Passive Optical Networks) такие как Ethernet PON (EPON) и Gigabit PON (GPON). В них скорость передачи данных в нисходящем потоке достигает до 2,5 Gbps, а в восходящем до 1,25 Gbps. Масштабирование таких сетей производится с учетом максимальных длин распределительного и абонентского волокна до 20 км.

Как правило, сеть PON имеет топологию дерево

с центром CO, расположенным в корне и абонентами, присоединенными к краевым вершинам дерева на расстоянии до 20 км. Корень дерева – это оптический линейный терминал (Optical Line Terminal) – OLT, который является оборудованием сервис – провайдера, расположенным совместно с СО. Сеть PON соединяет OLT с множеством оптических сетевых устройств (Optical Network Unit) ONU через 1:N (как правило 1:32) оптический сплиттер-сумматор.

NGPON все чаще заменяют стандарты NGPON второго поколения, основной из которых – LR – PON (long – reach PON). Новейшие LR – PON могут иметь скорости нисходящего и восходящего потоков 10 Gbps и 2.5 Gbps соответственно. Масштабируемость сети достигает 100 км. Здесь может быть задействовано до 17 делителей мощности. Каждый из делителей работает с разными парами восходящих и нисходящих потоков, разделенных по длине волны и обслуживающих до 256 ONU. Всего к OLT может быть подключено до 4352 ONU. Сети LR – PON имеют топологию многоступенчатого дерева с множеством ветвей и позволяют обеспечивать интеграцию оптических сетей доступа и зоновых сетей. Расширенная функциональность LR – PON предлагает значительную экономию на издержках за счет сокращения числа требуемых преобразований оптический – электрический – оптический. Таким образом, тенденция развития PON ведет к изменению структуры городских сетей в сторону уменьшения количества узловых станций. [1]

1. Актуальность темы

Одним из важнейших требований, предъявляемых к современным телекоммуникационным системам, является обеспечение скрытности и конфиденциальности связи. В волоконно – оптических линиях связи должна быть сформирована надежная, защищенная инфраструктура с использованием всех доступных средств и способов информационной защиты.

Информационная безопасность линий связи включает:

– защиту от случайных воздействий нарушителя;

– защиту от преднамеренных воздействий нарушителя;

– защиту от угроз безопасности.

Сейчас появилось новое поколение сетей PON, которое предполагается использовать блее широко, чем предыдущие, в связи с чем опасность от информационных угроз стала выше.

Предполагается, что в сетях LR-PON будут комплексные системы безопасности. Для обеспечения защиты информации в LR – PON необходима разработка и внедрение подсистемы защиты информации.

Основные цели защиты информации, которой должны предусматривать:

– предотвращение утечки информации по техническим каналам (в том числе за счет возможно внедренных в технические средства специальных устройств негласного получения информации);

– предотвращение несанкционированного уничтожения, искажения, копирования, блокирования информации;

В частности, необходима подсистема защиты от несанкционированных воздействия, ее гланая задача - противодействие хищению, повреждению и искажению данных, включая и защиту системных ресурсов.

Несанкционированный доступ (НСД) к ВОЛС, несмотря на сложность и дороговизну, все-таки возможен. Способы съема, которые могут быть использованы для перехвата информации с ВОЛС, можно разделить на три группы:

– по способу соединения: безразрывный, разрывный, локальный, протяженный.

– по способу регистрации и усилителя;

Перехват информации любым из вышеперечисленных способов возможен только при нарушении целостности внешней защитной оболочки кабеля и непосредственном доступе к оптическим волокнам. Конфиденциальность передаваемой по ВОЛС информации может быть обеспечена применением специальных методов и средств защиты линейного тракра от НСД.

Сущесьвует множество метеодов, которые могут быть использованы, небходимо подобрать их сочетание наилучшим образом, чтобы работали качествеено, н не удорожали саму систему.

Таким образом, задача разработки подсистемы обнаружения несанкционированных проникновений комплексной ситемы защиты информации в сетях LR-PON является акуальной.[2]- [3]

2. Цель и задачи исследования, планируемые результаты

Целью исследования является повышение уровня информационной безопасности пасивных оптических сетей нового поколения LR-PON путем усовершенствования комплексной системы защиты информации на основе современных методов обнаружения несанкционированного воздействия

Основные задачи исследования:

1. Проанализировать существующие методы комплексной системы защиты информации в пассивных отических инфокоммуникационных сетях;

2. Определить круг задач обеспечения информационной безопасности пасивных оптических сетей нового поколения LR-PON;

3. Разработать подсистему обнаружения несанкционированных проникновений комплексной ситемы защиты информации в сетях LR-PON на основе соверменных методов обнаружения несанкционированного воздействия;

4. Разработать модель подсистемы обнаружения несанкционированных проникновений комплексной ситемы защиты информации в сетях LR-PON;

5. Произвести моделирование разработанной модели, оценить качественные показатели ее функционрирования и предполагаемые эффекты от ее внедрения;

6. Произвести оценку экономической эффективности предложенных решений;

7. Выделить мероприятия по охране труда.

3. Обзор исследований и разработок

В последнее время одним из наиболее перспективных и развивающихся направлений построения сети связи в мире являются волоконно-оптические линии связи (ВОЛС). В области систем передачи информации с большой информационной емкостью и высокой надежностью работы ВОЛС не имеют конкурентов. Это объясняется тем, что они значительно превосходят проводные по таким показателям, как пропускная способность, длина регенерационного участка, а также помехозащищенность.

Считается, что ВОЛС, в силу особенностей распространения электромагнитной энергии в оптическом волокне (ОВ), обладают повышенной скрытностью. Это объясняется тем, что оптическое излучение, являющее носителем информации, распространяется в ОВ согласно закону полного внутреннего отражения, а за ОВ электромагнитное излучение экспоненциально спадает. Участки, где возможна утечка электромагнитного излучения и несанкционированный съем информации (НСИ), относительно малочисленны, классическими

радиотехническими методами (приемо – передающая аппаратура, регенерационные пункты) изучены и локализованы. По этой причине эти участки сравнительно легко могут быть поставлены под контроль.

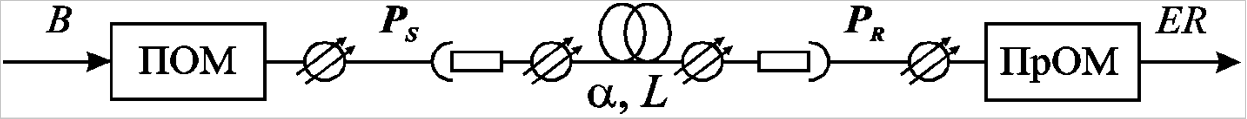

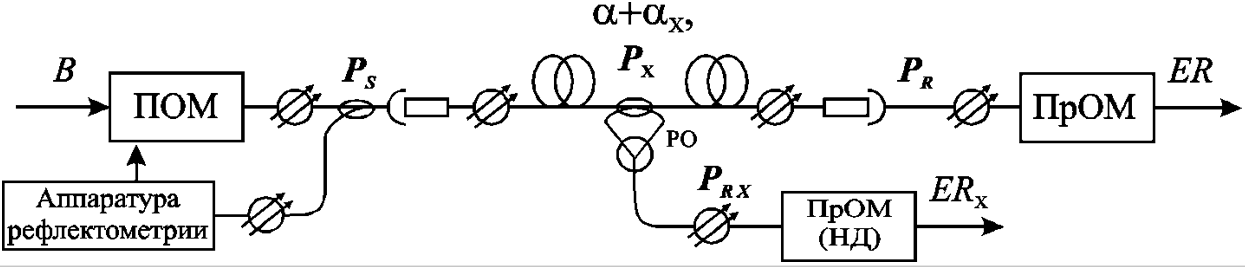

Рассмотрим ВОЛС и ее основные параметры (рис. 1)

Рисунок 1 – Структурная схема ВОЛС

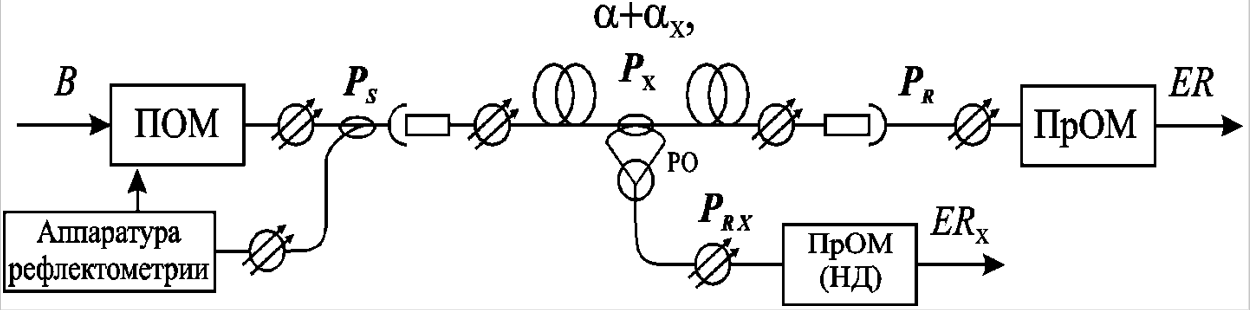

В состав ВОЛС входит: передатчик оптической мощности (ПОМ) с выходной мощностью Рs, приемник оптической мощности (ПрОМ), обеспечивающий при входной оптической мощности Pr прием и преобразование оптического сигнала с заданным коэффициентом ошибок ER, и волоконно – оптический линейный тракт (ВОЛТ), имеющий длину L и затухание α. Приемо – передающая пара (ПОМ-ПрОМ) имеет энергетический потенциал Е, который зависит от мощности ПОМ, спектральной плотности шума, чувствительности ПрОМ и скорости передачи В. Заданный энергетический потенциал Е ограничивает длину волоконно – оптического тракта L, затухание которого (с учетом эксплуатационного запаса) не должно превосходить энергетический потенциал Е. Видим, что для того, чтобы осуществить НСИ, нужно добраться до самого волокна ВОЛТ и найти способ считать информацию, сняв часть оптической мощности PRX через разветвитель оптический (РО) в точке с мощностью РХ , задав потери αХ и не нарушая при этом функционирование канала связи (рис. 2).

Рассмотрим воздействие на параметры ВОЛТ съема информации при пассивном локальном не санкционированном доступе (НД). Введем следующие обозначения: РS , PR , PX , PRX – мощности оптических сигналов, соответственно на выходе ПОМ (в начале ВОЛТ), на входе ПрОМ (в конце ВОЛТ), в месте съема информации и на входе ПрОМ НД, α [дБ/км] - затухание ВОЛТ, Е – энергетический потенциал приемопередатчиков ВОЛС.

Рисунок 2 – ВОЛС с пассивным НД

При НСИ в результате воздействия на ОВ возникает неоднородность, при этом из ОВ излучается оптический сигнал ?Рх, часть которого PRX подается на ПрОМ НД, и в ВОЛТ вносится дополнительное затухание αХ.

Введем следующие коэффициенты: Кс = PRX/PX – коэффициент связи устройства НСИ; Кв = PRX/αPX – коэффициент отбора устройства НСИ; Кзч = PR0/PRX0 – коэффициент запаса чувствительности устройства НСИ, где PR0, PRX0 – чувствительность соответственно фотоприемников ВОЛС и устройства НСИ.

Энергетический потенциал ВОЛС Е и координата х от начала ВОЛТ до места съема информации для устройства НД с заданным коэффициентом запаса чувствительности Кзч определяют коэффициент связи Кс устройства НСИ. В отталкиваясь от конструктивных особенностей и технологии изготовления устройства вывода-ввода для НСИ обеспечивается некий уровень Кв, что вызывает дополнительное вносимое затухание ВОЛТ αХ. [4]

Всегда существует возможность съема информации с ОВ оптического кабеля. Несанкционированный доступ к ВОЛС, несмотря на сложность, все – таки возможен. Способы съема, для перехвата информации с ВОЛС, можно условно разделить на несколько групп:

1. по способу подсоединения:

1.1 безразрывный;

1.2 разрывный;

1.3 локальный;

1.4 протяженный.

2. по способу регистрации и усиления:

2.1 пассивные – регистрация излучения с боковой поверхности ОВ;

2.2 активные – регистрация излучения, выводимого через боковую поверхность ОВ с помощью специальных средств, меняющих параметры сигнала в ВОЛТ;

2.3 компенсационные – регистрация излучения, выводимого через боковую поверхность ОВ с помощью специальных средств с последующим формированием и вводом в ОВ излучения, компенсирующего потери мощности при выводе излучения;

Все несанкционированные воздействия злоумышленника можно представить шестью областями, каждую из которых отличают следующие цели:

– анализ трафика;

– подслушивание;

– умышленная задержка информации;

– отказ в обслуживании;

– изменение характеристик качества обслуживания QoS;

– спуфинг, то есть передача злоумышленником информации в сеть от имени другого лица.

Количество возможных несанкционированных воздействий в сети LR – PON сократилось до двух: подслушивание (анализ трафика) и нарушение сервиса

.

Список несанкционированных воздействий можно расширить, но они будут относиться к сетевым протоколам, системам управления, тогда как нас интересуют несанкционированные воздействия, связанные с инфраструктурой сети LR – PON.[4]-[5]

3.1 Реализация несанкционированных воздействий в сети LR – PON

Существует несколько методов реализации несанкционированных воздействий со стороны злоумышленника: снятие части мощности оптического сигнала; воздействия на информационные сигналы с помощью сигналов злоумышленника, входящих в их спектр, а также не входящих в спектр информационных сигналов.

Для анализа выбраны именно эти способы защиты, поскольку они довольно просто могут быть реализованы и вызывают иные последствия при сравнении их с другими видами несанкционированных воздействий на прочих типах сетей. Данные виды воздействий легко реализуемы за счет уже имеющихся на рынке технологий, что ставит под угрозу безопасность сетей LR – PON.

Каждый из компонентов, входящих в состав сети LR-PON, может быть источником проведения через него несанкционированного воздействия.

Подслушивание

Подслушивание

может быть реализовано злоумышленником путем ответвления части оптической мощности передаваемого оптического сигнала через О В или оптический разветвитель. Данный вид воздействия можно применить двумя способами: разрывным или безразрывным. В случае разрывного способа производится обрыв оптического волокна и подсоединение оптического ответвителя. Несовершенство этого способа заключается в большом вносимом затухании и неизбежном прерывании связи на время подключения ответвителя, что может быть легко обнаружено. В случае безразрывного способа часть оптической мощности можно получить в месте изгиба оптического волокна.

В настоящее время на рынке представлен целый ряд оптических телефонов, которые позволяют организовать связь на дальних расстояниях по оптическому волокну без нарушения целостности последнего при помощи оптических прищепок

. Оптическая прищепка

за счет изгиба волокна позволяет как вводить, так и выводить оптический сигнал. На рынке предлагается целый ряд таких устройств стоимостью менее 1000 дол. с различными значениями вносимого затухания. Кроме того, на рынке представлены устройства, которые позволяют обнаружить наличие сигнала в оптическом волокне, определить его направление и поляризацию.

Нарушение услуги

Второй вид несанкционированного воздействия – нарушение услуги

может быть реализован через оптическое волокно или приемопередающее оборудование на стороне абонента либо через оптический разветвитель. В данном случае злоумышленник осуществляет ввод в оптическое волокно сигнала, в результате чего происходит ухудшение характеристик услуги или ее нарушение. Технические средства подключения к оптической среде бывают различными: злоумышленник может использовать мощный источник лазерного излучения и меньший радиус изгиба оптического волокна, что позволит оказывать воздействие на полезный сигнал не за счет сильного изменения его мощности, а за счет влияния сигнала злоумышленника на полезный сигнал.

Основным и наиболее популярным способом безразрывного локального НД является способ линзовой фокусировки сингулярных (вытекающих) мод на изгибе волокна. Этот способ нашел применение в аппаратах для сварки ОВ.

Устройства разрывного НД позволяют осуществлять более надежный съем информации. Однако разрывное подключение требует временного выключения линии, что может сигнализировать о наличии самого доступа. Вероятно, для маскировки

, параллельно с подключением могут быть осуществлены и умышленные повреждения кабеля.

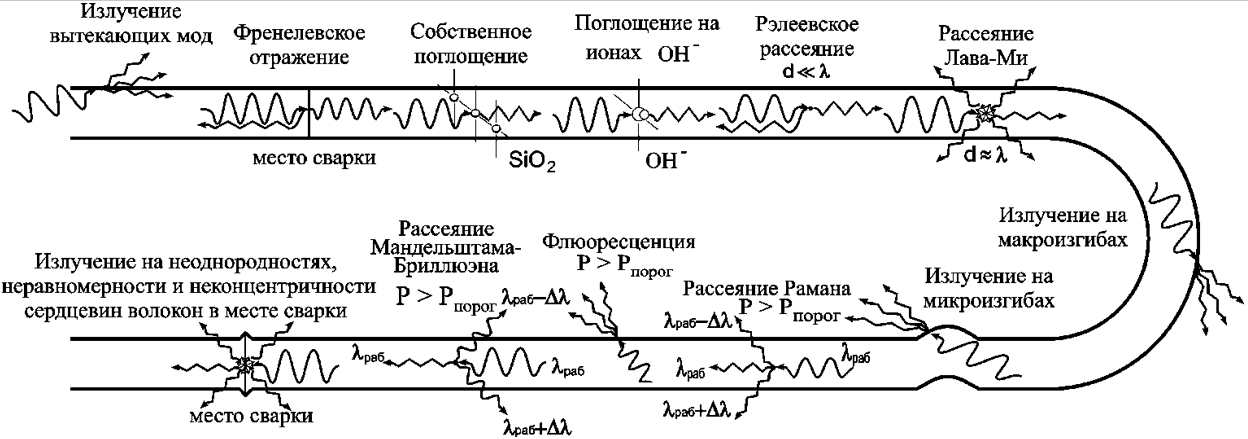

Пассивные способы обладают высокой скрытностью, так как практически не меняют параметры распространяющегося излучения, но имеют низкую чувствительность. Поэтому для перехвата информации используют участки, на которых уровень бокового излучения повышен. Даже после формирования стационарного распределения поля в волокне небольшая часть рассеянного излучения все же проникает за пределы оболочки и может быть каналом утечки информации. Возможность существования побочных оптических излучений с боковой поверхности ОВ обусловлена рядом физических, конструктивных и технологических факторов (рис. 3):

Рисунок 3 – Причины излучения и рассеивания в ОВ

- существование вытекающих мод на начальном участке волокна, обусловленное возбуждением его источником излучения с пространственным распределением, превышающим апертуру волокна;

– излучение вытекающих и излучательных мод на всем протяжении ОВ за счет рэлеевского рассеяния на структурных неоднородностях материала ОВ, размеры которых существенно меньше длины волны излучения;

– преобразование направляемых мод в вытекающие за счет локальных изменений волноводного параметра на волноводных нерегулярностях волокна: микроизгибах (радиус изгиба сравним с диаметром ОВ) и макроизгибах (радиус изгиба намного больше диаметра ОВ);

– возникновение распределенных и локальных давлений на ОВ.

Использование вытекающих мод в местах стыковки ОВ представляет опасность с точки зрения защиты информации, т. к. имеется возможность организовать режим «прозрачности» НСИ, когда ВОЛС «не замечает» кражу достаточно большого оптического сигнала из ВОЛТ. В этом случае трудно фиксировать съем сигнала. Однако, ввиду ограниченного и известного числа и расположения таких мест на длинне всего ВОЛТ обеспечение защиты информации относительно просто достигается организационно-техническими мероприятиями (охрана, наблюдение таких участков).

Активные способы позволяют вывести через боковую поверхность ОВ излучение значительно большей мощности. Однако при этом происходит изменение параметров распространяющегося по ОВ излучения (уровень мощности в канале, модовая структура излучения), что может быть легко обнаружено. К способам этой группы относятся: механический изгиб ОВ, вдавливание зондов в оболочку, бесконтактное соединение ОВ, шлифование и растворение оболочки, подключение к ОВ фотоприемника с помощью направленного ответвителя, термическое деформирование геометрических параметров ОВ и формирование неоднородностей в ОВ.

Компенсационные способы принципиально сочетают в себе преимущества первых двух групп – скрытность и эффективность, но сопряжены с техническими трудностями при их реализации. Вывод излучения, формирование и обратный ввод через боковую поверхность должны осуществляться с коэффициентом передачи, близким к единице. Однако статистический характер распределения параметров ОВ по длине (диаметров, показателей преломления сердцевины и оболочки и др.), спектральной полосы полупроводникового лазера и характеристик устройства съема приводит к тому, что разность между выведенным и введенным обратно уровнями мощности носит вероятностный характер. Поэтому коэффициент передачи может принимать различные значения. Практические устройства, реализующие компенсационные способы съема информации с боковой поверхности ОВ, в настоящее время неизвестны.

Следует отметить, что защитные оболочки и элементы конструкции кабеля существенно ослабляют боковое излучение. Поэтому перехват информации любым из вышеперечисленных способов возможен только при нарушении целостности внешней защитной оболочки кабеля и непосредственном доступе к оптическим волокнам.

Интересным является протяженный безразрывный съем информации, который можно осуществить или на пологом изгибе волокна или на прямом волокне под воздействием низких температур. Дело в том, что при низких температурах происходит изменение коэффициентов преломления стекла, в результате чего в сердцевине может повыситься уровень рассеяния.

Конфиденциальность передаваемой по ВОЛС информации может быть обеспечена применением специальных методов и средств защиты линейного тракта от НД. К основным достоинствам применения защищенных ВОЛС относятся:

– независимость от структуры передаваемых цифровых сигналов;

– независимость от скорости передачи цифровых сигналов;

– относительно низкая стоимость;

– универсальность применения в локальных, абонентских или зоновых сетях связи.

В последние время проводятся работы по созданию ВОЛС, обеспечивающих защиту передаваемой информации от НД. Можно выделить три основных направления этих работ:

– разработка технических средств защиты от НД к информационным сигналам, передаваемым по ОВ;

– разработка технических средств контроля НД к информационному сигналу, передаваемому по ОВ;

– разработка технических средств защиты информации, передаваемой по ОВ, реализующих принципы маскировки, добавления помех, оптической и квантовой криптографии.

Первая группа работ связана с разработкой конструкционных, механических и электрических средств защиты от НД к оптическим кабелям (ОК), муфтам и ОВ. Одни из видов средств защиты этой группы построены так, чтобы затруднить механическую разделку кабеля и воспрепятствовать доступу к ОВ. Подобные средства защиты широко используются и в традиционных проводных сетях специальной связи. Также перспективным представляется использование пары продольных силовых элементов ОК, которые представляют собой две стальные проволоки, размещенные симметрично в полиэтиленовой оболочке, и используемые для дистанционного питания и контроля датчиков, установленных в муфтах, и контроля НД. Применение комплекта для защиты места сварки, который заполняет место сварки непрозрачным затвердевающим гелем. Одним из предложенных методов защиты является использование многослойного оптического волокна со специальной структурой отражающих и защитных оболочек. Конструкция такого волокна представляет собой многослойную структуру с одномодовой сердцевиной. Подобранное соотношение коэффициентов преломления слоев позволяет передавать по кольцевому направляющему слою многомодовый контрольный шумовой оптический сигнал. Связь между контрольным и информационным оптическими сигналами в нормальном состоянии отсутствует. Кольцевая защита позволяет также снизить уровень излучения информационного оптического сигнала через боковую поверхность ОВ (посредством мод утечки, возникающих на изгибах волокна различных участков линии связи). Попытки приникнуть к сердцевине обнаруживаются по изменению уровня контрольного (шумового) сигнала или по смешению его с информационным сигналом. Место НД определяется с высокой точностью с помощью рефлектометра.

Вторая группа работ в этом направлении связана с мониторингом горячих

волокон, и разработкой различных устройств контроля параметров оптических сигналов на выходе ОВ и отраженных оптических сигналов на входе ОВ.

Основой системы фиксации НД является система диагностики состояния (СДС) ВОЛТ. СДС можно построить с анализом либо прошедшего через ВОЛТ сигнала, либо отраженного сигнала (рефлектометрические СДС).

СДС с анализом прошедшего сигнала является наиболее простой диагностической системой. На приемной части ВОЛС анализируется прошедший сигнал. При НД происходит изменение сигнала, это изменение фиксируется и передается в блок управления ВОЛС.

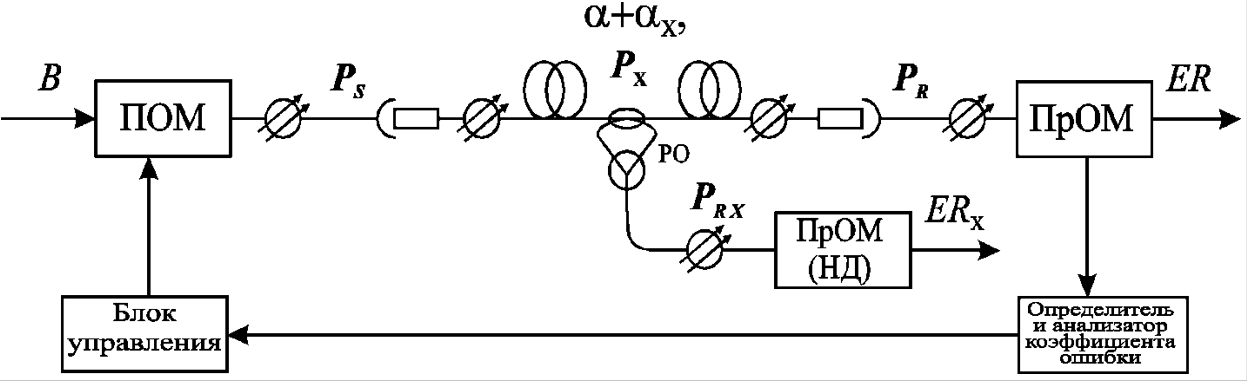

При использовании анализатора коэффициента ошибок на приемном модуле ВОЛС (рис. 4) СДС реализуется при минимальных изменениях аппаратуры ВОЛС, т. к. практически все необходимые модули имеются в составе аппаратуры ВОЛС. Недостатком является относительно низкая чувствительность к изменениям сигнала.

Рисунок 4 – ВОЛС с системой диагностики по анализу коэффициента ошибок

Основным недостатком СДС с анализом прошедшего сигнала является отсутствие информации о координате появившейся неоднородности, что не позволяет проводить более тонкий анализ изменений режимов работы ВОЛС (для снятия ложных срабатываний системы фиксации НСИ).

СДС с анализом отраженного сигнала (рефлектометрические СДС) позволяют в наибольшей степени повысить надежность ВОЛС.

Для контроля величины мощности сигнала обратного рассеяния в ОВ в настоящее время используется метод импульсного зондирования, применяемый во всех образцах отечественных и зарубежных рефлектометров (рис. 5).

Рисунок 5 – ВОЛС с рефлектометрическими системами диагностики состояния ВОЛТ

Суть его состоит в том, что в исследуемое ОВ вводится мощный короткий импульс, и затем на этом же конце регистрируется излучение, рассеянное в обратном направлении на различных неоднородностях, по интенсивности которого можно судить о потерях в ОВ, распределенных по его длине на расстоянии до 100 – 120 км. В качестве такого рефлектометра может быть использован оптический рефлектометр Минского института радиоэлектроники, выполненный на базе компьютера типа nоtе-book (возможно использование и персонального компьютера семейства IBM) с соответствующим программным обеспечением. Начальные рефлектограммы линии фиксируются при разных динамических параметрах зондирующего сигнала в памяти компьютера и сравниваются с соответствующими текущими рефлектограммами. Локальное отклонение рефлектограммы более чем на 0,1 дБ свидетельствует о вероятности попытки несанкционированного доступа к ОВ.

Основными недостатками СДС с анализом отраженного сигнала на основе метода импульсной рефлектометрии являются следующие:

при высоком разрешении по длине ВОЛТ (что имеет важное значение для обнаружения локальных неоднородностей при фиксации НД) значительно снижается динамический диапазон рефлектометров и уменьшается контролируемый участок ВОЛТ ;

мощные зондирующие импульсы затрудняют проведение контроля ВОЛТ во время передачи информации, что снижает возможности СДС, либо усложняет и удорожает систему диагностики;

источники мощных зондирующих импульсов имеют ресурс, недостаточный для длительного непрерывного контроля ВОЛС;

специализированные источники зондирующего оптического излучения, широкополосная и быстродействующая аппаратура приемного блока рефлектометров значительно удорожает СДС.

Методы этой группы хорошо сочетаются со многими другими методами защиты.

Представляет интерес метод, основанный на использовании кодового зашумления передаваемых сигналов. При реализации этого метода применяются специально подобранные в соответствии с требуемой скоростью передачи коды, размножающие ошибки. Даже при небольшом понижении оптической мощности, вызванном подключением устройства съема информации к ОВ, в цифровом сигнале на выходе ВОЛС резко возрастает коэффициент ошибок, что достаточно просто зарегистрировать средствами контроля ВОЛС. Интересным также является метод, основанный на использовании пары разнознаковых компенсаторов дисперсии на ВОЛС. Первый компенсатор вводит в линию диспергированный сигнал, а на приемном конце второй компенсатор восстанавливает форму переданного сигнала.

При использовании маскировки информационного сигнала может применяться система, использующая спектральное разделение каналов.

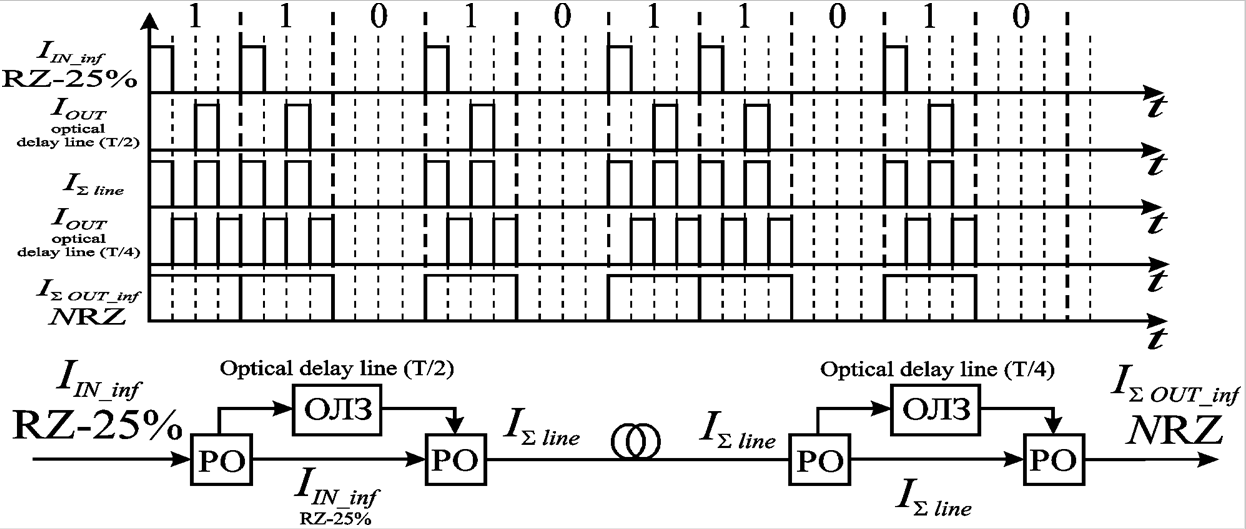

Для маскировки линейного кода в оптическом тракте при использовании кода типа RZ можно применить оптическую линию задержки (ОЛЗ), которая подключается на входе оптического тракта с помощью разветвителей оптических (РО) в соответствии с рис. 6. Величина времени задержки зависит от типа RZ кода, и для RZ-25% составляет Т/2, где Т – длительность тактового интервала.

Рисунок 6 – Маскировка линейного кода

Для выделения сигнала на приемном конце можно использовать аналогичную ОЛЗ, соединенную с двумя РО. При этом на выходе ВОЛС получаем сигнал в коде типа NRZ, соответствующий информационному входному сигналу. Также перспективным является использование режима динамического (детерминированного) хаоса, который позволяет обеспечить передачу информации с псевдохаотически изменяющимися частотой и амплитудой несущей. В результате выходной сигнал внешне является шумоподобным, что затрудняет расшифровку.

С развитием науки и техники назрела необходимость и появилась возможность соединить достижения криптографической науки с квантовой механикой и квантовой статистикой. Здесь может возникнуть естественная связь дискретной математики (криптографии) и дискретной (квантовой) механики физических процессов. На этом стыке возникло и интенсивно развивается новое перспективное направление – квантовая криптография.

Методы квантовой криптографии потенциально обеспечивают высокую степень защиты от перехвата информации на линии связи за счет передачи данных в виде отдельных фотонов, поскольку неразрушающее измерение их квантовых состояний в канале связи перехватчиком невозможно, а факт перехвата фотонов из канала может быть выявлен по изменению вероятностных характеристик последовательности фотонов.[4]-[6]

3.2 Методы определения несанкционированных воздействий

Рассмотрим возможность применения на пассивных оптических сетях доступа PON существующих систем диагностики и контроля несанкционированных воздействий. Современные технологии отслеживания несанкционированных воздействий можно условно разбить на две области, в каждой из которых применяются либо методы статистического анализа информации (например, исследование спектра сигналов или мощности сигналов на приеме), либо метод, использующий специальные сигналы для диагностических целей (например, контролирующие сигналы или оптические рефлектометры).

Метод определения мощности широкополосного сигнала

Суть метода заключается в отслеживании и контролировании уровня мощности принимаемого широкополосного сигнала.

Данный метод используется для того, чтобы отследить изменение уровня мощности и сравнить его с некоторым ожидаемым пороговым значением, при этом небольшие отклонения либо невозможно обнаружить, либо это займет длительное время. В случае применения статистического анализа согласно закону больших чисел потребуется значительное усреднение данных для того, чтобы с точностью оценить статистическое значение некоторого среднего показателя мощности из имеющегося математического ожидания.

Применение этого метода позволит отследить в том числе небольшие изменения мощности сигнала в канале, связанные с процессами старения волокна и компонентов сети, а также с восстановительными работами.

Таким образом, многие схемы, использующие метод измерения мощности широкополосного сигнала, имеют набор пороговых значений уровней, при которых будет происходить ухудшение качества услуги или ее нарушение.

Метод анализа оптического спектра

Данный метод основывается на анализе спектра оптического сигнала и по сравнению с методом измерения мощности принимаемого сигнала имеет значительное количество способов его реализации, а также возможность осуществления более детальной диагностики с большей информативностью.

Например, этот метод позволяет определить изменение в спектре оптического сигнала, даже если суммарная мощность принимаемого сигнала при этом остается неизменной. Предположим, что в оптическом волокне имеются два сигнала с одинаковыми значениями суммарной мощности, но с различными спектральными составляющими. С помощью метода измерения мощности широкополосного сигнала нельзя сказать, что в ОВ имеются два разных сигнала, тогда как метод анализа оптического спектра это легко покажет.

Несмотря на большую информативность, рассматриваемый метод основывается на статистическом сравнении выборочных средних значений со статистическими средними значениями. Аргументы, встречающиеся в нем, базируются на некоторых законах больших чисел. Это приводит к тому, что редко случающиеся ухудшения сигнала не будут определены вообще или будут определены спустя длительное время. Для работы метода анализа оптического спектра требуется некоторое усреднение значений, что делает его более медленным в сравнении с другими методами.

Метод контрольных сигналов

Контрольные сигналы – это сигналы, распространяющиеся по тем же маршрутам и проходящие по тем же узлам, что и информационные сигналы, но отличающиеся от них своей основной задачей – выявлением проблем связи и нарушением соединения.

Контрольные сигналы, как правило, работают на других частотах. В TDMA-системах такие сигналы могут быть выделены по временному слоту, передаваемому из общего информационного сигнала. В системах CDMA контрольные сигналы могут быть выделены за счет своего кодирования, а в WDM-системах они могут передаваться внутри полосы передачи информационных сигналов, располагаясь в промежутках между WDM – каналами либо за пределами полосы передачи информационных сигналов. Если контрольные сигналы расположены в частотной области передачи информационных сигналов и в непосредственной близости от них, то они относятся к группе подчастотно мультиплексируемых сигналов (Sub – carrier Multiplexed Signals, SCM). Та – I кие SCM – сигналы передают сетевые или контролирующие сигналы, используя ту же оптическую несущую, что и информационный сигнал. Надо отметить, что контрольные сигналы не всегда могут иметь постоянные во времени характеристики, а динамически изменяются по некоторому закону и отличаются от информационных сигналов большей или меньшей частотой.

На одном из макетов фотонной сети (RACE), развернутой в Европе, особый вид контрольного SCМ – сигнала представлен низкочастотной амплитудной модуляцией высокоскоростного информационного потока. Существует несколько проблем, связанных с взаимодействием между собой информационных и контролирующих сигналов. Эксперименты в рамках проекта RACE показали, что у контролирующего сигнала при работе на системах со скоростью 622 Мбит/c, кодом NRZ и псевдослучайной информационной последовательностью несколько ухудшается чувствительность, когда частота контролирующего сигнала меньше 100 кГц и амплитуда 1

контролирующего сигнала меньше 10% амплитуды 1

информационного сигнала. Эксперименты с изучением кросс-усиливающей модуляции контролирующих сигналов в эрбиевом усилителе показали, что их частота должна находиться в диапазоне 10 – 100 кГц.

Приведенные выше результаты получены экспериментально, и пока непонятно, какими будут характеристики при изменении скоростей, методов модуляции и других параметров сигналов. Среди задач остается вопрос, связанный с прохождением контролирующих сигналов через устройства, преобразующие частоту сигналов.

Методы оптической рефлектометрии

Оптические рефлектометры – устройства, особым образом использующие контролирующие сигналы. В данном случае анализируются характеристики отраженного контролирующего сигнала на передающей стороне. Несмотря на то что оптические рефлектометры работают на принципах контролирующих сигналов, их широкая распространенность и применение привели к тому, что они вынесены в отдельный раздел, как отдельный метод.

Оптические рефлектометры в основном применяются для выявления ошибок, неоднородностей, потерь в оптическом волокне и т.д. Следовательно, они могут быть легко адаптированы для определения воздействий, вызванных несанкционированным подключением к ОВ. Вследствие того что оптические рефлектометры работают с отраженным сигналом, они также применимы и для определения других видов несанкционированных воздействий. Надо отметить, что сигнал, используемый рефлектометрами, также применяется в качестве контролирующего сигнала.

Немодулированные или слабомоду-лированные зондирующие сигналы рефлектометра могут быть источником помех (заглушения) за счет взаимодействия их с информационными сигналами. Если на сети вместе с оптическими усилителями используются оптические изоляторы, то это может потребовать установки оптического рефлектометра со стороны каждого усилителя. Когда речь идет о сети LR – PON, в которой отсутствуют оптические усилители, появляется еще одна сложность. Поскольку сеть PON может содержать более одного оптического раз-ветвителя, за которым могут располагаться другие разветвители, то применение оптического рефлектометра становится невозможным. Препятствием оказывается древовидная топология сети, приводящая к возникновению многих точек отражения зондирующего сигнала и временным задержкам между отражениями зондирующего сигнала от точек, расположенных на разных расстояниях.

Области применения рассмотренных методов защиты

Метод определения мощности сигнала

Решения, базирующиеся на измерении и определении мощности принимаемого оптического сигнала, наилучшим образом подходят для выявления проблем, связанных со сбоями в работе оптического усилителя. В случае заглушения полезного информационного сигнала сигналом злоумышленника на приемной стороне, скорее всего, произойдет не уменьшение, а увеличение мощности сигналов, хотя возможен также случай, когда суммарная мощность останется постоянной или незначительно уменьшится. Единичные помехи, вызванные периодическим или эпизодическим воздействием злоумышленника заглушающим несанкционированным сигналом, могут привести к ухудшению параметра интенсивности ошибочных битов

(BER) вплоть до недопустимых значений без достаточно сильного изменения показателя средней мощности, что не позволит обнаружить действие злоумышленника.

Метод определения мощности при подслушивании

не будет удовлетворительным в следующих случаях:

снятие сигнала на приемной стороне приводит к такому изменению мощности сигнала, при котором выносится решение о несанкционированном воздействии; этого можно добиться, если производимые воздействия случайны или незначительны по длительности их проведения, а также при потере слишком малой мощности;

после снятия сигнала в волокно вводят оптическую мощность, компенсирующую потери.

Метод анализа оптического спектра

Метод анализа оптического спектра будет обнаруживать заглушения

, которые воздействуют на оптический спектр сигнала. В случае несанкционированных воздействий, использующих эффект перекрестных помех, данный метод даст те же результаты, что и набор измерителей мощностей, настроенных на определенные длины волн.

С помощью этого метода невозможно определить наличие подслушивания

, кроме случаев, когда отбор мощности сигнала вносит искажение в передаваемый сигнал, например, наблюдается снижение мощности в канале или спектр принимаемого сигнала оказывается шире, чем должен быть. Если подслушивание

будет проводиться с использованием перекрестных помех, то анализатор спектра не заметит каких-либо существенных изменений.

Метод контрольных сигналов

Этот метод обнаружения несанкционированных воздействий может быть эффективным только в том случае, если заглушения

воздействуют на те длины волн, на которых работают контрольные сигналы.

При несанкционированном воздействии широкополосным сигналом применение данного метода будет оправданно, так как сигнал злоумышленника затронет и контрольные сигналы. Если контрольные сигналы используются для контроля наличия связи, как в случае реальных систем, то данный метод не сможет обеспечить защиту от подслушивания

. Контрольный сигнал сможет обнаружить несанкционированное воздействие, только когда произойдет резкое ухудшение характеристик канала передачи.

Контрольные SCM – сигналы обладают большей возможностью обнаружения заглушения

, чем контрольные сигналы, работающие просто на других длинах волн, но в то же время они не отслеживают некоторые заглушения

, которые могут быть разрушительными для информационных сигналов. Зная характеристики фильтра, выделяющего SCM – сигнал, злоумышленник может осуществлять воздействия так, чтобы их результат не попадал в полосу пропускания фильтра и не воздействовал на контрольный сигнал. Ко всему прочему сами контрольные сигналы могут заглушать полезный сигнал.

Метод оптической рефлектометрии

Если имеется широкополосный несанкционированный заглушающий сигнал, входящий или не входящий в спектр информационных сигналов, то часть его попадет за счет отражения на неоднородностях в рефлектометр и может наблюдаться на рефлектограмме. Если зондирующие импульсы оптического рефлектометра имеют некоторую модуляцию, то это позволит увидеть на рефлектограмме результат взаимодействия зондирующего и заглушающего сигналов.

В случае когда в оптическом тракте присутствуют эрбиевые усилители, возникают новые проблемы. Если эрбиевые усилители однонаправленные, то они непригодны для усиления отраженных сигналов, что приводит к ограничению длины контролируемого участка. Таким образом, метод оптической рефлектометрии неприменим в сетях, использующих последовательность эрбиевых усилителей, кроме случаев, когда эрбиевый усилитель выполняет роль предусилителя оптического рефлектометра.

При подслушивании

злоумышленник производит некоторые действия над оптическим волокном, что отразится на рефлектограмме, давая возможность определить несанкционированное воздействие.

Недостатком метода оптической рефлектометрии является то, что на сетях с оптическими разветвителями он не может быть применен по причине множества маршрутов прохождения сигнала, а также из – за невозможности определения несанкционированного воздействия типа подслушивание

, проводимого через перекрестные помехи. К недостаткам стоит отнести и высокую стоимость оптического рефлектометра.[7]-[8]

3.3 Архитектурные решения сетей LR-PON

Топология пассивной оптической сети PON(рис.7) играет не последнюю роль в вопросах безопасности и защищенности сети в целом. Очевидно, что наиболее защищенной будет являться сеть с топологией звезда

, при которой непосредственно из здания поставщика услуг до пользователя будет идти отдельный оптический кабель. Применение такой топологии маловероятно по причине больших капитальных затрат на строительство сети. Зато несанкционированное воздействие в одной точке никак не отразится на всех остальных пользователях сети, и обнаружить несанкционированное воздействие будет проще.

Построение сети с топологией типа дерево

экономически выгодно, так как в сети появляются оптические разветвители, решающие проблему прокладки оптического кабеля до каждого абонента или до группы абонентов. Но в случае, если несанкционированное воздействие будет производиться непосредственно перед оптическим развет-вителем, результатом будет ухудшение качества услуги или ее прекращение сразу у многих пользователей.

Иная ситуация будет, если злоумышленник производит подслушивание

. Данный вид воздействия обладает большей скрытностью и направлен не на нарушение услуги, а на получение информационных сигналов для дальнейшей работы с ними. Рассматривая воздействие типа подслушивание

в 1 – м случае, количество скомпрометированной информации будет много меньше, чем в случае с топологией дерево

или топологией сеть

. В более сложных топологиях, когда применяется несколько разветвителей, несанкционированное воздействие вида подслушивание

обнаружить достаточно трудно.

На магистральных оптических сетях могут применяться дорогостоящие решения защиты информации, обеспечивающие надежную и безопасную передачу данных. Но применение на сетях PON тех же самых решений свело бы на нет все преимущества данной технологии, которые заключаются в предоставлении широкому кругу потребителей широкополосных услуг.

Рисунок 7 – Архитектура сети LR-PON (анимация: 12 кадров, бесконечное повторение циклов, 83 килобайта)

В настоящее время ведутся работы, связанные с разработкой новых методов обнаружения несанкционированных воздействий. Они базируются на сравнении принимаемого сигнала со значением, полученным в результате математического моделирования канала связи. Применение подобных методик в сети LR – PON с учетом динамического характера изменения пользователей, а следовательно, и архитектуры сети представляется затруднительным. Таким образом, для сетей PON требуются новые методы обнаружения несанкционированных воздействий, которые должны сочетать в себе высокую степень защиты и высокие технико – экономические показатели.

В действительности возможности приведенных методов будут несколько отличаться в силу таких причин, как скорость обнаружения несанкционированного воздействия, место обнаружения несанкционированного воздействия (тот или иной сегмент сети) и др.[7],[9]

Выводы

Возможны различные варианты построения конкретных систем, отличающиеся степенью защиты и контроля НД к передаваемой по ВОЛС информации. Это делает необходимым проведение специальных исследований с целью экспертизы реализованных научно-технических решений и их соответствия требованиям обеспечения защиты информации.

Следует также отметить, что все перечисленные выше методы защиты и их комбинации могут обеспечивать безопасность информации лишь в рамках известных моделей НД. При этом эффективность систем защиты определяется как открытием новых, так и совершенствованием технологий НСИ, использующих уже известные физические явления. С течением времени противник может освоить новые методы перехвата, потребуется дополнять защиту, что не свойственно криптографическим методам защиты, которые рассчитываются на достаточно длительный срок.

В заключение следует отметить, что необходимость исследования и поиска эффективной защиты ВОЛС в сетях LR-PON являетя задаче задачей сегодняшнего дня.

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение: июнь 2018 года. Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

1. Анализ живучести мультисервисных сетей связи, построенных по технологии PON [Электронный ресурс] – режим доступа:https://cyberleninka.ru/article/v/analiz-zhivuchesti-multiservisnyh-setey-svyazi-postroennyh-po-tehnologii-pon – дата доступа: ноябрь 2017.

2. Коваль І.Б. Защита информации в волоконно-оптических линиях связи [Электронный ресурс] – режим доступа:http://intkonf.org/koval-ib-zaschita-informatsii-v-volokonno-opticheskih-liniyah-svyazi/ – дата доступа: декабрь 2017.

3. В.А. Михеев Основы постороения подсистемы защиты информации многофункциональной информационной системы [Электронный ресурс] – режим доступа:https://cyberleninka.ru/article/v/osnovy-postroeniya-podsistemy-zaschity-informatsii-mnogofunktsionalnoy-informatsionnoy-sitemy – дата доступа: декабрь 2017.

4. Защита информации на волоконно-оптических линиях связи от несанкционированного доступа [Электронный ресурс] – режим доступа:http://pnzzi.kpi.ua/2/02_p249.pdf – дата доступа: ноябрь 2017.

5. Проблемы защиты информации, передаваемой по волоконно-оптическим линиям связи, от несанкционированного доступа [Электронный ресурс] – режим доступа:http://emag.iis.ru/arc/infosoc/emag.nsf/0/c0a700122533e000c32575be003cb751?OpenDocument – дата доступа: ноябрь 2017.

6. Изучение способов съема информации с волоконно-оптических линий [Электронный ресурс] – режим доступа:https://bibliofond.ru/view.aspx?id=607283 – дата доступа: ноябрь 2017.

7. Вопросы информационной безопасности сетей PON [Электронный ресурс] – режим доступа: http://www.tssonline.ru/articles2/in-ch-sec/vopr_inf_bezopasn_setey_pon – дата доступа: ноябрь 2017.

8. Каналы и методы несанкционированного доступа к информации [Электронный ресурс] – режим доступа: https://studfiles.net/preview/5828099/page:16/ – дата доступа: ноябрь 2017.

9. Технические средства защиты информации [Электронный ресурс] – режим доступа: https://doklady.bsuir.by/m/12_104571_1_62726.pdf – дата доступа: ноябрь 2017.