Реферат

Содержание

Введение

Для множества производственных и торговых компаний в условиях современной реальности именно интернет-магазин занимает ключевую позицию в списке приносящих доход структурных единиц. Безопасность веб-ресурса, деятельность которого имеет непосредственное отношение к финансам, является важной и одной из первоочередных задач. На сегодняшний день уделяется крайне мало внимания безопасности при создании официальных сайтов предприятий, веб-каталогов, а также интернет-магазинов.

Бесперебойная работа онлайн-магазина значительно повышает шансы на успешное продвижение товаров и услуг, последующую их реализацию и получение прибыли. Чтобы обеспечить бесперебойную работу, следует принимать во внимание ряд проблем, сформулировать и эффективно решить которые можно на основе построения деревьев атак.

Задача анализа защиты коммерческих Интернет-ресурсов на различных этапах их жизненного цикла, основными из которых являются этапы проектирования и эксплуатации, все чаще становится объектом обсуждения на специализированных конференциях, посвященных обеспечению информационной безопасности.

1. Актуальность темы

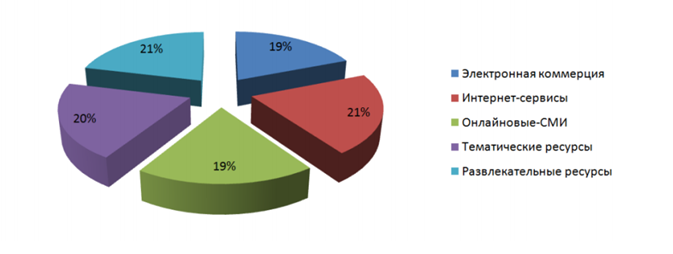

В связи с постоянным развитием технологий высокоскоростного доступа в Интернет важные компоненты бизнеса перемещаются в среду Web. Системы типа Банк-Клиент, публичные сайты организаций, интернет-магазины, новостные, развлекательные и торговые площадки, блоги, государственные порталы являются обязательной составляющей всемирной сети. Из-за своей доступности они часто становятся привлекательной целью для злоумышленников, поэтому решения по эффективной защите web-ресурсов сейчас являются все более актуальными и востребованными.

Рисунок 1 – Доля веб-ресурсов по отраслям

При этом обеспечение безопасности подразумевает защиту ценностей, где ценность определяется как нечто, имеющее стоимость. Некоторые активы являются материальными и имеют денежное выражение, другие – нематериальны, но, тем не менее, имеют стоимость. Необходимость защиты «почти материальных» активов, таких как реестр имущества компании, персональные данные пользователей, клиентов и сотрудников, электронные деньги сомнений не вызывает. Но важно понимать и то, что такая, безусловно, нематериальная ценность, как репутация компании, тоже имеет стоимость и нуждается в защите.

2. Цель и задачи исследования, планируемые результаты

Основной целью работы является повышение эффективности защиты интернет-магазина на этапах проектирования и эксплуатации на основе разработки и использования моделей компьютерных атак, формирования дерева атак, оценки уровня защищенности и методики анализа защищенности компьютерных сетей.

Основные задачи исследования:

- Анализ существующих методик и моделей защиты интернет-магазинов.

- Оценка моделей защиты веб-ресурсов, выявление их слабых и сильных сторон.

- Построение дерева атак онлайн-магазинов для поиска уязвимостей.

- Минимизация угроз безопасности и риска их осуществления путем анализа дерева атак.

- Разработка собственной методики и модели защиты интернет-магазинов на основе деревьев атак.

Объект исследования: безопасность интернет-магазинов.

Предмет исследования: применение метода деревьев атак для разработки методики и модели защиты интернет-магазинов.

В рамках магистерской работы планируется получение актуальных научных результатов по следующим направлениям:

- Внедрение метода деревьев атак в процесс анализа защищенности веб-ресурсов.

- Определение уязвимостей и угроз безопасности в существующих моделях защиты онлайн-магазинов.

- Минимизация угроз безопасности интернет-магазинов и риска их осуществления.

Для экспериментальной оценки полученных теоретических результатов и формирования фундамента последующих исследований, в качестве практических результатов планируется

разработка собственной модели защиты интернет-магазинов на основе метода построения деревьев атак.

3. Обзор исследований и разработок

Безопасность веб-ресурсов является особо актуальным вопросом в связи с постоянным ростом количества пользователей сети интернет и участившимися атаками на сайты. В связи с этим ряд ученых во всем мире посвятили свои труды теме безопасности интернет-ресурсов.

3.1 Обзор международных источников

Ранее метод построения деревьев атак не применялся для разработки методики и модели защиты интернет-магазанов. Безопасности веб-сайтов все же посвящено довольно много научных статей и исследований. Проблемам обеспечения информационной безопасности сайтов посвящены работы таких известных ученых как: H.H. Безруков, П.Д. Зегжда, A.M. Ивашко, А.И. Костогрызов, В.И. Курбатов К. Лендвер, Д. Маклин, A.A. Молдовян, H.A. Молдовян, А.А.Малюк, Е.А.Дербин, Р. Сандху, Дж. М. Кэррол, и других. Вместе с тем, несмотря на подавляющий объем текстовых источников в корпоративных и открытых сетях, в области разработки методов и систем защиты интернет-магазинов в настоящее время недостаточно представлены исследования, направленные на анализ угроз безопасности и создание моделей защиты.

3.2 Обзор национальных источников

В Украине ведущим исследователем в данной сфере является Домарев В.В. Его диссертационные исследования посвящены проблемам создания комплексных систем защиты информации. Автор книг: «Безопасность информационных технологий. Методология создания систем защиты», «Безопасность информационных технологий. Системный подход» и др., автор более 40 научных статей и публикаций.

3.3 Обзор локальных источников

В Донецком национальном техническом университете вопросом безопасности веб-ресурсов активно занимались студенты, аспиранты и преподаватели кафедры Компьютерного моделмрования и дизайна, Компьютерной инженерии, Программной инженерии, Автоматизированных систем управления, Прикладной математики и других.

Безопасность при создании веб-сайтов уделял внимание в своих трудах преподаватель кафедры КМД Павлий Виталий Александрович. Также по данной теме работали магистры ДонНТУ Ильенко Федор Вячеславович, Гошко Владислав Викторович, Полуэктов Егор Иванович, Заруба Карина Юрьевна и другие.

4. Апробация

Защита веб-сайтов и, в частности, интернет-магазанов, глубоко изучена и апробирована в виде статей и докладов. Выступления по данной работе проходили на конференциях:

– ИУСМКМ-2016 – Научная конференция в сфере информационных технологий. – Донецк, ДонНТУ – 2016;

– Инновации в науке / Научно-техническая конференция студентов, аспирантов и молодых учёных. — Донецк, ДонНТУ — 2017;

– СИТОНИ - Современные информационные технологии в образовании и научных исследованиях / V международная научно-техническая конференция студентов, аспирантов и молодых учёных. — Донецк, ДонНТУ — 2017.

5. Методы защиты интернет-магазина

По своей сути, интернет-магазин — это web-приложение, состоящее из клиентской и серверной частей, реализующих технологию «клиент-сервер». Клиентская часть реализует интерфейс приложения, посылает запросы к серверу и обрабатывает ответы на эти запросы. Серверная же часть получает запрос, выполняет вычисления относительно запроса, после чего формирует web-страницу, которую видит пользователь. Само же приложение может работать в качестве клиента других служб, например, базы данных или другого веб-приложения, расположенного на другом сервере.

Гораздо проще устранять проблемы еще на этапе проектирования, чем решать их в процессе эксплуатации готового веб-ресурса. Деревья атак позволяют смоделировать возможные атаки и перебои в работе ресурса, а также найти пути их решения, защитив интернет-магазин.

Большая часть атак на web-сайты проводится в автоматическом режиме, посредством автоматических программ сканирования и подобных инструментов специального программного обеспечения, позволяющего обнаруживать «дыры» в обеспечении безопасности сайта. Появление в программном обеспечении web-сайта любой CMS делает этот сайт менее безопасным. Сайт обслуживается http-сервером. Http-серверы проверяются на наличие уязвимостей, но даже в них продолжают находить новые “дыры”. Любая CMS устанавливается в дополнение к http-серверу, и это приводит к тому, что уязвимости CMS прибавляются к уже имеющимся. И всё же тот факт, что CMS приводит к снижению безопасности сайта, не должен становится препятствием внедрению CMS.

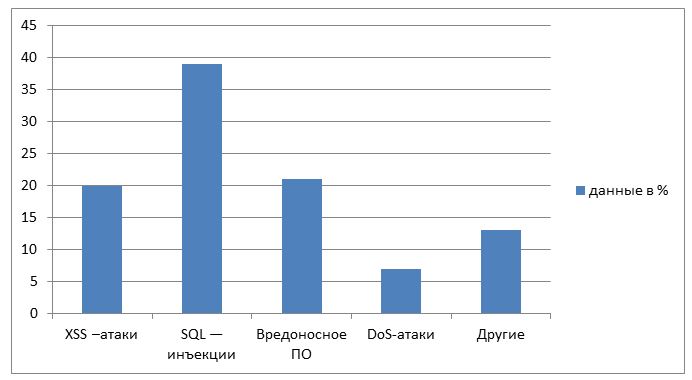

Рисунок 2 – Наиболее распространенные виды угроз для веб-сайтов

На практике более важно управление рисками. Даже защищённый Интернет-магазин может быть взломан потому, что владелец установил легко угадываемый пароль. Таким образом, риски, связанные с использованием CMS, могут быть значительно ниже, чем риски в организации самого веб-ресурса.

Защищенность веб-ресурса определяется как степень адекватности реализованных в нём механизмов защиты информации (идентификация, аутентификация, управление доступом, протоколирование и аудит, криптография, экранирование), соответствие мер безопасности существующим в данной среде функционирования рискам, способность механизмов защиты обеспечить конфиденциальность, целостность и доступность информации. На сегодня наиболее эффективным механизмом построения моделей защиты являются деревья атак.

Деревья атак — это диаграммы, демонстрирующие, как может быть атакована цель. В области информационных технологий они применяются, чтобы описать потенциальные угрозы компьютерной системе и возможные способы атаки, реализующие эти угрозы.

Под угрозой понимается совокупность условий и факторов, определяющих потенциальную или реально существующую опасность возникновения инцидента, который может привести к нанесению ущерба функционированию веб-ресурса, защищаемым активам или отдельным лицам. Угрозы могут классифицироваться по различным признакам. В частности, по характеру происхождения угрозы делятся на две группы: умышленные и естественные.

Основными умышленными угрозами считаются следующие:

– подключение нарушителя к каналам связи;

– несанкционированный доступ;

– хищение носителей информации.

К основным естественным угрозам относятся:

– несчастные случаи (пожары, аварии, взрывы);

– стихийные бедствия (ураганы, наводнения, землетрясения);

– ошибки в процессе обработки информации (сбои аппаратуры).

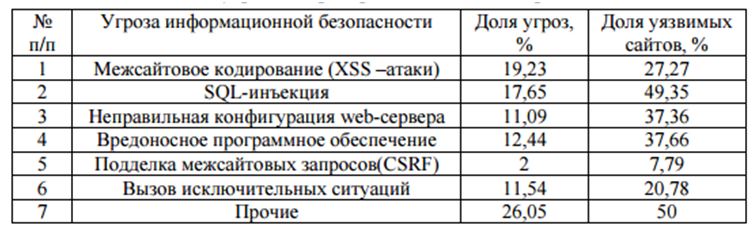

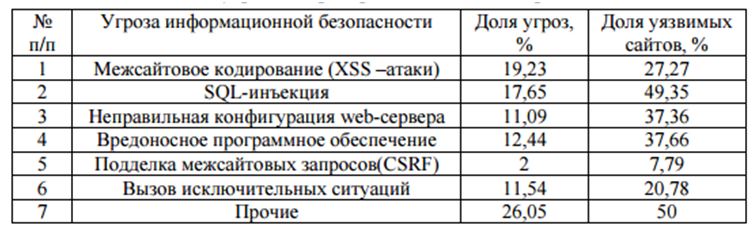

Таблица 1 – Статистика угроз и их распределение по веб-ресурсам

При анализе защищенности компьютерных сетей во внимание следует принимать все разновидности угроз, однако наибольшее внимание должно быть уделено тем из них, которые связаны с действиями человека.

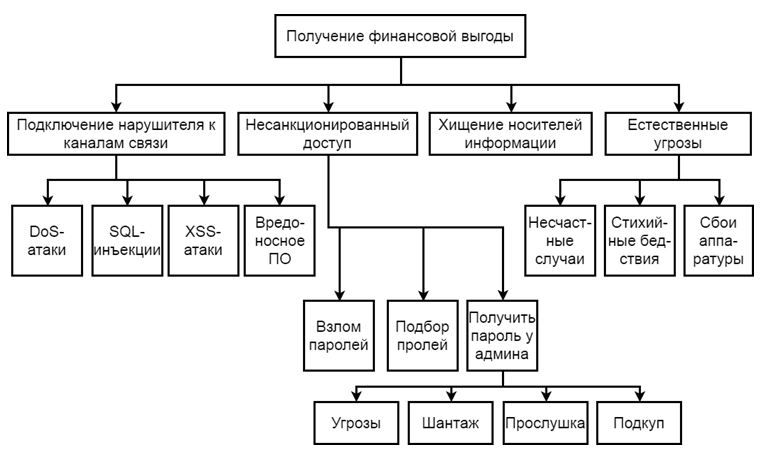

Все проанализированные данные представлены в виде дерева атак, которое позволяет наглядно демонстрировать угрозы системе.

Рисунок 3 – Дерево атак на интернет-магазин

Естественные угрозы предотвратить практически невозможно в виду того, что в большинстве своем они носят природный характер. Свести к нулю хищение носителей информации – задача непреодолимая. Чтобы снизить риск нужно принять примитивные меры охраны физических объектов.

Для предотвращения атак, которые случаются чаще других (подключение к каналам связи), эффективнее использовать более распространённые CMS, в этом случае несколько выше вероятность того, что уязвимости в них уже обнаружены и закрыты. Впрочем, нет таких гарантий, что в будущем в системе не обнаружат новых “дыр”.

Оптимальным выбором является та система, развитие которой не прекращается. Если разработчики прекратили развивать систему, то существует вероятность того, что вновь обнаруженная уязвимость не будет вовремя исправлена.

Так же необходимо следить за всеми обновлениями CMS, ориентированными на её безопасность и своевременно устанавливать эти обновления. Некоторые современные CMS, например “1С:Bitrix”, позволяют автоматизировать процесс поиска и установки обновлений.

Выводы

Проведенный анализ позволяет сделать вывод о том, что обеспечение защиты web-приложений должно осуществляться как на этапе проектирования и разработки самого web-ресурса, так и в процессе его эксплуатации с внесением в случае необходимости своевременных корректировок. При этом защита должна строиться по двум основным направлениям:

– недопущение ошибок в скриптах при разработке web-приложения;

– применение специализированных межсетевых экранов уровня приложений (например, решения типа ApplicationFirewall), которые обладают встроенным функционалом предотвращения вторжений и обеспечивают защиту от целенаправленных web-атак, таких как переполнение буфера, SQL инъекции, Сross-Site-Sсriрting, изменение параметров запросов и других. Решения этого класса фильтруют запросы на доступ к приложению и блокируют все действия, которые не относятся к разрешенной активности пользователей.

Таким образом, создавая модель, обезопасить компанию от всевозможных угроз и неприятностей можно за счет следующих действий:

– оптимального выбора системы управления контентом сайта (CMS);

– использования хостинга, обладающего достаточной надежностью;

– применения необходимого серверного программного обеспечения;

– своевременных мероприятий, позволяющих минимизировать возможность появления непредвиденных проблемных ситуаций на веб-сайтах.

Использование предложенной модели анализа защищенности интернет-магазина является существенным шагом к этапу комплексной автоматизации одной из основных функций системного администратора (проектировщика) сети — обеспечение требуемого уровня защищенности используемой (планируемой к использованию) компьютерной сети.

Дальнейшие исследования направлены на следующие аспекты:

- Качественное совершенствование разработанной методики и модели защиты интернет-магазинов, их дополнение и расширение.

- Практическое применение и внедрение разработанной модели в существующие функционирующие интернет-магазины.

- Адаптация модели защиты для широкого круга веб-ресурсов и веб-приложений.

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение: май 2018 года. Полный текст работы

и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

- Статистика web-уязвимостей за 2013 год. [Электронный ресурс] – Режим доступа: http://netnsk.ru/publica/security/sec_10.php

- Леонтьев В.С. Безопасность в сети интернет. – М.: ОЛМА Медиа Групп, 2008. – 256 с.

- Рэйнолдс М. Сделай сам Интернет-магазин. – М.: Изд-во “Лори”, 2009. – 538 с.

- Статистика национального домена в рунете//Координационный центр национального домена сети интернет: URL - http://www.cctld.ru/ru/statistics .

- Деревья атак // Википедия [электронный ресурс] – Режим доступа: https://ru.wikipedia.org/wiki/Деревья_атак

- Котенко, И. В. Обманные системы для защиты информационных ресурсов в компьютерных сетях Текст. / И. В. Котенко, М. В. Степашкин // Труды СПИИРАН. — СПб.: Наука, 2004. — т. 1. — С. 211..

- Информационная безопасность: концептуальные и методологические основы защиты информации. Учеб. пособие для вузов / А. А. Малюк. — М.: Горячая линия-Телеком, 2015. — 280 с.

- Hack Attack Testing— How to Conduct Your Own Security Audit Text. / J. Chirillo. — [S. 1.]: Wiley Publishing, 2003.

- Степашкин, М. В. Структура базы знаний об уязвимостях для системы моделирования атак на web-сервер Текст. / М. В. Степашкин // Труды конференции «Информационная безопасность регионов России (ИБРР-2003)». — СПб.: Издательство Политехника, 2003.

- Holdsworth B. Digital logic design / B. Holdsworth, C. Woods. – Prentice Hall, 2002. – 519 pp.

- Lala P. Principles of modern digital design / P. Lala. – Wiley, 2007. – 419 pp.

- Обнаружение атак Текст. / А. Лукацкий. — СПб.: BHV-СПб, 2003. — 608 с.

- Основы защиты информации Текст. / В. А. Герасименко, А. А. Малюк. — М.: МИФИ, 1997, —539 с.

- Shiva S. Introduction to logic design / S. Shiva. – CRC Press, 1998. – 628 pp.

- Инструменты, тактика и мотивы хакеров. Знай своего врага : Пер. с англ. — М.: ДМК Пресс, 2003. —312 с.

- Теоретические основы защиты информации: Учебное пособие Текст. / С. С. Корт. — М.: Гелиос АРВ, 2004. — 240 с.

- Кононов, А. Страхование нового века. Как повысить безопасность информационной инфраструктуры Текст. / А. Кононов // Connect. — М., 2001. — № 12.

- Ілляшенко, С.М. Актуальні проблеми забезпечення економічної безпеки підприємства / Ілляшенко С.М., Нілова Н.О. – Донецк: Луч, 2001. – 266 с

- В.Г. Иванов, М.Г. Любарский, В.В. Карасюк, Ю.В. Ломоносов. //Защита авторских прав мультимедийных данных – Харьков, 2011 г. – С. 3-10.

- Грибунин В. Г., Оков И. Н., Туринцев И. В. //Цифровая стаганография. M. : Солон-Пресс, 2002. 272 с.