Реферат по теме выпускной работы

При написании данного автореферата магистерская работа ещё не завершена. Окончательное завершение: июнь 2019 г. Полный текст работы и материалы по теме могут быть получены у автора после указанной даты.

Содержание

- Введение

- 1. Актуальность и научная новизна темы

- 2. Цель и задачи исследования

- 3. Cредства защиты информации

- 4. Криптографический и стеганографический подходы к защите информации

- 4.1. Криптография

- 4.2. Стеганография

- 5. Скрытые каналы

- 5.1. Отличительные черты

- 5.2. Устранение скрытых каналов

- 5.3. Скрытие данных в модели OSI

- 5.4. Скрытие данных в пакете протоколов TCP/IP

- Выводы

- Список источников

Введение

Защищать передаваемую (или хранимую) информацию от несанкционированного использования приходится во многих случаях. Это требуется при решении государственных, дипломатических, военных задач, в работе бизнеса (коммерции), при исследовании новых научно-технических проблем, при разработке оригинальных технологических процессов и устройств. Защищать информацию требуется при документообороте в государственных организациях и при ведении частной переписки. Развитие современных телекоммуникационных технологий невозможно представить без защиты передаваемой информации.

1. Актуальность и научная новизна темы

Необходимость разработки и исследования новых систем со скрытой передачей информации объясняется уязвимостью существующих способов защиты информации (наличие эффективных атак на существующие шифры). Ряд криптографических методов защиты базируется на сложных математических задачах, для которых считается, что эффективных методов их решения не существует. Однако наличие таких методов у одной из сторон делает использование криптографической защиты бесполезным. По этой причине необходимо создание нескольких уровней защиты, которые включают в себя криптографические методы преобразования информации, стеганографические методы сокрытия информации и использование особенностей протоколов обмена информацией в телекоммуникационных сетях.

2. Цель и задачи исследования

Целью работы является разработка и исследование способов защиты информации, передаваемой по сетям на базе стека протоколов TCP/IP, позволяющих увеличить защищенность сообщений.

Для достижения поставленной цели в работе решены следующие задачи:

- Исследованы различные методы скрытой передачи информации в телекоммуникационных сетях;

- Выполнен анализ стека протоколов TCP/IP на предмет возможности организации скрытого виртуального канала;

- Разработаны новые методы скрытой передачи информации в телекоммуникационных сетях на базе стека протоколов TCP/IP;

- Разработан новый метод криптографического преобразования данных.

3. Cредства защиты информации

Средства защиты информации — это совокупность инженерно- технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации[1].

В целом средства обеспечения защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на группы:

Технические (аппаратные) средства. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они препятствуют доступу к информации, в том числе с помощью её маскировки. К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, перекрывающих

потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объём и масса, высокая стоимость.

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств — универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки — ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).[2]

4. Криптографический и стеганографический подходы к защите информации

4.1. Криптография

Криптография — наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним), целостности данных (невозможности незаметного изменения информации), аутентификации (проверки подлинности авторства или иных свойств объекта), а также невозможности отказа от авторства.[2]

Для современной криптографии характерно использование открытых алгоритмов шифрования, предполагающих использование вычислительных средств. Известно более десятка проверенных алгоритмов шифрования, которые при использовании ключа достаточной длины и корректной реализации алгоритма криптографически стойки. Распространенные алгоритмы:

- Симметричные DES, AES, ГОСТ 28147-89, Camellia, Twofish, Blowfish, IDEA, RC4 и др.;

- Асимметричные RSA и Elgamal (Эль-Гамаль);

- Хэш-функций MD4, MD5, MD6, SHA-1, SHA-2, ГОСТ Р 34.11-94.

В основе построения криптостойких систем лежит многократное использование относительно простых преобразований, так называемых криптографических примитивов. Клод Шеннон известный американский математик и электротехник предложил использовать подстановки (англ. substitution) и перестановки (англ. permutation). Схемы, которые реализуют эти преобразования, называются SP-сетями. Нередко используемыми криптографическими примитивами являются также преобразования типа циклический сдвиг или гаммирование[3]. На Рисунке 1 представлена общая классификация криптографических алгоритмов.

Рисунок 1 – Общая классификация криптографических алгоритмов (анимация: 7 кадров, 20.6 КБ)

4.2. Стеганография

Стеганография— способ передачи или хранения информации с учётом сохранения в тайне самого факта такой передачи (хранения). Этот термин ввел в 1499 году аббат бенедиктинского монастыря Св. Мартина в Шпонгейме Иоганн Тритемий в своем трактате «Стеганография» (Steganographia), зашифрованном под магическую книгу.

В отличие от криптографии, которая скрывает содержимое тайного сообщения, стеганография скрывает сам факт его существования. Как правило, сообщение будет выглядеть как что-либо иное, например, как изображение, статья, список покупок, письмо или судоку. Стеганографию обычно используют совместно с методами криптографии, таким образом, дополняя её.

Преимущество стеганографии над чистой криптографией состоит в том, что сообщения не привлекают к себе внимания. Сообщения, факт шифрования которых не скрыт, вызывают подозрение и могут быть сами по себе уличающими в тех странах, в которых запрещена криптография. Таким образом, криптография защищает содержание сообщения, а стеганография защищает сам факт наличия каких-либо скрытых посланий.[4]

В конце 1990-х годов выделилось несколько направлений стеганографии:

- Kлассическа;

- Kомпьютерная;

- Цифровая.

Структурная схема стегосистемы представлена на Рисунке 2

Рисунок 2 – Структурная схема стегосистемы

5. Скрытые каналы

5.1.Отличительные черты

Скрытый канал — это коммуникационный канал, пересылающий информацию методом, который изначально был для этого не предназначен.

Скрытые каналы могут проходить сквозь защищённые операционные системы, и необходимы особые меры для их контроля. Единственным проверенным методом контроля скрытых каналов является так называемый анализ скрытых каналов. В то же время, защищённые операционные системы могут с лёгкостью предотвратить неверные (или незаконные) использования легальных каналов. Часто анализ легальных каналов на предмет скрытых объектов неверно представляют как единственную успешную меру против незаконного использования легальных каналов. Поскольку на практике это означает необходимость анализировать большое количество программного обеспечения, ещё в 1972 было показано что подобные меры неэффективны . Не зная этого, многие верят в то, что подобный анализ может помочь справиться с рисками, связанными с легальными каналами.[5]

5.2.Устранение скрытых каналов

Возможность наличия скрытых каналов не может быть устранена полностью, но её можно существенно уменьшить аккуратным проектированием системы и её анализом.

Обнаружение скрытого канала может быть сделано более трудным при использовании характеристик среды передачи для легальных каналов, которые никогда не контролируются и не проверяются пользователями. Например, программа может открывать и закрывать файл особым, синхронизированным, образом, который может быть понят другим процессом как битовая последовательность, формируя таким образом скрытый канал. Так как маловероятно, что легальные пользователи будут пытаться найти схему в открытии и закрытии файлов, подобный тип скрытого канала может оставаться незамеченным в течение длительного времени.

Похожим случаем является технология «port knocking». Обычно при передаче информации распределение запросов во времени не важно, и за ним не наблюдают, но при использовании «port knocking» оно становится существенным.

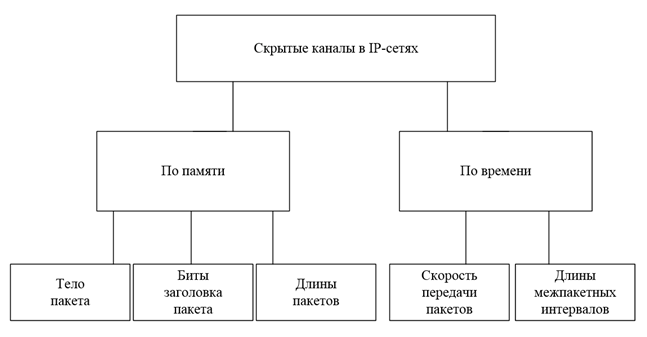

Скрытые каналы в IP-сетях по механизму передачи информации разделим на каналы по памяти и по времени. Продолжение данного разбиения схематично представлено на Pисунке 3

Рисунок 3 – Разделение скрытых каналов в IP-сетях по механизму передачи

5.3.Скрытие данных в модели OSI

Установлены общие принципы для скрытия данных на каждом из семи уровней модели OSI. Помимо того, что Хэндел и Сэнфорд предложили использовать зарезервированные поля заголовков протоколов (что легко обнаружимо), они также предположили возможность каналов по времени, касающуюся операции над CSMA/CD на физическом уровне.[6]

В конце 1990-х годов выделилось несколько направлений стеганографии:

- Обнаружимость: Только у получателя, для которого предназначена передача, должна быть возможность производить измерения скрытого канала;

- Неотличимость: Скрытый канал должен быть неидентифицируем.

- Полоса пропускания: количество битов скрытых данных за каждое использование канала.

Также был представлен анализ скрытых каналов, но он не рассматривает такие проблемы, как-то: взаимодействие с помощью упомянутых методов между сетевыми узлами, оценка ёмкости канала, эффект, который скрытие данных оказывает на сеть. Кроме того, применимость методов не может быть полностью оправдана на практике, так как модель OSI не существует как таковая в действующих системах.

5.4.Скрытие данных в пакете протоколов TCP/IP

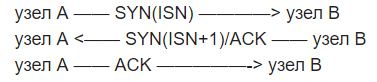

При установке TCP-соединения передающая сторона (узел A) устанавливает флаг SYN и выбирает произвольный 32-битный номер последовательности (Sequence Number, или сокращенно SEQ). Если принимающая сторона (узел B) согласна принять узел А в свои объятия, она отправляет ему пакет с установленным флагом ACK и номером подтверждения (Acknowledgment Number), равным SEQ+1, а также генерирует свой собственный номер последовательности, выбираемый случайными образом. Узел A, получив подтверждение, поступает аналогичным образом, что наглядно демонстрирует Рисунок 4:

Рисунок 4 – Cхема передачи данных в TCP

ISN – это начальный номер последовательности (Initial Sequence Number), уникальный для каждого TCP/IP-соединения. С момента установки соединения номера последовательности планомерно увеличиваются на количество принятых/отправленных байт. Впрочем, не будем углубляться в теорию. 32-битное поле ISN можно изменять псевдослучайным образом, «промодулированным» секретными данными[7].

Выводы

В данной научно-исследовательской работе приведен обзор существующих методов защиты информации в телекоммуникационных сетях.

Список источников

- Степанов Е.А., Корнеев И.К. Информационная безопасность и защита информации. Учебное пособие М.: ИНФРА-М, 2014. - 304 c.

- Шнайер Б., Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке С М.: Триумф, 2002 - 816 с.;

- Фергюсон Н., Шнайер Б., Практическая криптография М.: «Диалектика», 2004 - 432 с.;

- Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография М.: СОЛОН-Пресс, 2002. - 272 с.;

- Конахович Г.Ф., Пузыренко А.Ю. Компьютерная стеганография. Теория и практика. К.: «МК-Пресс», 2006. - 288 с.;

- Шаньгин В.Ф. Защита информации в компьютерных системах и сетях М.: "ДМК пресс. Электронные книги", 2014. - 592 c.;

- Молдовян А.А., Молдовян Н.А., Гуц Н.Д., Изотов Б.В. Криптография: скоростные шифры. СПб.: БХВ-Петербург, 2002. - 496 с.;

- Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии протоколы: Учебник для вузов. 3-е изд. СПб.: Питер, 2006. - 958 с.;

- Снейдер Й., Эффективное программирование TCP/IP. СПб: Питер, 2001 – 320с.

- Хорст Файстель. Криптография и компьютерная безопасность. Перевод Андрея Винокурова.