Реферат за темою випускної роботи

При написанні даного автореферату магістерська робота ще не завершена. Остаточне завершення: червень 2019р. Повний текст роботи та матеріали по темі можуть бути отримані у автора після зазначеної дати.

Зміст

- Вступ

- 1. Актуальність і наукова новизна теми

- 2. Мета і завдання дослідження

- 3. Засоби захисту інформації

- 4. Криптографічний та стеганографічний підходи до захисту інформації

- 4.1. Криптографія

- 4.2. Стеганографія

- 5. Приховані канали

- 5.1. Відмінні риси

- 5.2. Усунення прихованих каналів

- 5.3. Приховування даних в моделi OSI

- 5.4. Приховування даних в пакеті протоколів TCP / IP

- Висновки

- Список джерел

Вступ

Захищати передану (або збережену) інформацію від несанкціонованого використання доводиться в багатьох випадках. Це потребує і вирішення державних, дипломатичних, військових завдань, в роботі бізнесу (комерції), при дослідженні нових науково-технічних проблем, при розробці оригінальних технологічних процесів і пристроїв. Захищати інформацію потрібно при документообіг в державних організаціях і при веденні приватного листування. Розвиток сучасних телекомунікаційних технологій неможливо уявити без захисту переданої інформації.

1. Актуальність теми і наукова новизна

Необхідність розробки і дослідження нових систем з прихованою передачею інформації пояснюється вразливістю існуючих способів захисту інформації (наявність ефективних атак на існуючі шифри). Ряд криптографічних методів захисту базується на складних математичних завданнях, для яких вважається, що ефективних методів їх вирішення не існує. Однак наявність таких методів в однієї зі сторін робить використання криптографічного захисту марним. З цієї причини необхідно створення декількох рівнів захисту, які включають в себе криптографічні методи перетворення інформації, стеганографічні методи приховування інформації і використання особливостей протоколів обміну інформацією в телекомунікаційних мережах.

2. Цілі та завдання дослідження, плановані результати

Метою роботи є розробка та дослідження способів захисту інформації, переданої мережами на базі стека протоколів TCP / IP, що дозволяють збільшити захищеність повідомлень.

Для досягнення поставленої мети в роботі вирішені наступні завдання:

- Досліджено різні методи прихованої передачі інформації в телекомунікаційних мережах;

- Виконано аналіз стека протоколів TCP / IP на предмет можливості організації прихованого віртуального каналу;

- Розроблено нові методи прихованої передачі інформації в телекомунікаційних мережах на базі стека протоколів TCP / IP;

- Розроблено новий метод криптографічного перетворення даних.

3. Засоби захисту інформації

Засоби захисту інформації - це сукупність інженерно-технічних, електричних, електронних, оптичних і інших пристроїв і пристосувань, приладів та технічних систем, а також інших речових елементів, які використовуються для вирішення різних завдань із захисту інформації, в тому числі попередження витоку і забезпечення безпеки захищається інформації[1].

В цілому кошти забезпечення захисту інформації в частині запобігання навмисних дій в залежності від способу реалізації можна розділити на групи:

Технічні (апаратні) засоби. Це різні за типом пристрою (механічні, електромеханічні, електронні та ін.), Які апаратними засобами вирішують завдання захисту інформації. Вони перешкоджають доступу до інформації, в тому числі за допомогою її маскування. До апаратних засобів відносяться: генератори шуму, мережеві фільтри, скануючі радіоприймачі і безліч інших пристроїв, «перекривають» потенційні канали витоку інформації або дозволяють їх виявити. Переваги технічних засобів пов'язані з їх надійністю, незалежністю від суб'єктивних факторів, високу стійкість до модифікації. Слабкі сторони - недостатня гнучкість, відносно великі обсяг і маса, висока вартість.

Програмні засоби включають програми для ідентифікації користувачів, контролю доступу, шифрування інформації, видалення залишкової (робочої) інформації типу тимчасових файлів, тестового контролю системи захисту та ін. Переваги програмних засобів - універсальність, гнучкість, надійність, простота установки, здатність до модифікації і розвитку. Недоліки - обмежена функціональність мережі, використання частини ресурсів файл-сервера і робочих станцій, висока чутливість до випадкових або навмисним змін, можлива залежність від типів комп'ютерів (їх апаратних засобів)[2].

4. Криптографічний та стеганографічний підходи до захисту інформації

4.1. Криптографія

Криптографія - наука про методи забезпечення конфіденційності (неможливості прочитання інформації стороннім), цілісності даних (неможливості непомітного зміни інформації), аутентифікації (перевірки справжності авторства чи інших властивостей об'єкта), а також неможливості відмови від авторства[2].

Для сучасної криптографії характерне використання відкритих алгоритмів шифрування, що припускають використання обчислювальних засобів. Відомо більше десятка перевірених алгоритмів шифрування, які при використанні ключа достатньої довжини і коректної реалізації алгоритму криптографически стійки. Поширені алгоритми:

- Симетричні DES, AES, ГОСТ 28147-89, Camellia, Twofish, Blowfish, IDEA, RC4 и др.;

- Асиметричні RSA и Elgamal (Эль-Гамаль);

- Хеш-функцій MD4, MD5, MD6, SHA-1, SHA-2, ГОСТ Р 34.11-94.

В основі побудови криптостійкі систем лежить багаторазове використання відносно простих перетворень, так званих криптографічних примітивів. Клод Шеннон відомий американський математик і електротехнік запропонував використовувати підстановки (англ. Substitution) і перестановки (англ. Permutation). Схеми, які реалізують ці перетворення, називаються SP-мережами. Нерідко використовуються криптографічними примітивами є також перетворення типу циклічний зсув або гамування[3]. На Малюнку 1 представлена загальна класифікація криптографічних алгоритмів.

Малюнок 1 – Загальна класифікація криптографічних алгоритмів (анімація: 7 кадрів, 20.6 КБ)

4.2. Стеганографія

Стеганографія- спосіб передачі або зберігання інформації з урахуванням збереження в таємниці самого факту такої передачі (зберігання). Цей термін ввів в 1499 році абат бенедиктинського монастиря Св. Мартіна в Шпонгейме Йоганн Тритемія в своєму трактаті «Стеганографія» (Steganographia), зашифрованому під магічну книгу.

На відміну від криптографії, яка приховує вміст таємного повідомлення, стеганографія приховує сам факт його існування. Як правило, повідомлення буде виглядати як що-небудь інше, наприклад, як зображення, стаття, список покупок, лист або судоку. Стеганографії зазвичай використовують спільно з методами криптографії, таким чином, доповнюючи її.

Перевага стеганографії над чистою криптографією полягає в тому, що повідомлення не привертають до себе уваги. Повідомлення, факт шифрування яких не прихований, викликають підозру і можуть бути самі по собі викривають в тих країнах, в яких заборонена криптографія. Таким чином, криптографія захищає вміст повідомлення, а стеганографія захищає сам факт наявності будь-яких прихованих послань.[4]

В кінці 1990-х років виділилося кілька напрямків стеганографії:

- Kласична;

- Kомпьютерна;

- Цифрова.

Структурна схема стегосистеми представлена на Малюнку 2

Малюнок 2 – Структурна схема стегосистеми

5. Приховані канали

5.1.Відмінні риси

Прихований канал - це комунікаційний канал, що пересилає інформацію методом, який спочатку був для цього не призначений.

Приховані канали можуть проходити крізь захищені операційні системи, і необхідні особливі заходи для їх контролю. Єдиним перевіреним методом контролю прихованих каналів є так званий аналіз прихованих каналів. У той же час, захищені операційні системи можуть з легкістю запобігти невірні (або незаконні) використання легальних каналів. Часто аналіз легальних каналів на предмет прихованих об'єктів невірно представляють як єдину успішну міру проти незаконного використання легальних каналів. Оскільки на практиці це означає необхідність аналізувати велику кількість програмного забезпечення, ще в 1972 було показано що подібні заходи є неефективними. Не знаючи цього, багато хто вірить в те, що подібний аналіз може допомогти впоратися з ризиками, пов'язаними з легальними каналами[5].

5.2.Усунення прихованих каналів

Можливість наявності прихованих каналів не може бути усунена повністю, але її можна суттєво зменшити акуратним проектуванням системи і її аналізом.

Виявлення прихованого каналу може бути зроблено більш важким при використанні характеристик середовища передачі для легальних каналів, які ніколи не контролюються і не перевіряються користувачами. Наприклад, програма може відкривати і закривати файл особливим, синхронізованим, чином, що може бути зрозумілий іншим процесом як бітова послідовність, формуючи таким чином прихований канал. Так як малоймовірно, що легальні користувачі будуть намагатися знайти схему у відкритті та закритті файлів, подібний тип прихованого каналу може залишатися непоміченим протягом тривалого часу.

Схожим випадком є ??технологія «port knocking». Зазвичай при передачі інформації розподіл запитів в часі не має значення, і за ним не спостерігають, але при використанні «port knocking» воно стає істотним.

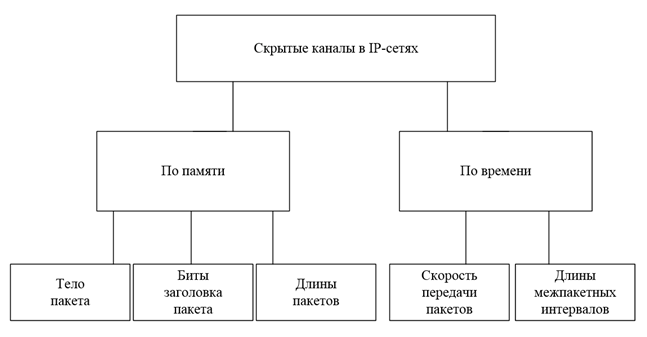

Приховані канали в IP-мережах за механізмом передачі інформації розділимо на канали по пам'яті і по часу. Продовження даного розбиття схематично представлено на Малюнку 3

Малюнок 3 – Поділ прихованих каналів в IP-мережах за механізмом передачі

5.3.Приховування даних в моделі OSI

Встановлено загальні принципи для приховування даних на кожному з семи рівнів моделі OSI. Крім того, що Хендел і Сенфорд запропонували використовувати зарезервовані поля заголовків протоколів (що легко обнаружімо), вони також припустили можливість каналів за часом, що стосується операції над CSMA / CD на фізичному рівні[6].

В кінці 1990-х років виділилося кілька напрямків стеганографії:

- Обнаружіми: Тільки у одержувача, для якого призначена передача, повинна бути можливість проводити вимірювання прихованого каналу;

- Не можна відрізнити: Прихований канал повинен бути неідентіфіціруем. .

- Смуга пропускання: кількість бітів прихованих даних за кожне використання каналу.

Також був представлений аналіз прихованих каналів, але він не вважає такі проблеми, як-то: взаємодія з допомогою згаданих методів між мережевими вузлами, оцінка ємності каналу, ефект, який приховування даних надає на мережу. Крім того, можливість застосування методів не може бути повністю виправдана на практиці, так як модель OSI не існує як така в діючих системах.

5.4.Приховування даних в пакеті протоколів TCP / IP

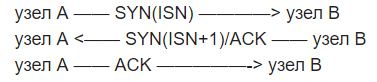

При установці TCP-з'єднання передає сторона (вузол A) встановлює прапор SYN і вибирає довільний 32-бітний номер послідовності (Sequence Number, або скорочено SEQ). Якщо приймаюча сторона (вузол B) згодна прийняти вузол А в свої обійми, вона відправляє йому пакет зі встановленим прапором ACK і номером підтвердження (Acknowledgment Number), рівним SEQ + 1, а також генерує свій власний номер послідовності, обираний випадковими чином. Вузол A, отримавши підтвердження, надходить аналогічним чином, що наочно демонструє Малюнок 4:

Малюнок 4 – Схема передачі даних в TCP

ISN - це початковий номер послідовності (Initial Sequence Number), унікальний для кожного TCP / IP-з'єднання. З моменту встановлення з'єднання номера послідовності планомірно збільшуються на кількість прийнятих / відправлених байт. Втім, не будемо заглиблюватися в теорію. 32-бітове поле ISN можна змінювати псевдовипадковим чином, «промодулірованним» секретними даними[7].

Выводы

У даній науково-дослідній роботі наведено огляд існуючих методів захисту інформації в телекомунікаційних мережах.

Список джерел

- Степанов Е.А., Корнеев И.К. Информационная безопасность и защита информации. Учебное пособие М.: ИНФРА-М, 2014. - 304 c.

- Шнайер Б., Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке С М.: Триумф, 2002 - 816 с.;

- Фергюсон Н., Шнайер Б., Практическая криптография М.: «Диалектика», 2004 - 432 с.;

- Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография М.: СОЛОН-Пресс, 2002. - 272 с.;

- Конахович Г.Ф., Пузыренко А.Ю. Компьютерная стеганография. Теория и практика. К.: «МК-Пресс», 2006. - 288 с.;

- Шаньгин В.Ф. Защита информации в компьютерных системах и сетях М.: "ДМК пресс. Электронные книги", 2014. - 592 c.;

- Молдовян А.А., Молдовян Н.А., Гуц Н.Д., Изотов Б.В. Криптография: скоростные шифры. СПб.: БХВ-Петербург, 2002. - 496 с.;

- Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии протоколы: Учебник для вузов. 3-е изд. СПб.: Питер, 2006. - 958 с.;

- Снейдер Й., Эффективное программирование TCP/IP. СПб: Питер, 2001 – 320с.

- Хорст Файстель. Криптография и компьютерная безопасность. Перевод Андрея Винокурова.