Реферат за темою випускної роботи

Зміст

- Вступ

- 1. Актуальність теми

- 2. Мета і задачі дослідження та заплановані результати

- 3. Огляд досліджень та розробок

- 3.1 Огляд міжнародних джерел

- 3.2 Огляд національних джерел

- 3.3 Огляд локальних джерел

- 4. Аналіз підходів до аутентифікації в розподілених програмних системах

- Висновки

- Список джерел

Вступ

Стрімкий розвиток обчислювальних мереж і особливо мережі Інтернет призвів до повсюдного використання розподілених систем різного призначення. У всьому світі активно йде процес децентралізації обчислень, що дозволяє створювати масштабовані системи, здатні обслуговувати величезну кількість користувачів з високою продуктивністю.

У зв'язку з широким розповсюдженням розподілених систем у всіх сферах людської діяльності важливим є завдання забезпечення інформаційної безпеки в таких системах. Одним з основних заходів щодо захисту даних є забезпечення надійної аутентифікації користувача. На даний момент існує безліч підходів до аутентифікації і ще більше реалізацій цих підходів. При цьому не всі класичні рішення задачі аутентифікації підходять для використання в розподілених системах. А різні типи систем пред'являють свої унікальні вимоги до підсистем аутентифікації. Крім того, активний розвиток обчислювальної техніки дозволяє легко зламувати алгоритми аутентифікації, які ще 10-15 років тому вважалися надійними. В зв'язку з цим ведеться безперервна робота в області дослідження і розробки методів аутентифікації. Постійно з'являються нові і вдосконалюються існуючі алгоритми, спрямовані на забезпечення захищеної аутентифікації користувачів.

1. Актуальність теми

Актуальність теми обумовлена ??зростанням цінності інформації, постійною появою нових загроз інформаційній безпеці і важливістю процесу аутентифікації при побудові захисту інформаційної системи. На даний момент не існує універсального рішення, яке може забезпечити необхідний рівень захищеності аутентифікації в будь-який розподіленої системі. Поширені сьогодні алгоритми аутентифікації залишаються уразливими для різних типів атак. В той же час алгоритми, що володіють достатнім ступенем захищеності, зазвичай вимагають наявності складної інфраструктури і залишаються незрозумілими для широкого кола користувачів.

2.Мета і задачі дослідження та заплановані результати

Метою даної роботи є дослідження ефективності існуючих підходів і алгоритмів аутентифікації в розподілених програмних системах, аналіз переваг недоліків і вразливостей сучасних систем аутентифікації, розробка нового алгоритму аутентифікації на основі проведеного аналізу.

Об'єкт дослідження: методи і підходи до аутентифікації в розподілених системах.

Задачі:

- аналіз поширених підходів до аутентифікації і конкретних алгоритмів, що реалізують ці підходи

- аналіз стандартів в області аутентифікації

- виділення недоліків і вразливостей існуючих рішень

- проектування нового алгоритму на основі отриманих даних

- розробка тестової програмної системи і впровадження в неї спроектованого алгоритму аутентифікації

- аналіз ефективності розробленого алгоритму

Передбачувана новизна даної роботи полягає в розробці нового алгоритму аутентифікації, орієнтованого на використання в розподілених системах, який дозволить усунути деякі уразливості і недоліки існуючих рішень.

Плановані результати: у якості результатів даної роботи планується проектування та реалізація нового алгоритму аутентифікації в розподілених системах на основі аналізу використовуваних на сьогодні алгоритмів, реалізація тестової системи, що використовує розроблений алгоритм.

3. Огляд досліджень та розробок

3.1 Огляд міжнародних джерел

Існує безліч джерел, присвячених проблемі аутентифікації в розподілених системах. Так, в статті Secure Authentication Scheme for Internet of Things in Cloud [1] пропонується схема аутентифікації в хмарі для інтернету речей. А в статті Biometric Based User Authentication in Smart Phones [2] описується метод біометричної аутентифікації для смартфонів. Існує безліч періодичних видань, пов'язаних з аутентифікацією. Наприклад, Aerospace and Electronic Systems Magazine [3], IEEE Circuits and Systems Magazine [4]. Часто проходять конференції, на яких розглядається проблема аутентифікації. Наприклад, одна з секцій конференції20th International Conference on Advanced Communication Technology[5], що проводиться в листопаді 2018 року, присвячена аутентифікації та захисту персональних даних. Існують організації одним з напрямків діяльності яких є вдосконалення аутентифікації в сучасних системах. Наприклад, Biometrics Council [6], IEEE Cloud Computing[7].

3.2 Огляд національних джерел

Серед національних джерел безліч публікацій також присвячено аутентифікації. Стаття «Сувора аутентифікація як частина стратегії GDPR » [8] присвячена багатофакторної аутентифікації і використанню апаратних токенів як одного з чинників аутентифікації.

У статті «Аутентифікація розподілених інформаційних системах»[9] представлений огляд існуючих технологій аутентифікації в розподілених системах, аналіз вразливостей і особливостей можливих реалізацій цих технологій.

У публікації Двухфакторна аутентифікація для захисту фінансових сервісів: проблеми використання[10] розглядаються уразливості основних підходів до двофакторної аутентифікації з використанням одноразових паролів.

У статті [11] наводяться перспективи розвитку біометричної аутентифікації а також недоліки існуючих методів біометричної аутентифікації.

У статті «Сучасні методи біометричної аутентифікації: огляд, аналіз і визначення перспектив розвитку»[12] аналізуються методи біометричної аутентифікації, засновані на розпізнаванні відбитка пальця, сітківки ока, райдужної оболонки ока, голосу і почерку, геометрії особи і робиться висновок, що найбільш оптимальним на даний момент є алгоритм на основі аналізу міміки обличчя, а також наводяться рекомендації щодо реалізації цього алгоритму.

3.3 Огляд локальних джерел

У роботі «Методи і алгоритми СКС аутентифікації користувачів по ЛВС по тембору голосу» [ 13 ] Кравченко Д.А. Описав можливу реалізацію спеціалізованої комп'ютерної системи аутентифікації користувачів по тембору голосу.

У статті «Розробка копьютерізованої системи контролю доступу з використанням аутентифікації по голосу» [ 14 ] Кулібаба О.В. аналізує ознаки, які можуть бути використані для аутентифікації по голосу, пропонує оптимальний набор ознак і можливу структуру системи контролю доступу на основі аутентифікації по голосу.

У статті «Особливості моделі аутентифікації на основі ЦВЗ для розробки систем графічного пароля» [ 15 ] Ефремченко І.А. наводиться аналіз методів стенографії, які можуть бути використані для підвищення стійкості систем, що використовують парольний аутентифікацію, розглядається метод аутентифікації користувача заснований на використанні цифрових водяних знаків.

4. Аналіз підходів до аутентифікації в розподілених програмних системах

В даний час існує декілька основних підходів до реалізації аутентифікації в розподілених системах:

- перевірка знання користувачем деякого секрету, наприклад, парольна аутентифікація[16];

- перевірка належності користувачеві об'єкта або ресурсу, наприклад, аутентифікація за допомогою сертифікатів[17], смарт-карт [18], usb-токена [19];

- перевірка певних властивостей користувача, наприклад, біометрична аутентифікація [20];

- перевірка інформації, що відноситься до користувача, наприклад, аутентифікація за місцем розташування[21].

Аутентифікація буває односторонньою[22] і двосторонньою[23]. При односторонній аутентифікації перевірку проходить тільки одна із задіяних сторін. При двосторонньої аутентифікації обидві задіяні сторони проходять взаємну перевірку.

Залежно від кількості різних методів, що використовуються при аутентифікації, розрізняють однофакторну і многофакторну аутентифікацію.

На даний момент для організації аутентифікації на інтернет ресурсах найчастіше використовують різні реалізації парольної аутентифікації. При парольної аутентифікації користувач попередньо реєструється на ресурсі, задаючи свій логін і пароль. У процесі аутентифікації перевіряється відповідність збережених логіна і пароля значенням, введеним користувачем.

Даний алгоритм простий у реалізації, однак має ряд вразливостей. Пароль, що задається користувачем часто виявляється простим або передбачуваним. Такий пароль швидко зламуються методом перебору або за допомогою атаки по словнику. Для підвищення стійкості пароля використовують генератори паролів, політики, що передбачає обов'язкову зміну пароля, перевірку складності пароля[24]. Однак ці заходи не завжди ефективні і ускладнюють роботу у системі для кінцевого користувача. Крім того, існує проблема небезпечного зберігання пароля користувачем.

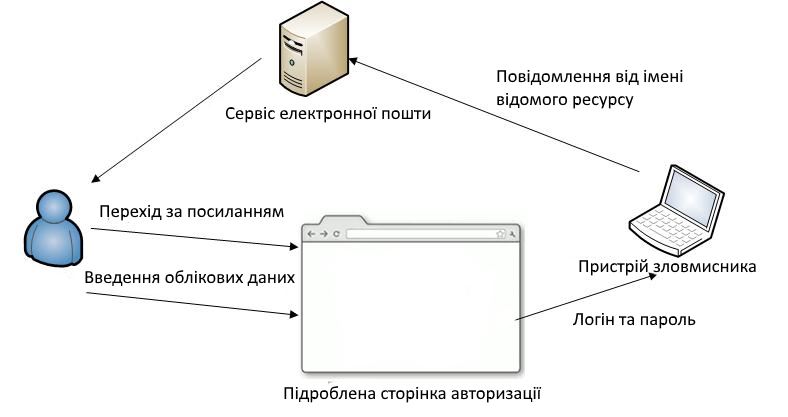

Аутентифікаційні дані при парольній аутентифікації можуть бути перехоплені під час передачі по незахищеній мережі або викрадені з бази даних. Щоб уникнути цього дані шифрують і уникають зберігання паролів у відкритому вигляді[25]. Ефективним засобом заполученія призначених для користувача облікових даних є фішингові атаки[26]. На малюнку 1 наведено приклад схеми реалізації такої атаки.

Малюнок 1 — Схема реалізації фішінгової атаки

Компрометація облікових даних користувача можлива також з використанням вірусного програмного забезпечення, що будь-яким способом потрапило на комп'ютер користувача.

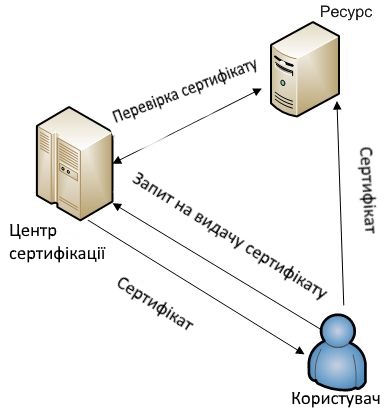

Іншим підходом до реалізації аутентифікації є використання інфраструктури відкритих ключів (PKI)[27]. В системі з аутентифікацією на основі PKI кожен користувач має сертифікат, що видається центром сертифікації[28]. Такий сертифікат унікально ідентифікує користувача і містить його відкритий ключ. Аутентифікація в цьому випадку проводиться шляхом перевірки достовірності сертифікату та належності сертифіката користувачеві. На малюнку 2 представлений приклад використання PKI інфраструктури для аутентифікації користувача.

Малюнок 2 — Приклад використання PKI інфраструктури

Цей підхід реалізує більш надійну аутентифікацію, однак теж має ряд недоліків. Вірусне програмне забезпечення може занести в список довірених сертифікатів сертифікат зловмисника. Неможливо провести аутентифікацію в системі, що використовує PKI, якщо відсутній зв'язок з центрами сертифікації. При компрометації центру сертифікації скомпрометовані стають усі видані їм сертифікати. Захищеність системи залежить від способу зберігання приватного ключа, використовуваного у конкретній реалізації інфраструктури відкритих ключів.

Дуже перспективною на даний момент є біометрична аутентифікація, яка грунтується на розпізнаванні унікальних для кожної людини характеристик. Біометрична аутентифікація є зручною для користувача і забезпечує досить високий рівень надійності аутентифікації.

До недоліків біометричної аутентифікації можна віднести те, що багато параметрів людини можуть змінюватися з віком або в результаті отримання травм. Часто реалізації аутентифікації на основі розпізнавання обличчя або райдужної оболонки ока допускають помилкове спрацьовування при використанні зловмисником фотографії іншої людини. Існують методи обходу аутентифікації по відбитку пальця, наприклад, при використанні 3d моделі пальця або фотографії відбитка пальця, роздрукованої з використанням спеціального чорнила. Системи, що використовують розпізнавання голосу, можна обійти, використовуючи якісний запис голосу людини або системи, що відтворюють голос людини на основі існуючих записів. Рівень захищеності системи, що використовує біометричну аутентифікацію залежить від способу зберігання біометричної інформації. Це особливо актуально, з огляду на те, що скомпрометовані біометричні параметри зазвичай неможливо замінити.

Досить перспективною альтернативою парольної аутентифікації є протокол SQRL [29], який використовує QR коди і асиметричну криптографію для реалізації аутентифікації користувачів. При першому запуску клієнтської програми генерується майстер-ключ і ключ розблокування особистості. На основі майстер-ключа та інформації про цільовий ресурс при кожному вході генерується унікальний для цього ресурсу приватний ключ, за допомогою якого і відбувається аутентифікація. Майстер-ключ зберігається в зашифрованому вигляді, ключем для розшифрування виступає пароль користувача. Ключ розблокування особистості використовується для заміни або експорту майстер-ключа і зберігається в зашифрованому вигляді в роздруковуваному користувачем QR [30] коді. Для розшифровки ключа розблокування особистості використовується випадково згенерований 24-х значний ключ, який показується користувачеві тільки один раз при першому запуску програми. Схема аутентифікації при використанні даного протоколу представлена ??на малюнку 3.

Малюнок 3 — Схема аутентификации при использовании протокола SQRL

(Анімація: 10 кадрів, 100 циклів повторення, 97 кілобайт)

Не дивлячись на те, що протокол забезпечує досить високий рівень захисту при аутентифікації, слабким місцем залишається пароль користувача, на основі якого відбувається шифрування майстер-ключа. Крім того, залишається загроза небезпечного зберігання користувачем коду розблокування особистості і 24-х значного програмно генеруємого ключа розшифровки коду розблокування особистості.

Даний протокол може бути посилений введенням другого фактора аутентифікації при вводі пароля користувача і при введенні ключа розблокування особистості. Це може бути відправка одноразового коду на e-mail адресу користувача. Для виключення можливості підміни e-mail адреси адресу для розблокування особистості може зберігається разом з кодом розблокування в зашифрованому вигляді. Адреса, що використовується для підтвердження особи користувача при введенні пароля може бути заданий для кожного окремого ресурсу при реєстрації. Змінювати цю e-mail адресу можна при активації коду розблокування особистості.

Висновки

На основі представленої інформації, можна зробити висновок, що аутентіфкація в розподілених системах є актуальною задачею. На сьогоднішній день існує безліч підходів до реалізації аутентифікації, які мають різний рівень захисту, потенційні і реально експлуатовані уразливості, складність реалізації, простоту використання. При цьому сучасні алгоритми можуть бути вдосконалені для посилення їх стійкості до можливих атак. Таке вдосконалення повинне проводиться на основі всебічного аналізу їх вразливостей. Виходячи з результатів аналізу існуючих публікацій, можна стверджувати, що на поточний момент найбільш актуальним напрямком є системи багатофакторної і біометричної аутентифікації. Інтерес до багатофакторної аутентифікації можна пояснити тим, що з її допомогою легко розширити поширену парольну аутентифікацію, яка в сучасних умовах вже не може надати користувачам достатній рівень захисту. Біометрична аутентифікація приваблива тим, що є найбільш зручним і простим у використанні засобом аутентифікації для користувача, забезпечуючи при цьому досить високий рівень безпеки.

Список джерел

- Secure Authentication Scheme for Internet of Things in Cloud // IEEE Xplore Digital Library. [Електронний ресурс]. – Режим доступу: https://ieeexplore.ieee.org/document/8519890

- Biometric Based User Authentication in Smart Phones // IEEE Xplore Digital Library. [Електронний ресурс]. – Режим доступу: https://ieeexplore.ieee.org/document/8520335

- IEEE Aerospace and Electronic Systems Magazine // IEEE Xplore Digital Library. [Електронний ресурс]. – Режим доступу: https://ieeexplore.ieee.org/xpl/RecentIssue.jsp?punumber=62

- IEEE Circuits and Systems Magazine // IEEE Xplore Digital Library. [Електронний ресурс]. – Режим доступу: https://ieeexplore.ieee.org/xpl/RecentIssue.jsp?punumber=7384

- IEEE ICACT. [Електронний ресурс]. – Режим доступу: http://www.icact.org/

- IEEE Biometrics Concil. [Електронний ресурс]. – Режим доступу: http://www.ieee-biometrics.org/

- IEEE Cloud Computing. [Електронний ресурс]. – Режим доступу: https://cloudcomputing.ieee.org/

- Строгая аутентификация как часть стратегии GDPR // Хабрахабр. [Електронний ресурс]. – Режим доступу: https://habr.com/post/416139/

- Аутентификация в распределенных информационных системах. [Електронний ресурс]. – Режим доступу: https://aladdin-rd.ru/company/pressroom/articles/autentifikacia_v_raspredelennyh_informacionnyh_sistemah

- Двухфакторная аутентификация для защиты финансовых сервисов. [Електронний ресурс]. – Режим доступу: http://www.ifin.ru/publications/read/1547.stm

- Биометрическая аутентификация: истоки, хаки и будущее // Хабрахабр. [Електронний ресурс]. – Режим доступу: https://habr.com/company/asus/blog/408407/

- Современные методы биометрической аутентификации. Обзор, анализ и определение перспектив развития [Електронний ресурс]. – Режим доступу: https://cyberleninka.ru/article/v/sovremennye-metody-biometricheskoy-autentifikatsii-obzor-analiz-i-opredelenie-perspektiv-razvitiya

- Методы и алгоритмы СКС аутентификации пользователя ЛВС по тембору голоса. [Електронний ресурс]. – Режим доступу: http://masters.donntu.ru/2008/kita/kravchenko/diss/index.htm

- Разработка копьютеризированной системы контроля доступа с использованием аутентификации по голосу. [Електронний ресурс]. – Режим доступу: http://masters.donntu.ru/2010/fknt/kulibaba/library/article2.htm

- Особенности модели аутентификации на основе цвз для разработки систем графического пароля[Електронний ресурс]. – Режим доступу: http://masters.donntu.ru/2017/fknt/yefremchenko/library/article2.htm

- Парольная аутентификация // Volpi. [Електронний ресурс]. – Режим доступу: http://www.volpi.ru/umkd/zki/index.php?man=1&page=23

- The Basics of Cryptography and Digital Certificates // Cryptography. [Електронний ресурс]. – Режим доступу: https://whatismyipaddress.com/cryptography

- Смарт-карты как защита доступа. [Електронний ресурс]. – Режим доступу: https://www.osp.ru/lan/2004/01/138525/

- Cryptographic Token Key Initialization Protocol. [Електронний ресурс]. – Режим доступу: https://tools.ietf.org/html/rfc4758#page-11

- Biometric Authentication Overview, Advantages & Disadvantages. [Електронний ресурс]. – Режим доступу: https://heimdalsecurity.com/blog/biometric-authentication

- Location based authentication. [Електронний ресурс]. – Режим доступу: https://patents.google.com/patent/US20090187492

- Аутентификация односторонняя. [Електронний ресурс]. – Режим доступу: http://cryptography.ru/docs/аутентификация_односторонняя/

- Двусторонняя аутентификация. [Електронний ресурс]. – Режим доступу: https://studopedia.org/4-95486.html

- Как создать надежный пароль. [Електронний ресурс]. – Режим доступу: https://support.google.com/accounts/answer/32040?hl=ru

- Хэш код. [Електронний ресурс]. – Режим доступу: https://dic.academic.ru/dic.nsf/ruwiki/1185956

- Фишинг. [Електронний ресурс]. – Режим доступу: https://habr.com/post/344066/

- Установка центра сертификации на предприятии. [Електронний ресурс]. – Режим доступу: https://habr.com/company/microsoft/blog/348944/

- Public Key Infrastructure Certificate and Certificate Revocation List (CRL). [Електронний ресурс]. – Режим доступу: https://tools.ietf.org/html/rfc5280

- Simple Authentication and Security Layer. [Електронний ресурс]. – Режим доступу: https://www.isode.com/products/sasl.html

- Introduction to QR Code. [Електронний ресурс]. – Режим доступу: http://twiki.org/cgi-bin/view/Blog/BlogEntry201102x2

- Фишинг. [Електронний ресурс]. – Режим доступу: https://habr.com/post/344066/

При написанні даного реферату магістерська робота ще не завершена. Остаточне завершення: червень 2018 року. Повний текст роботи і матеріали по темі можуть бути отримані у автора або його керівника після зазначеної дати.