Юрьев Николай Николаевич

Факультет компьютерных наук и технологий

Кафедра автоматизованих систем управления

Специальность Автоматизированные системы управления

Разработка системы контроля и управления доступом с подсистемой обнаружения угроз безопасности на предприятии

Научный руководитель: к.т.н., доц. Васяева Татьяна Александровна

Обнаружение угроз безопасности в системе контроля и управления доступом

Содержание

- 1. Цели и задачи

- 1. Анализ систем контроля и управления доступом

- 1.1 Структура СКУД

- 1.2 Типы построения СКУД

- 2. Реализация СКУД на малом предприятии

- 3. Принцип действия системы

- 4. Угрозы безопасности

- 5. Актуальность обнаружение угроз в СКУД

- 5.1 Уязвимости

- 6. Методы и предлагаемое решение

- Выводы

- Литература

1. Цели и задачи

Цель работы – разработать систему контроля доступа и повысить её надежности за счет разработки подсистемы обнаружения угроз безопасности.

Для достижения поставленной цели необходимо решить следующие задачи, которые будут выполнены в разделах магистерской работы:

- Исследовать существующие методы и алгоритмы применяемые для обнаружения угроз

- Разработать математическую модель обнаружения угроз

- Разработать модифицированный алгоритм обнаружения угроз

- Экспериментально проверить эффективность работы алгоритма

Объектом исследования является процесс обнаружения угроз в рамках системы контроля и управления доступом.

2. Анализ систем контроля и управления доступом

Системой контроля и управления доступом (СКУД) [1], называется совокупность программно–технических средств и организационно–методических мероприятий, с помощью которых решается задача контроля и управления посещением отдельных помещений, а также оперативный контроль перемещения персонала и времени его нахождения на территории объекта.

Как известно, одна из важнейших задач системы безопасности – это своевременное и надежное обнаружение комплекса угроз объекту обеспечения безопасности [2]. Очевидно, что возможность решения этой задачи зависит как от конкретных видов угроз, так и от правильности выбора средств обнаружения и их расположения на объекте обеспечения безопасности, т.е. от структуры средств обнаружения угроз.

2.1 Структура СКУД

Система в общем случае состоит из следующих элементов, которые можно разделить на категории:

Технические средства:

- стационарное оборудование, такое как сервер, станция оператора и т.д.;

- управляющее устройство – контроллер. Пожалуй, один из самых главных устройств системы. Непосредственно именно это устройство принимает решение о пропуске или запрете доступа на охраняемый объект, путем непосредственного управления запирающими устройствами. В энергонезависимой памяти хранит базу идентификаторов доступа, права доступа, события предоставления или отказа в доступе;

- запирающие устройства. К ним относятся турникеты, дверные замки, защелки, шлюзовые кабины, шлагбаумы, сплошные двери;

- считывающее устройство, предназначенное для считывания данных с идентификаторов доступа и отправляющие их на контроллер;

- идентификаторы доступа, это магнитные, штрих–кодовые карты, радиобрелки, биометрические данные человека (рисунок сетчатка глаза, геометрия ладони, отпечаток пальца), проксимити карты и т.д;

- блоки питания, обеспечивают питание элементам системы;

- устройства извещающие о тревожных ситуациях, таких как взлом двери, несанкционированный проход и т.д.

Программное обеспечение:

- администрирование системы, возможность удаленного управления доступом;

- мониторинг в реальном времени;

- учет рабочего времени.

2.2 Типы построения СКУД

По степени сложности построения системы, их можно разделить на следующие виды:

Автономная СКУД. Предназначены для управления одним или несколькими преграждающими устройствами без передачи информации на центральный пульт и без контроля со стороны оператора[3]. Обычно это простейшие СКУД состоящие из автономного контроллера, считывателя и запирающего устройства, для открытия последнего изнутри помещения, обычно используется либо кнопка, либо датчик–коммутатор движения. Если система должна управлять доступом не в одно–два помещения, а в несколько десятков, то она строится по сетевому принципу.

Сетевая СКУД. Сетевые системы предназначены для обеспечения контроля и управления доступом на крупных объектах (банки, учреждения, предприятия и т.п.) для управления несколькими пунктами прохода (проходные, офисные помещения). Взаимодействует с пропускными конструкциями, осуществляет обмен информацией с центральным пультом. Оператор может оперативно управлять системными устройствами – дистанционно заблокировать замки или открыть их (например, в случае пожара).

Сетевые системы контроля и управления доступом в отличие от автономных, могут обеспечивать ряд дополнительных возможностей:

- сбор и обработку информации о перемещении лиц по объекту;

- организацию и учет рабочего времени;

- управление режимами работы и автоматикой автостоянок.

Сетевая СКУД представляет собой совокупность объединённых автономных систем. В ней все контроллеры управления имеют специальные контакты для подключения внешнего интерфейса и объединены в одну локальную сеть.

Интегрированная СКУД, может быть частью общей системы охранной и пожарной безопасности, которая объединяет в себе комплекс технических и программных средств по обеспечению безопасности предприятия и его жизнедеятельности.

3. Реализация СКУД на малом предприятии

Разобравшись в видах и составляющих систем контроля и управления доступом, приступим к построению собственной сетевой СКУД на малом предприятии. Задачами, стоящими перед системой, являются обеспечение санкционированного доступа на территорию предприятия и контроль перемещения сотрудников в помещения имеющие высокий приоритет доступа.

Для осуществления данного проекта, определим структурные элементы, используемые при построении системы:

- сетевые контроллеры

Z–R5 net 8000 IronLogic

; - считыватели бесконтактных проксимити карт

Matrix II (EM–Marin 125KHz)

; - турникет

FORMA Бизант 5.3

; - дверные электромагнитные замки

YM–180

; - кнопки открытия двери;

- датчики открытия двери

Страж П–408

, доводчики дверей; - блоки питания

ИБПС–12–1

; - конвертор интерфейсов USB/RS–485,

Z–397 Guard IronLogic

; - компьютер с программным обеспечением и базой данных;

- бесконтактные карты

EM–Marin ISO 125 kHz

;

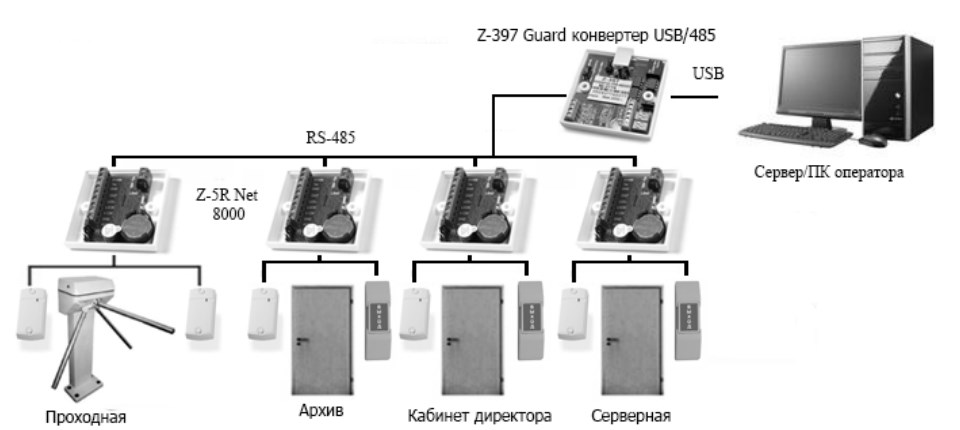

Утрированная структурная схема системы собранная из перечисленных выше компонентов представлена на рисунке 1.

Рисунок 1 – Структурная схема

Контроллеры объединяются в сеть с использованием интерфейса RS–485 и

работают под управлением компьютера. Специализированное ПО, в частности

таких компаний как Guard Ligh и СтражЪ, позволяет программировать

контроллеры, управлять их работой, скачивать события, регистрировать

пользователей в системе, производить удалённое управление открытием дверей

и турникета. Каждый контроллер работает автономно, принимая решения о

предоставлении доступа по карточке/ключу независимо от того, подключен он к

ПК или нет. Контроллеры соединятся между собой последовательно друг за

другом. Номер контроллера в сети выставляется специализированным ПО.

Изначально все контроллеры имеют сетевой адрес 1

. При установке

необходимо назначить новые сетевые адреса контроллерам. Максимум в сети

может быть 255 контроллеров такого типа.

Рисунок 2 – Схема подключения элементов к контроллеру Z–5R net 8000

Рассмотрим подробно схему подключения оборудования к контроллеру,

изображенную на рисунке 2. Под номером 1 указан типовой источник питания

ИБПС–12–1

, со входом 220В и выходом 12В, в герметичном исполнении. Под

номером 2 изображен считыватель Matrix II

.

Под номером 3 указан электромагнитный замок YM–180

. Подключение

контроллера Z–5R net

возможно также и к электромеханическим замкам. Под

номером 4 показан датчик открытия двери, контроллер не включит замок, пока

доводчик закрывания двери не прижмет ее к косяку. Номером 5 обозначена

выходная кнопка, устанавливаемая внутри помещения. Также к контроллеру

могут дополнительно быть подключены светодиод и устройство звуковой

сигнализации, которые работают на время открытия замка, но в данной

реализации системы они не были использованы. Схема реализации проходной

имеет схожую структуру, включая в свой состав сам контроллер, турникет, 2

считывателя на вход/выход и блок питания.

4. Принцип действия системы

При поднесении проктимити карты к считывающему устройству, тот считывает код, который в дальнейшем поступает на контроллер. Он в свою очередь принимает решение о предоставлении доступа на основании базы кодов ключей хранящейся в его энергонезависимой памяти. В случае разрешения прохода, контроллер подает сигналы на открытие замка двери (турникета), включение светодиода и зуммера если таковые имеются, которые будут работать пока дверь будет открыта. Контроллер выполняет протоколирование событий, максимальное количество запоминаемых событий 8192. События скачивают из памяти контроллера при помощи специализированного ПО. Как было указано выше, контроллер не включит замок до тех пор, пока не поступит сигнал о закрытии двери. Открытие двери из помещения осуществляется по нажатию выходной кнопки установленной внутри помещения. Краткие действия системы при попытке получить доступ и положительном решении контроллера, представлены на рисунке 3.

Рисунок 3 – Принцип работы системы

(анимация: 26 кадров, бесконечный цикл повторения, 159 килобайт)

(1 – считыватель; 2 – база данных; К – контроллер)

Однако только лишь физическая составляющая системы не дает полной защиты от несанкционированного доступа и не способна должным образом отреагировать на нарушения безопасности охраняемого объекта.

5. Угрозы безопасности

Непрерывное и стабильное функционирование охраняемого объекта невозможно без организации надежной защиты, включающей в себя комплекс мер, направленных на выявление основных угроз и опасных ситуаций, оценки ущерба при осуществлении этих угроз и создания системы комплексной безопасности.

Безопасность защищаемого объекта – это состояние защищенности объекта от угроз причинения ущерба (вреда) жизни или здоровью людей; имуществу физических или юридических лиц; государственному или муниципальному имуществу; техническому состоянию, инфраструктуре жизнеобеспечения [5].

Угроза безопасности – это совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства. Основные угрозы:

- угрозы жизни, здоровью, личным правам и свободам человека;

- угрозы материальным и культурным ценностям, физическим носителям информации;

- угрозы экономической деятельности;

- угрозы чрезвычайных ситуаций;

- угрозы отказа оборудования.

Применительно к системе под угрозой безопасности понимается нанесение вреда предприятию и его работникам вследствие взлома, проникновения или чрезвычайных ситуаций, которые возникают вследствие физических и поведенческих уязвимостей.

Для обнаружения угроз безопасности необходим программный модуль, который бы следил за событиями в системе и сообщал оператору автоматизированного рабочего места СКУД о текущих происшествиях, не заметных при обычном аналитическом анализе.

6. Актуальность обнаружение угроз в СКУД

СКУД обладают большим количеством недостатков и критических уязвимостях, угрожающих безопасности предприятия, которое она предназначена беречь.

Под нарушением безопасности подразумевается как несанкционированное проникновение на территорию охраняемого объекта, так и несанкционированный доступ к корпоративной сети объекта, что, в свою очередь, приводит к утечке персональной информации, коммерческой тайны, расхищению материальных ценностей, диверсиям на территории объекта, а также непосредственно к угрозе жизни и здоровью людей. Поэтому для достижения максимального уровня защиты системы необходимо обратить пристальное внимание на каждую потенциальную уязвимость.

6.1 Уязвимости

Уязвимость (объекта) – это степень несоответствия принятых мер по защите объекта прогнозируемым угрозам или заданным требованиям безопасности[6].

Уязвимости можно разделить на следующие группы [4]:

- физические уязвимости аппаратуры;

- уязвимости сети СКУД;

- поведенческие уязвимости.

К основным физическим относятся:

- уязвимость в системе энергоснабжения СКУД;

- физическая доступность считывателей/контроллеров–считывателей;

- неправильная установка турникетов и их считывателей, в случае, когда возможно беспрепятственно пройти через проходную, минуя турникет, либо близость входного и выходного считывателей;

- отказ оборудования на линии связи.

Уязвимости сети:

прослушка

незащищенной сети RS 485, возникает вследствие монтирования сети передачи в легкодоступных местах, например, наружная стена здания, что дает возможность нарушителю получить доступ к удаленному управлению контроллерами;- взлом сети по порту 3050/tcp – одна из самых серьезных уязвимостей, позволяющая злоумышленнику заполучить доступ к базе данных и к панели администратора СКУД

Поведенческие уязвимости:

- попытки доступа в неположенном месте[9];

anti–pass–back

ловушка, возникающая в случае наличия в СКУД одноименной системы, исключающей повторное вхождение по карте без предварительного выхода;- подозрительное поведение карты, т. е. маршрут карты критически отклоняется от обычного поведения[10].

7. Методы и предлагаемое решение

Решение задачи обнаружения угроз разделяется на несколько этапов:

На первом этапе собирают и оптимизируют данные: сбор данных системой КУД, их фильтрация и агрегирование.

На этапе сбора данных СКУД регистрирует все события, поступающие от контроллеров системы, и инциденты отдатчиков контроля. Полученные наборы данных не поддаются анализу без предварительной их обработки, поэтому они поступают на этап фильтрации, где излишние и некорректные данные отсеиваются. Данные, полученные от СКУД и прошедшие этапы фильтрации, поступают на этап агрегирования и принимают формат атрибутов (табл. 1).

Таблица 1 – Входные данные системы обнаружения угроз

| Атрибут | Описание |

|---|---|

| X1={0|1|X} | Признак рабочего времени |

| X2={0|1|X} | Первое посещение объекта |

| X3={0:n|X} | Уровень доступа карты |

| X4={0:n|X} | Уровень доступа объекта |

| X5={0|1|X} | Попытка доступа к запрещенному объекту |

| X6={0:n|X;Obj;L} | Количество попыток доступа; объект; уровень доступа объекта |

| X7={0|1|X;Obj;L} | Признак отказа оборудования; объект; уровень доступа объекта |

| X8={0:n|X} | Множественный вход в разные объекты без выхода |

| X9={0|1|X;Obj;L} | Отключение электропитания; объект; уровень доступа объекта |

| X10={0|1|X;Obj;L} | Открытие двери, без события прохода; объект; уровень доступа объекта |

| X11={0|1|X;Obj;L} | Не запертая дверь; объект; уровень доступа объекта |

| X12={0|1|X} | Доступ внутри охраняемого объекта, без прохода на территорию предприятия |

Примечания: 0 – критерий не установлен; 1 – критерий установлен; X – критерий не определен; 0:n – целочисленное значение; Obj – объект, под ним понимается охраняемое помещение либо всё здание охраняемого объекта в целом; L – уровень доступа объекта.

На втором этапе выбирают методы для решения задачи.

На выходе подсистемы обнаружения угроз, ожидается определить класс угрозы, а также в качестве необязательных параметров источник угрозы и сектор, в котором выявлена угроза. Примерный формат выходных данных редставлен на рисунке 4.

Рисунок 4 – Формат выходных данных

Таким образом, поставлена задача обнаружения угроз, которая будет решаться методами машинного обучения (МО). Процесс МО требует достаточного количества данных, соответствующих как нормальному режиму работы системы, так и аномальным ситуациям. Поэтому МО осуществляется на смоделированных наборах данных с участием эксперта.

Существует несколько основных алгоритмов для построения и обучения моделей классификаторов, применимых для решения задачи обнаружения угроз [7]. Рассмотрим некоторые из них детальнее.

Метод k ближайших соседей (nearest neighbour). Следует сразу отметить,

что работа данного метода основывается на хранении данных в памяти для

сравнения с новыми элементами. При появлении нового события в системе

для прогнозирования находятся отклонения между этим событием и подобным

набором данных, и наиболее подобное событие (или ближайший сосед)

идентифицируется. При таком подходе используется термин

k–ближайших соседей

. Термин означает, что выбирается k верхних

(ближайших) соседей для их рассмотрения в качестве множества

ближайших соседей

. Поскольку не всегда удобно хранить все

данные, иногда хранится только множество типичных

случаев.

В таком случае используемый метод называют рассуждением по аналогии

(Case Based Reasoning, CBR), рассуждением на основе аналогичных случаев,

рассуждением по прецедентам.

Преимущества метода:

- простота использования полученных результатов;

- решения не уникальны для конкретной ситуации, их использование возможно для других случаев;

- целью поиска является не гарантированно верное решение, а лучшее из возможных.

Недостатки метода:

- не создает модели и правила;

- невозможность точного определения основания на котором было принято решение;

- высокая зависимость результатов классификации от выбранной метрики;

- вычислительная трудоемкость;

- хорошо применимы лишь для задач с небольшой размерностью.

Динамические байесовские сети. Байесовская сеть (БС) – это графическая

вероятностная модель, представляющая собой множество переменных и их

вероятностных зависимостей. БС представляют собой удобный инструмент

для описания достаточно сложных процессов и событий с неопределенностями.

БС оказалась особенно полезной при разработке и анализе машинных

алгоритмов обучения. Основной идеей построения графической модели

является понятие модульности, то есть разложение сложной

системы на простые элементы. Для объединения отдельных элементов в

систему используются результаты теории вероятностей. Динамические

байесовские сети являются обобщенной моделью в пространстве состояний.

Название динамические

указывает не на зависимость структуры от

времени, а только на зависимость от моделирования процесса.

Достоинства байесовских сетей:

- в модели определяются зависимости между всеми переменными, это позволяет легко обрабатывать ситуации, в которых значения некоторых переменных неизвестны;

- позволяют на этапе прогностического моделирования легко проводить анализ по сценарию

что, если

; - байесовский метод позволяет естественным образом совмещать закономерности, выведенные из данных;

- не подверженные проблеме переучивания.

Байесовский подход имеет следующие недостатки:

- перемножать условные вероятности корректно только тогда, когда все входные переменные действительно статистически независимы, хотя часто данный метод показывает достаточно хорошие результаты при несоблюдении условия статистической независимости, но теоретически такая ситуация должна обрабатываться более сложными методами, основанными на обучении байесовских сетей;

- невозможна непосредственная обработка непрерывных переменных;

- на результат влияют только индивидуальные значения входных переменных, комбинированное влияние пар или троек значений разных атрибутов здесь не учитывается.

Нейронные сети (Neural Networks). Нейронные сети – это модели биологических нейронных сетей мозга, в которых нейроны имитируются относительно простыми, часто однотипными, элементами (искусственными нейронами). Нейронная сеть может быть представлена направленным графом с взвешенными связями, в котором искусственные нейроны являются вершинами, а синаптические связи – дугами.

Среди областей применения нейронных сетей – автоматизация процессов распознавания образов, прогнозирование, адаптивное управление, создание экспертных систем, организация ассоциативной памяти, обработка аналоговых и цифровых сигналов, синтез и идентификация электронных цепей и систем.

С помощью нейронных сетей решаются следующие задачи машинного обучения:

- классификация (обучение с учителем). Примеры задач классификации: распознавание текста, распознавание речи, идентификация личности;

- прогнозирование. Для нейронной сети задача прогнозирования может быть поставлена таким образом: найти наилучшее приближение функции, заданной конечным набором входных значений (обучающих примеров). Например, нейронные сети позволяют решать задачу восстановления пропущенных значений;

- кластеризация (обучение без учителя). Примером задачи кластеризации может быть задача сжатия информации путем уменьшения размерности данных. Задачи кластеризации решаются, например, самоорганизующимися картами Кохонена.

Недостатки нейронных сетей:

- сложность может вызвать вопрос о количестве наблюдений в наборе данных. И хотя существуют некие правила, описывающие связь между необходимым количеством наблюдений и размером сети, их верность не доказана;

- количество необходимых наблюдений зависит от сложности решаемой задачи. При увеличении количества признаков количество наблюдений возрастает нелинейно;

- аналитик должен определить количество слоев в сети и количество нейронов в каждом слое. Алгоритма выбора оптимальной структуры до сих пор не существует;

- часто возникает проблема переобучения.

Переобучение, или чрезмерно близкая подгонка – излишне точное

соответствие нейронной сети конкретному набору обучающих примеров,

при котором сеть теряет способность к обобщению. Переобучение

связано с тем, что выбор обучающего (тренировочного) множества

является случайным. С первых шагов обучения происходит уменьшение

ошибки. На последующих шагах с целью уменьшения ошибки (целевой функции)

параметры подстраиваются под особенности обучающего множества. Однако при

этом происходит подстройка

не под общие закономерности ряда, а под

особенности его части – обучающего подмножества. При этом точность

прогноза уменьшается.

Метод опорных векторов (Support vector machines, SVM). Это математический метод получения функции, решающей задачу классификации. Идея метода возникла из геометрической интерпретации задачи классификации. В 90–х гг. прошлого века метод SVM был усовершенствован: разработаны эффективные алгоритмы поиска оптимальной плоскости, найдены способы обобщения на нелинейные случаи и ситуации с числом классов, большим двух.

Преимущества метода SVM:

- метод опорных векторов, в отличие от нейронных сетей, устойчив к переобучению. Данный алгоритм может обучаться на выборке размером в гигабайты исходных данных, сильно коррелирующих между собой;

- работа с высокой размерностью входных векторов;

- конкурентоспособность по сравнению с методами, основанными на других алгоритмах.

Недостатки метода SVM:

- неустойчив по отношению к шуму в исходных данных;

- до сих пор не разработаны общие методы построения спрямляющих пространств или ядер, наиболее подходящих для конкретной задачи.

Рассмотрев основные методы решения поставленной задачи, принято решение реализовать механизм обнаружения угрозы применяя метод случайных лесов [8]. Математическая модель представляет собой ансамбль бинарных деревьев решений, построенных на обучающей бутстреп выборке по усеченному набору параметров.

Метод построения бутстреп выборки заключается в следующем. Пусть имеется выборка X размера N. Равномерно из выборки берется M объектов с возвращением. Это означает, что из всех исходных N объектов выборки M раз выбирается произвольный объект (считается, что каждый объект выбирается с одинаковой вероятностью 1/N). В результате выборки среди объектов могут оказаться повторы. Новая выборка обозначается Х1. Повторяя процедуру H раз, сгенерируется H подвыборок Х1 , … , XH. Усеченный набор параметров может быть получен так: из набора K исходных критериев размерностью N выбирается P критериев. Повторяя процедуру H раз, сгенерируется H поднаборов K1, …, KH.

На основании полученных выборок и поднаборов критериев строится ансамбль из H бинарных неусеченных деревьев решений. В результате анализа всех построенных деревьев решений методом голосования определяется потенциальная угроза. Метод голосования заключается в том, что в качестве окончательного решения принимается значение,чаще всего встречающееся в ансамбле деревьев. Алгоритм работы математической модели представлен на рисунке 5.

Рисунок 5 – Алгоритм предложенного метода

На третьем этапе тестирование полученной на втором этапе модели (проверка пригодности модели).

Выводы

В работе проанализированы составляющие системы контроля и управления доступом, а также типы построения СКУД. Предложена физическая модель реализации системы. Дано определение угроз безопасности. Рассмотрена задача обнаружения угроз в системе. Рассмотрены основные методы применяемые для решения поставленной задачи. Описан метод случайных лесов, который планируется применить для решения поставленной задачи. В дальнейшем планируется реализовать рассмотренный математический аппарат и провести эксперименты.

Литература

- Ворона В. А. Система контроля и управления доступов / В. А. Ворона, В. А. Тихонов. – М.: Горячая линия – Телеком, 2010. – 272c.

- Рыжова В. А. Проектирование и исследование комплексных систем безопасности //СПб: НИУ ИТМО. – 2012.

- Юрьев Н. Н. Система контроля и управления доступом / Н. Н. Юрьев, Т. А. Васяева, С. Д. Бельков, Н. С. Суббота // Информатика, управляющие системы, математическое и компьютерное моделирование. – 2017. – № 7. – С. 601–604.

- Соболев Е. Безопасность средств безопасности: СКУД [Электронный ресурс] / – Электрон. текстовые дан. – Режим доступа: https://habr.com/post/277279/, свободный

- ГОСТ Р 53704–2009 Системы безопасности комплексные и интегрированные. Общие технические требования. – Москва: Стандартинформ, 2010.

- Волхонский В.В. Основные положения концепции обеспечения безопасности объектов // Научнотехнический вестник СПбГУ ИТМО. – 2011. – № 3(73). – С. 116–121.

- Носков А.Н., Чечулин А.А., Тарасова Д.А. Исследование эвристических подходов к обнаружению атак на телекоммуникационные сети на базе методов интеллектуального анализа данных // Труды СПИИРАН. 2014. Вып. 37. C. 208–224.

- Информатика, управляющие системы, математическое и компьютерное моделирование (ИУСМКМ – 2018) / Материалы IX международной научно–технической конференции – Донецк: ДонНТУ, 2018г. – с. 126–129.

- Волхонский В.В. Подход к оценке вероятности пресечения несанкционированных действий в объединенной системе безопасности // Правове, нормативне та метрологiчне забеспечення системи захисту iнформацii в Украiнi. – Киiв, 2000. – С. 77–81.

- Волхонский В.В., Крупнов А.Г. Особенности разработки структуры средств обнаружения угроз охраняемому объекту // Научно–технический вестник Санкт–Петербургского государственного университета информационных технологий, механики и оптики. 2011. №4 (74). С. 131–136.