Юр'єв Микола Миколайович

Факультет комп'ютерних наук та технологій

Кафедра автоматизованих систем управління

Спеціальність Автоматизовані системи управління

Розробка системи контролю та управління доступом з підсистемою виявлення загроз безпеці на підприємстві

Науковий керівник: к.т.н., доц. Васяева Тетяна Олександрівна

Виявлення загроз безпеці в системі контролю та управління доступом

Зміст

- 1. Цілі і завдання

- 2. Аналіз систем контролю та управління доступом

- 2.1 Структура СКУД

- 2.2 Типи побудови СКУД

- 3. Реалізація СКУД на малому підприємстві

- 4. Принцип дії системи

- 5. Загрози безпеці

- 6. Актуальність виявлення загроз в СКУД

- 6.1 Уразливості

- 7. Методи і пропоноване рішення

- Висновок

- Література

1. Мета і завдання

Мета роботи – розробити систему контролю доступу і підвищити її надійності за рахунок розробки підсистеми виявлення загроз безпеки.

Для достижения поставленной цели необходимо решить следующие задачи, которые будут выполнены в разделах магистерской работы:

- Дослідити існуючі методи і алгоритми застосовуються для виявлення загроз

- Розробити математичну модель виявлення загроз

- Розробити модифікований алгоритм виявлення загроз

- Експериментально перевірити ефективність роботи алгоритму

Объектом исследования является процесс обнаружения угроз в рамках системы контроля и управления доступом.

2. Аналіз систем контролю та управління доступом

Системою контролю та управління доступом (СКУД) [1], називається сукупність програмно–технічних засобів та організаційно–методичних заходів, за допомогою яких вирішується завдання контролю та управління відвідуванням окремих приміщень, а також оперативний контроль переміщення персоналу та часу його знаходження на території об'єкта.

Як відомо, одна з найважливіших завдань системи безпеки – це своєчасне і надійне виявлення комплексу загроз об'єкту забезпечення безпеки [2]. Очевидно, що можливість вирішення цього завдання залежить як від конкретних видів загроз, так і від правильності вибору засобів виявлення та їх розташування на об'єкті забезпечення безпеки, тобто від структури засобів виявлення загроз.

2.1 Структура СКУД

Система в загальному випадку складається з наступних елементів, які можна розділити на категорії:

Технічні засоби:

- стаціонарне обладнання, таке як сервер, станція оператора і т. д.;

- керуючий пристрій – контролер. Мабуть, один з найголовніших пристроїв системи. Безпосередньо саме цей пристрій приймає рішення про пропуск або заборону доступу на об'єкт, що охороняється, шляхом безпосереднього управління запирающими пристроями. В енергонезалежній пам'яті зберігає базу ідентифікаторів доступу, права доступу, події надання або відмови в доступ;

- замикаючі пристрої. До них відносяться турнікети, дверні замки, засувки, шлюзові кабіни, шлагбауми, суцільні двері;

- зчитувальний пристрій, призначений для зчитування даних з ідентифікаторів доступу і відправляють їх на контролер;

- ідентифікатори доступу, це магнітні, штрих–кодові карти, радіобрелки, біометричні дані людини (малюнок сітківка ока, геометрія долоні, відбиток пальця), проксіміті карти і т. д;

- блоки живлення, забезпечують живлення елементам системи;

- пристрої сповіщають про тривожних ситуаціях, таких як злом двері, несанкціонований і т прохід.д.

Програмне забезпечення:

- адміністрування системи, можливість віддаленого управління доступом;

- моніторинг в реальному часі;

- облік робочого часу.

2.2 Типи побудови СКУД

За ступенем складності побудови системи, їх можна розділити на наступні види:

Автономна СКУД. Призначені для управління одним або декількома загороджувальними пристроями без передачі інформації на центральний пульт і без контролю з боку оператора[3]. Зазвичай це найпростіші СКУД що складаються з автономного контролера, зчитувача і замикаючого пристрою, для відкриття останнього зсередини приміщення, зазвичай використовується або кнопка, або датчик–комутатор руху. Якщо система повинна управляти доступом не в одне–два приміщення, а в кілька десятків, то вона будується за мережевим принципом.

Мережева СКУД. Мережеві системи призначені для забезпечення контролю і управління доступом на великих об'єктах (банки, установи, підприємства і т. п.) для управління декількома пунктами проходу (прохідні, офісні приміщення). Взаємодіє з пропускними конструкціями, обмін інформацією здійснює з центральним пультом. Оператор може оперативно управляти системними пристроями – дистанційно заблокувати замки або їх відкрити (наприклад, у разі пожежі).

Мережеві системи контролю і управління доступом на відміну від автономних, можуть забезпечувати ряд додаткових можливостей :

- збір та обробку інформації про переміщення осіб по об'єкту;

- організацію та облік робочого часу;

- управління режимами роботи і автоматикою автостоянок.

Мережева СКУД являє собою сукупність об'єднаних автономних систем. В ній всі контролери управління мають спеціальні контакти для підключення зовнішнього інтерфейсу і об'єднані в одну локальну мережу.

Інтегрована СКУД, може бути частиною загальної системи охоронної і пожежної безпеки, яка об'єднує в собі комплекс технічних та програмних засобів із забезпечення безпеки підприємства та його життєдіяльність.

3. Реалізація СКУД на малому підприємстві

Розібравшись у видах і складових систем контролю та управління доступом, приступимо до побудови власної мережевої СКУД на малому підприємстві. Завданнями, що стоять перед системою, є забезпечення санкціонованого доступу на територію підприємства і контроль переміщення співробітників в приміщення мають високий пріоритет доступу.

Для здійснення даного проекту, визначимо структурні елементи, використовувані при побудові системи:

- мережеві контролери

Z–R5 net 8000 IronLogic

; - зчитувачі безконтактних проксиміті карт

Matrix II (EM–Marin 125KHz)

; - турнікет

FORMA Бизант 5.3

; - електромагнітні дверні замки

YM–180

; - кнопки відкриття дверей;

- датчики відкриття дверей

Страж П–408

, доводчики дверей; - блоки живлення

ИБПС–12–1

; - конвертор інтерфейсів USB/RS–485,

Z–397 Guard IronLogic

; - комп'ютер з програмним забезпеченням і базою даних;

- безконтактні картки

EM–Marin ISO 125 kHz

;

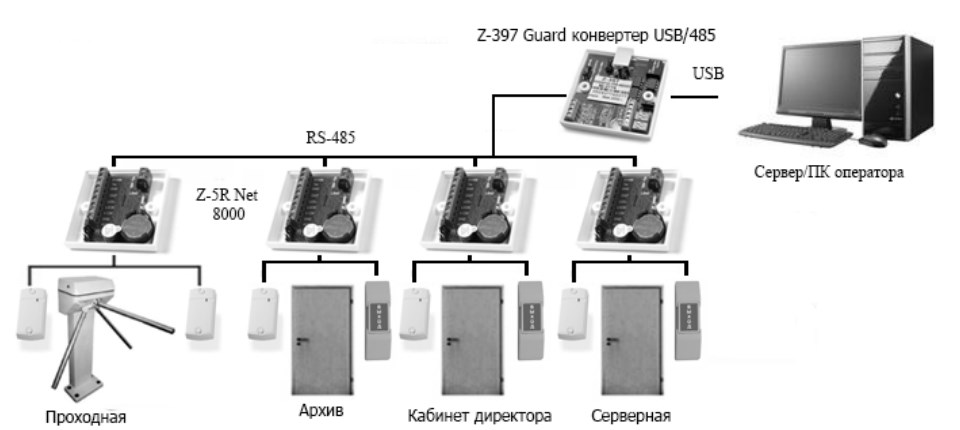

Структурна схема системи Перебільшена зібрана з перерахованих вище компонентів представлена на малюнку 1.

Малюнок 1 – Структурна схема

Контролери об'єднуються в мережу з використанням інтерфейсу RS–485 і

працюють під управлінням комп'ютера. Спеціалізоване ПЗ, зокрема

таких компаній як Guard Ligh и СтражЪ, дозволяє програмувати

контролери, управляти їх роботою, завантажувати події, реєструвати

користувачів в системі, виробляти віддалене управління відкриттям дверей

і турнікета. Кожен контролер працює автономно, приймаючи рішення про

наданні доступу по картці / ключу незалежно від того, підключений він до

ПК чи ні. Контролери з'єднаються між собою послідовно один за

друг. Номер контролера в мережі виставляється спеціалізованим ПЗ.

Спочатку всі контролери мають мережеву адресу 1

. При установці

необхідно призначити нові мережеві адреси контролерам. Максимум в мережі

може бути 255 контролерів такого типу.

Малюнок 2 – Схема підключення елементів до контролера Z–5R net 8000

Розглянемо докладно схему підключення обладнання до контролера,

зображену на малюнку 2. Під номером 1 вказано типове джерело живлення

ИБПС–12–1

, зі входом 220В і виходом 12В, в герметичному виконанні. Під

номером 2 зображений зчитувач Matrix II

.

Під номером 3 вказано електромагнітний замокYM–180

. Підключення

контролер Z–5R net

можливо також і до електромеханічних замків. Під

номером 4 показаний датчик відкриття дверей, контролер не включить замок, поки

доводчик закривання дверей не притисне її до косяка. Номером 5 позначена

вихідна кнопка, що встановлюється всередині приміщення. Також до контролера

можуть додатково бути підключені світлодіод і пристрій Звуковий

сигналізації, які працюють на час відкриття замку, але в даній

реалізації системи вони не були використані. Схема реалізації прохідний

має схожу структуру, включаючи до свого складу сам контролер, турнікет, 2

зчитувача на вхід/вихід і блок живлення.

4. Принцип дії системи

При піднесенні проктіміті карти до зчитувального пристрою, той зчитує код, який надалі надходить на контролер. Він у свою чергу приймає рішення про надання доступу на підставі бази кодів ключів зберігається в його енергонезалежній пам'яті. У разі дозволу проходу, контролер подає сигнали на відкриття замка дверей (турнікета), включення світлодіода і зумера якщо такі є, які будуть працювати поки двері відкритий. Контролер виконує протоколювання подій, максимальне кількість запам'ятовуваних подій 8192. Події завантажують з пам'яті контролера за допомогою спеціалізованого ПЗ. Як було зазначено вище, контролер не включить замок до тих пір, поки не надійде сигнал про закриття дверей. Відкриття дверей з приміщення здійснюється по натисненню вихідний кнопки встановленої всередині приміщення. Короткі дії системи при спробі отримати доступ і позитивному рішенні контролера, представлені на малюнку 3.

Малюнок 3 – принцип роботи системи

(анімація: 26 кадрів, нескінченний цикл повторення, 159 кб)

( 1 – зчитувач; 2 – база даних; К – контролер)

Однак тільки фізична складова системи не дає повного захисту від несанкціонованого доступу і не здатна належним чином відреагувати на порушення безпеки об'єкту, що охороняється.

5. Загрози безпеці

Безперервне і стабільне функціонування об'єкту, що охороняється неможливо без організації надійного захисту, що включає в себе комплекс заходів, спрямованих на виявлення основних загроз і небезпечних ситуацій, оцінки збитку при здійсненні цих загроз і створення системи комплексної безпеки.

Безпека об'єкта, що захищається–це стан захищеності об'єкта від загрози заподіяння шкоди (шкоди життю або здоров'ю людей, майну фізичних юридичних осіб; державному або муніципальному майну; технічному станом, інфраструктурі життєзабезпечення[5].

Загроза безпеці–це сукупність умов і факторів, що створюють небезпеку життєво важливим інтересам особистості, суспільства і держави. Основні загрози:

- загрози життю, здоров'ю, особистим правам і свободам людини;

- загрози матеріальним і культурним цінностям, фізичним носіям інформація;

- загрози економічної діяльності;

- загрози надзвичайних ситуацій;

- загрози відмови обладнання.

Стосовно до системи під загрозою безпеки розуміється нанесення шкоди підприємству та його працівникам внаслідок злому, проникнення або надзвичайних ситуацій ситуацій, які виникають внаслідок фізичних і поведінкових вразливостей.

Для виявлення загроз безпеки необхідний програмний модуль, який би стежив за подіями в системі і повідомляв оператору автоматизованого робітника місця СКУД про поточні події, не помітних при звичайному аналітичному аналізі.

6. Актуальність виявлення загроз в СКУД

СКУД володіють великою кількістю недоліків і критичних вразливості, що загрожують безпеки підприємства, яке вона призначена берегти.

Під порушенням безпеки мається на увазі як несанкціоноване проникнення на територію об'єкта, що охороняється, так і несанкціонований доступ до корпоративної мережі об'єкта, що, в свою чергу, призводить до витоку персональної інформації, комерційної таємниці, розкрадання матеріальних цінностей, диверсіям на території об'єкта, а також безпосередньо до загрози життю і здоров'ю людей. Тому для досягнення максимального рівня захисту системи необхідно звернути пильну увагу на кожну потенційну уразливість.

6.1 Уразливості

Вразливість (об'єкта) – це ступінь невідповідності вжитих заходів щодо захисту об'єкта прогнозованим загрозам або заданим вимогам безпеки[6].

Уразливості можна розділити на наступні групи [4]:

- фізичні уразливості апаратури;

- уразливості мережі СКУД;

- поведінкові уразливості.

До основних фізичних відносяться:

- вразливість в системі енергопостачання СКУД;

- фізична доступність зчитувачів/контролерів–зчитувачів;

- неправильна установка турнікетів і їх зчитувачів, в разі, коли можливо безперешкодно пройти через прохідну, минаючи турнікет, або близькість вхідного і вихідного зчитувачів;

- відмова обладнання на лінії зв'язку.

Вразливості мережі:

прослушка

незахищеної мережі RS–485, виникає внаслідок монтування мережі передачі в легкодоступних місцях, наприклад, зовнішня стіна будівлі, що дає можливість порушнику отримати доступ до віддаленого управління контролерами;- злом мережі по порту 3050 / tcp & ndash; одна з найсерйозніших вразливостей, що дозволяє зловмиснику дістати доступ до бази даних і до панелі адміністратора СКУД

Поведінкові уразливості:

- спроби доступу в недозволеному місці[9];

anti–pass–back

пастка, що виникає в разі наявності в СКУД однойменної системи, що виключає повторне входження по карті без попереднього виходу;- підозріла поведінка карти, тобто маршрут карти критично відхиляється від звичайної поведінки[10].

7. Методи і пропоноване рішення

Рішення задачі виявлення загроз поділяється на кілька етапів:

На першому етапі збирають і оптимізують дані: збір даних системою КУД, їх фільтрація і агрегування.

На етапі збору даних СКУД реєструє всі події, що надходять від контролерів системи, і інциденти віддавачів контролю. Отримані набори даних не піддаються аналізу без попередньої їх обробки, тому вони надходять на етап фільтрації, де зайві і некоректні дані відсіваються. Дані, отримані від СКУД і минулі етапи фільтрації, надходять на етап агрегування і приймають формат атрибутів (табл. 1).

Таблиця 1 – Вхідні дані системи виявлення загроз

| Атрибут | Опис |

|---|---|

| X1={0|1|X} | Ознака робочого часу |

| X2={0|1|X} | Перше відвідування об'єкта |

| X3={0:n|X} | Рівень доступу карти |

| X4={0:n|X} | Рівень доступу об'єкта |

| X5={0|1|X} | Спроба доступу до забороненого об'єкта |

| X6={0:n|X;Obj;L} | Кількість спроб доступу; об'єкт; рівень доступу об'єкта |

| X7={0|1|X;Obj;L} | Ознака відмови обладнання; об'єкт; рівень доступу об'єкта |

| X8={0:n|X} | Множинний вхід в різні об'єкти без виходу |

| X9={0|1|X;Obj;L} | Відключення електроживлення; об'єкт; рівень доступу об'єкта |

| X10={0|1|X;Obj;L} | Відкриття дверей, без події проходу; об'єкт; рівень доступу об'єкта |

| X11={0|1|X;Obj;L} | Не замкнені двері; об'єкт; рівень доступу об'єкта |

| X12={0|1|X} | Доступ всередині об'єкту, що охороняється, без проходу на територію підприємства |

Примітка: 0 – критерій не встановлений; 1 – критерій встановлений; X – критерій не визначено; 0:n – цілочисельне значення; Obj – об'єкт, під ним розуміється охороняється приміщення або вся будівля об'єкту, що охороняється в цілому; L – рівень доступу об'єкта.

На другому етапі вибирають методи для вирішення завдання.

На виході підсистеми виявлення загроз, очікується визначити клас загрози, а також в якості необов'язкових параметрів джерело загрози і сектор, в якому виявлено загрозу. Приблизний формат вихідних даних редставлен на малюнку 4.

Малюнок 4 – Формат вихідних даних

Таким чином, поставлено завдання виявлення загроз, яка буде вирішуватися методами машинного навчання (МО). Процес МО вимагає достатньої кількості даних, відповідають як нормальному режиму роботи системи, так і аномальних ситуацій. Тому МО здійснюється на змодельованих наборах даних за участю експерта.

Існує кілька основних алгоритмів для побудови і навчання моделей класифікаторів, застосовних для вирішення завдання виявлення загроз [7]. Розглянемо деякі з них детальніше.

Метод k–найближчих сусідів(nearest neighbour).Слід відразу відзначити,

що робота даного методу грунтується на зберіганні даних в пам'яті для

порівняння з новими елементами. При появі нової події в системі

для прогнозування знаходяться відхилення між цією подією і подібним

набором даних, і найбільш подібна подія (або найближчий сусід)

ідентифікувавши. При такому підході використовується термін

k–найближчих сусідів

. Термін означає, що вибирається k верхніх

(найближчих) сусідів для їх розгляду в якості безлічі

найближчих сусідів

. Оскільки не завжди зручно зберігати все

дані, іноді зберігається тільки безліч типових

випадків.

В такому випадку використовуваний метод називають міркуванням за аналогією

(Case Based Reasoning, CBR), міркуванням на основі аналогічних випадків,

міркуванням по прецедентах.

Переваги методу:

- простота використання отриманих результатів;

- рішення не унікальні для конкретної ситуації, їх використання можливо для інших випадків;

- метою пошуку є не гарантовано вірне рішення, а найкраще з можливих.

Недоліки методу:

- не створює моделі і правила;

- неможливість точного визначення підстави на якому було прийнято рішення;

- висока залежність результатів класифікації від обраної метрики;

- обчислювальна трудомісткість;

- добре застосовні лише для завдань з невеликою розмірністю.

Динамічні байесовские мережі. Байєсівська мережа (БС) – це графічна

імовірнісна модель, що представляє собою безліч змінних і їх

імовірнісних залежностей. БС являють собою зручний інструмент

для опису досить складних процесів і подій з невизначеностями.

БС виявилася особливо корисною при розробці та аналізі машинних

алгоритмів навчання. Основною ідеєю побудови графічної моделі

є поняття модульності, тобто розкладання складної

системи на прості елементи. Для об'єднання окремих елементів у

систему використовуються результати теорії ймовірностей. Динамічний

байєсівські мережі є узагальненою моделлю в просторі станів.

Назва динамічні

вказує не на залежність структури від

часу, а тільки на залежність від моделювання процесу.

Переваги байєсівських мереж:

- у моделі визначаються залежності між усіма змінними, це дозволяє легко обробляти ситуації, в яких значення деяких змінних невідомі;

- дозволяють на етапі прогностичного моделювання легко проводити

аналіз за сценарієм

що, якщо

; - байєсовський метод дозволяє природним чином поєднувати закономірності, виведені з даних;

- не схильні до проблеми переучування.

Байєсівський підхід має наступні недоліки:

- перемножувати умовні ймовірності коректно тільки тоді, коли всі вхідні змінні дійсно статистично незалежні, хоча часто даний метод показує досить хороші результати при недотриманні умови статистичної незалежності, але теоретично така ситуація повинна оброблятися більш складними методами, заснованими на навчанні байєсівських мереж;

- неможлива безпосередня обробка безперервних змінних;

- на результат впливають тільки індивідуальні значення вхідних змінних, комбіноване вплив пар або трійок значень різних атрибутів тут не враховується.

Нейронні мережі (Neural Networks). Нейронні мережі – це моделі біологічних нейронних мереж мозку, в яких нейрони імітуються відносно простими, часто однотипними, елементами (штучними нейронами). Нейронна мережа може бути представлена спрямованим графом із зваженими зв'язками, в якому штучні нейрони є вершинами, а синаптичні зв'язки–дугами.

Серед областей застосування нейронних мереж–автоматизація процесів розпізнавання образів, прогнозування, адаптивне управління, створення експертних систем, організація асоціативної пам'яті, обробка аналогових і цифрових сигналів, синтез і ідентифікація електронних ланцюгів і систем.

За допомогою нейронних мереж вирішуються наступні завдання машинного навчання:

- класифікація (навчання з учителем). Приклади задач класифікації: розпізнавання тексту, розпізнавання мови, ідентифікація особистості;

- прогнозування. Для нейронної мережі завдання прогнозування може бути поставлена таким чином: знайти найкраще наближення функції, заданої кінцевим набором вхідних значень (навчальних прикладів). Наприклад, нейронні мережі дозволяють вирішувати завдання відновлення пропущених значень;

- кластеризація (навчання без учителя). Прикладом завдання кластеризації може бути завдання стиснення інформації шляхом зменшення розмірності даних. Завдання кластеризації вирішуються, наприклад, самоорганізованими картами Кохонена.

Недоліки нейронних мереж:

- складність може викликати питання про кількість спостережень в наборі даних. І хоча існують якісь правила, що описують зв'язок між необхідною кількістю спостережень і розміром мережі, їх вірність не доведена;

- кількість необхідних спостережень залежить від складності розв'язуваної задачі. При збільшенні кількості ознак кількість спостережень зростає нелінійно;

- аналітик повинен визначити кількість шарів в мережі і кількість нейронів в кожному шарі. Алгоритму вибору оптимальної структури досі не існує;

- часто виникає проблема перенавчання.

Перенавчання, або надмірно близька підгонка – надмірно точне

відповідність нейронної мережі конкретному набору навчальних прикладів,

при якому мережа втрачає здатність до узагальнення. Перенавчання

пов'язано з тим, що вибір навчального (тренувального) безлічі

є випадковим. З перших кроків навчання відбувається зменшення

помилка. На наступних кроках з метою зменшення помилки (цільової функції)

параметри підлаштовуються під особливості навчального безлічі. Однак при

цьому відбувається підстроювання

не під загальні закономірності ряду, а під

особливості його частини – навчального підмножини. При цьому точність

прогнозу зменшується.

Метод опорних векторів (Support vector machines, SVM). Це математичний метод отримання функції, що вирішує задачу класифікації. Ідея методу виникла з геометричної інтерпретації завдання класифікації. У 90–х рр. минулого століття метод SVM був вдосконалений: розроблені ефективні алгоритми пошуку оптимальної площини, знайдені способи узагальнення на нелінійні випадки і ситуації з числом класів, великим двох.

Переваги методу SVM:

- метод опорних векторів, на відміну від нейронних мереж, стійкий до перенавчання. Даний алгоритм може навчатися на вибірці розміром в гігабайти вихідних даних, сильно корелюють між собою;

- робота з високою розмірністю вхідних векторів;

- конкурентоспроможність у порівнянні з методами, заснованими на інших алгоритмах.

Недоліки методу SVM:

- нестійкий по відношенню до шуму у вихідних даних;

- досі не розроблені загальні методи побудови спрямляющих просторів або ядер, найбільш підходящих для конкретного завдання.

Розглянувши основні методи вирішення поставленого завдання, прийнято рішення реалізувати механізм виявлення загрози застосовуючи метод випадкових лісів [8]. Математична модель являє собою ансамбль бінарних дерев рішень, побудованих на навчальній бутстреп вибірці по усіченому набору параметрів.

Метод побудови бутстреп вибірки полягає в наступному. Нехай є вибірка X розміру N. Рівномірно з вибірки береться M об'єктів з поверненням. Це означає, що з усіх вихідних N об'єктів вибірки M раз вибирається довільний об'єкт (вважається, що кожен об'єкт вибирається з однаковою ймовірністю 1/N). В результаті вибірки серед об'єктів можуть виявитися повтори. Нова вибірка позначається Х1. Повторюючи процедуру H раз, сгенерируется H підвибірок Х1 , ... , XH. Усічений набір параметрів може бути отриманий так: з набору K вихідних критеріїв розмірністю N вибирається P критеріїв. Повторюючи процедуру H раз, сгенерируется H під наборів K1, ..., KH.

На підставі отриманих вибірок і піднаборів критеріїв будується ансамбль з H двійкові неусеченных дерев рішень. В результаті аналізу всіх побудованих дерев рішень методом голосування визначається потенційна загроза. Метод голосування полягає в тому, що в якості остаточного рішення приймається значення,найчастіше зустрічається в ансамблі дерев. Алгоритм роботи математичної моделі представлений на малюнку 5.

Малюнок 5 – Алгоритм запропонованого методу

На третьому етапі тестування отриманої на другому етапі моделі (перевірка придатності модель).

Висновок

В роботі проаналізовано складові системи контролю та управління доступом, а також типи побудови СКУД. Запропоновано фізичну модель реалізації системи. Дано визначення загроз безпеці. Розглянуто задачу виявлення загроз в система. Розглянуто основні методи застосовувані для вирішення поставленого завдання. Описано метод випадкових лісів, який планується застосувати для вирішення поставленої завдання. Надалі планується реалізувати розглянутий математичний апарат і провести експерименти.

Література

- Ворона В. А. Система контроля и управления доступов / В. А. Ворона, В. А. Тихонов. – М.: Горячая линия – Телеком, 2010. – 272c.

- Рыжова В. А. Проектирование и исследование комплексных систем безопасности //СПб: НИУ ИТМО. – 2012.

- Юрьев Н. Н. Система контроля и управления доступом / Н. Н. Юрьев, Т. А. Васяева, С. Д. Бельков, Н. С. Суббота // Информатика, управляющие системы, математическое и компьютерное моделирование. – 2017. – № 7. – С. 601–604.

- Соболев Е. Безопасность средств безопасности: СКУД [Электронный ресурс] / – Электрон. текстовые дан. – Режим доступа: https://habr.com/post/277279/, свободный

- ГОСТ Р 53704–2009 Системы безопасности комплексные и интегрированные. Общие технические требования. – Москва: Стандартинформ, 2010.

- Волхонский В.В. Основные положения концепции обеспечения безопасности объектов // Научнотехнический вестник СПбГУ ИТМО. – 2011. – № 3(73). – С. 116–121.

- Носков А.Н., Чечулин А.А., Тарасова Д.А. Исследование эвристических подходов к обнаружению атак на телекоммуникационные сети на базе методов интеллектуального анализа данных // Труды СПИИРАН. 2014. Вып. 37. C. 208–224.

- Информатика, управляющие системы, математическое и компьютерное моделирование (ИУСМКМ – 2018) / Материалы IX международной научно–технической конференции – Донецк: ДонНТУ, 2018г. – с. 126–129.

- Волхонский В.В. Подход к оценке вероятности пресечения несанкционированных действий в объединенной системе безопасности // Правове, нормативне та метрологiчне забеспечення системи захисту iнформацii в Украiнi. – Киiв, 2000. – С. 77–81.

- Волхонский В.В., Крупнов А.Г. Особенности разработки структуры средств обнаружения угроз охраняемому объекту // Научно–технический вестник Санкт–Петербургского государственного университета информационных технологий, механики и оптики. 2011. №4 (74). С. 131–136.