Реферат за темою випускної роботи

Зміст

- Вступ

- 1. Актуальність теми

- 2. Мета і задачі дослідження та заплановані результати

- 3. Короткий огляд алгоритмів WPA

- 4. Модель регістру зсуву, в якому використано генератор псевдовипадкових послідовностей

- Висновки

- Перелік посилань

Вступ

Надзвичайно важливим і складним науково–технічним завданням, є підвищення безпеки телекомунікаційних систем ТКМ і мереж, під якою розуміють здатність забезпечувати захист від знищення, підміни, блокування інформації, її несанкціонованого витоку або від порушень встановленого порядку її маршрутизації [1].

Особливо гостро питання забезпечення безпеки виникають в бездротових телекомунікаційних системах і мережах, оскільки це пов'язано з використанням радіотехнологій, під час яких кінцеве обладнання може вільно переміщатися із збереженням унікального ідентифікаційного номера в межах телекомунікаційної мережі [2].

1. Актуальність теми

Розвиток та вдосконалення ТКМ здійснюється відповідно до Концепції розвитку телекомунікацій із застосуванням новітніх технологій, які відповідають міжнародним стандартам, з урахуванням технологічної цілісності всіх мереж та телекомунікаційних засобів, підвищення ефективності та сталості функціонування. Головною метою розбудови телекомунікацій є гармонічний та динамічний розвиток ТКМ на всій території країни для задоволення потреб фізичних та юридичних осіб, органів державної влади в телекомунікаційних послугах.[3]

Відповідно до основних положень Концепції розвитку телекомунікацій України та чинного законодавства в ТКМ усіх форм власності передбачається захист технічних засобів та інформації, що ними передається. Важливе значення має забезпечення захисту від несанкціонованого втручання в режими функціонування обладнання ТКМ. Серед наявних загроз безпеці телекомунікаціям чи не найголовнішими є несанкціоноване перехоплення переданих даних; неавторизований доступ до різних телекомунікаційних ресурсів; порушення, що пов'язані з хибною автентифікацією та авторизацією пристроїв та користувачів системи.

Найбільшу небезпеку для протоколів автентифікації та авторизації становлять певні недоліки існуючих методів і алгоритмів формування ключів авторизації доступу (КАД) у бездротових ТКМ, оскільки їх застосування пов'язано з використанням радіотехнологій, під час якого кінцеве обладнання може вільно переміщатися в межах телекомунікаційної мережі. Відповідно до цього актуальною темою магістерського дослідження є вдосконалення методів та технічних засобів підвищення безпеки бездротових ТКМ на основі формування псевдовипадкових КАД [4].

2. Мета і задачі дослідження та заплановані результати

Метою магістерської роботи є підвищення безпеки бездротових ТКМ на основі формування псевдовипадкових КАД. Відповідно до мети роботи необхідно вирішити науково–технічну задачу, яка полягає в розробці методу підвищення безпеки бездротових ТКМ на основі формування псевдовипадкових КАД. Для вирішення загальної науково–технічної задачі магістерської роботи необхідно вирішити такі часткові задачі:

- Провести дослідження методів підвищення безпеки безпроводових ТКМ на основі формування псевдовипадкових КАД.

- Розробити математичну модель авторизації та автентифікації для оцінки безпеки безпроводових ТКМ.

- Удосконалити метод авторизації доступу для підвищення оезпеки безпроводових ТКМ.

Об'єкт дослідження: Процес авторизації доступу для підвищення безпеки бездротових ТКМ.

Предмет дослідження: Методи та засоби підвищення безпеки безпроводових ТКМ на основі формування псевдовипадкових КАД.

Методи дослідження:При виконанні досліджень використовувалися методи теорії телепередачі даних, теорії автентифікації, математичного та імітаційного моделювання, теорії ймовірностей та математичної статистики, елементи теорії скінченних полів та теорії чисел. Зокрема, при розробці математичної моделі та удосконаленого методу авторизації й автентифікації безпроводового доступу застосовувалися методи теорії * телепередачі даних, теорії автентифікації та методи математичного моделювання. При розробці удосконаленого методу формування ПВП використано елементи теорії скінченних полів та теорії чисел. Експериментальні дослідження властивостей відомих та запропонованих генераторів ПВП для формування КАД виконувалися із застосуванням методів імітаційного моделювання, теорії ймовірностей та математичної статистики.

В рамках магістерської роботи планується отримання актуальних наукових результатів по наступним напрямкам:

- Виявлення ймовірних загроз авторизації бездротових ТКМ

- Вплив регістру з генератором псевдовирадкових послідовностей на властивості алгаритму захисту авторизації бездротових

- Удосконалення алгоритму безпеки авторизації в бездротових ТКМ

3. Короткий огляд алгоритмів WPA

Переглянувши монографію кандидата технічних наук Прокоповича–Ткаченко Дмитра Ігоровича, та узгодивши з ним особисто та з моїм науковим керівником, було вирішино дослідити мережі WI–FI як різновид бездротових мереж. Зацікавив той факт, що ознайомившись з алгоритмами WEP, WPA, WPA–2 (алгоритмами шифрування в мережах WI–FI) було виявлено певні недоліки.

WPA, WiFi Protected Access – новий, найбільш сучасний, на данний момент, механізм захисту бездротових мереж від неавторизованого доступу. WPA, та його подальший розвиток– WPA2 прийшло на зміну механізму WEP, котрий почав старіти до того часу. WPA – протокол шифрування, призначений для захисту бездро тових мереж стандарту IEEE 802.11, розроблений компанією Wi–Fi Alliance в 2003 році в якості заміни застарілого і небезпечного протоколу WEP [6].

Технічна відміна WPA від WPA2 полягає в технології шифрування, зокрема, у використовуваних протоколах. У WPA використовується протокол TKIP, в WPA2 – проткол AES. На практиці це означає, що більш сучасний WPA2 забезпечує більш високий ступінь захисту мережі. Наприклад, протокол TKIP дозволяє створювати ключ аутентифікації розміром до 128 біт, AES – до 256 біт.

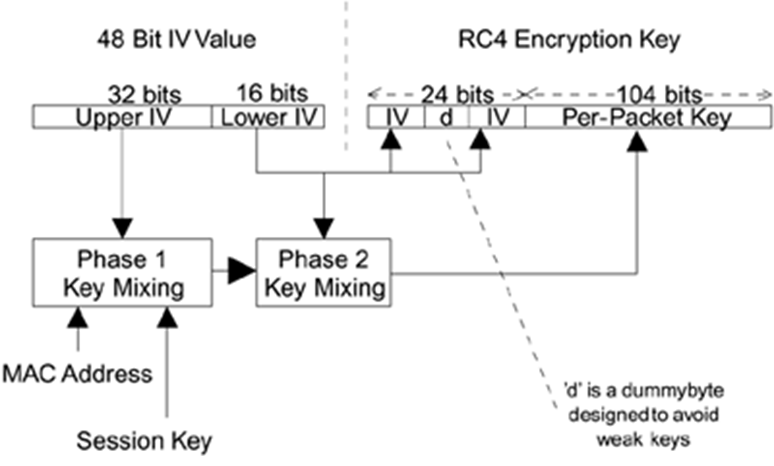

Форування ключа в WPA2

Рисунок 1 – Схема формування ключів у WPA2 [7].

4. Модель регістру зсуву, в якому викорістано генератор псевдовипадкових послідовностей (ПВП)

У роботі восліджуються властивості алгоритму формуваня ключів авторизації, що було змінено шляхом приєднання до нього регістру зсуву, з генератором (ПВП). Це необхідно тому, що первинний алгоритм відкритий і пошук ключа для зловмисника є лише питанням часу. В нашому випадку ми отримуємо новий алгоритм, який зловмиснику не відом, що дає перевагу. Такий підхід дозволяє нам посилити захисні властивості алгоритму, та одночас не потребує зміни протоколів.

Рисунок 2 – Приклад роботи регістру зсуву з використанням генератора (ПВП)

(анімація: 8 кадрів, 160 кілобайт)

Висновки

В наш час надзвичайно важливим і актуальним завданням є розвиток та вдосконалення (ТКМ), що полягає у підвищенні безпеки, під якою розуміють захист від знищення, підміни, блокування інформації або від несанкціонованого витоку інформації.Особливо гостро стоять питання в бездротових (ТКМ)

Магістерська робота присвячена актуальній науковій задачі покращення властивостей безпеки бездротових (ТКМ). На данний момент єнаступні результати:

- Проаналізовано загрози бездротових (ТКМ)

- На підставі аналізу запропоновано можливі шляхи вдосконалення.

- Проведений ряд експериментів по використанню регістру зсуву з генератором (ПВП).

- Розглянуті можливості вікористання запропонованих методів для інших мереж.

Подальші дослідження направлені на наступні аспекти:

- Розрахунок якості використаних методів.

- Порівняння отриманих характеристик.

При написанні даного реферату магістерська робота ще не завершена. Остаточне завершення: грудень 2014 року. Повний текст роботи та матеріали по темі можуть бути отримані у автора або його керівника після вказаної дати.

Перелік посилань

- Моделі і методи авторизації доступу в безпроводових телекомунікаційних системах / Л. С. Сорока, О. О. Кузнецов, Д. І. Прокопович–Ткаченко. – Дніпропетровськ : Пороги – 2013. – 196 с.

- Дослідження протоколів автентифікації та авторизації доступу в безпроводових телекомунікаційних системах та мережах / Д. І. Прокопович–Ткаченко // Системи озброєння і військова техніка. – 2013. –№ 1(33).–С. 119–122.

- Математична модель авторизації та автентифікації безпроводового доступу в телекомунікаційних системах та мережах / Д. І. Прокопович–Ткаченко // Системи обробки інформації. – X.: ХУПС, 2013. –Вип.5(112).–С.97–104.

- Метод формування псевдовипадкових послідовностей максимального періоду із використанням перетворень на еліптичних кривих / Д. І. Прокопович–Ткаченко // Вісник Апоследовательностейемії митної служби України. Серія «Технічні науки». – Дніпропетровськ : АМСУ, 2013 – № 1.– С. 47–53.

- Прискорене формування псевдовипадкових послідовностей максимального періоду із перетвореннями на еліптичних кривих / Д. І. Прокопович–Ткаченко // Системи обробки інформації. – X.: ХУПС, 2013. –Вип. 2 (109). –С. 197–203.

- Удосконалення методу авторизації та автентифікації безпроводового доступу для підвищення безпеки телекомунікаційних систем та мереж / Д. І. Прокопович–Ткаченко // Системи озброєння і військова техніка. – 2013. – № 2(34). – С. 124–132.

- Властивості генераторів псевдовипадкових послідовностей на еліптичних кривих / Л. С. Сорока, О. О. Кузнецов, Д. І. Прокопович–Ткаченко // Вісник Апоследовательностейемії митної служби України. Серія «Технічні науки». –Дніпропетровськ : АМСУ, 2012–№ 1(47). –С. 5–15.

- Formation of pseudo–random sequences of maximum period of transformation of elliptic curves / A. A. Kuznetsov, D. I. Prokopovych–Tkachenko, A. A. Smirnov // International Journal of Computational Engineering Research (IJCER). –Vol. 3, Issue 5, Version 3. – India. Delhi. – 2013. – P. 26–33.

- Пат. УА 78038, МПК (2013.01) С09С 1/00. Спосіб формування послідовностей псевдовипадкових чисел / Л. С. Сорока, О. О. Кузнецов, Д. І. Прокопович–Ткаченко та ін. – №и2012 08718; заявл. 16.07. 2012; опубл. 11.03.2013,Бюл.№5.–Зс.

- Пат. УА 80375, МПК (2013.01) О09С 1/00 Пристрій формування послідовностей псевдовипадкових чисел / Л. С. Сорока, О. О. Кузнецов, Д. І. Прокопович–Ткаченко та ін. – №ІІ201213846; заявл. 16.07. 2012; опубл. 27.05.2013, Бюл. № Ю. –Зс.

- Формування псевдовипадкових послідовностей максимального періоду із перетворенням на еліптичних кривих / О. О. Кузнецов, Д. І. Прокопович–Ткаченко // Праці IV міжнародної науково–практичної конференції «Обробка сигналів і негаусовських процесів», присвяченої пам'яті професора Ю. П. Кунченка: тези доповідей / М–во освіти і науки України, Черкас, держ. технол. ун–т. – Черкаси : ЧДТУ, 2013. – С. 63–65.

- Обеспечение безопасности информационньк технологий й систем в таможенном деле / А. А. Кузнецов, Д. Й. Прокопович–Ткаченко // Таможенному делу – идеи молодьіх : сборник материалов международной научно–практической конференции. – М.: Изд–во Российской таможенной апоследовательностейемии, 2013. –С. 124–125.

- Удосконалення методу авторизації та автентифікації безпроводового доступу з метою захисту економічної інформації / Д. І. Прокопович–Ткаченко // Математическое моделирование процессов в зкономике й управлений инновационньїми процессами (ММП–2013): тезисьі докладов международной научно–практической конференции, Алушта, 9–15 сентября 2013 г. – Харьков : ХНУРЗ, 2013. – С. 178.

- A Statistical Test Suite for Random and Pseudorandom Number Generator for Cryptographic Application. A. Rukhin, J.Soto. NIST Special Publication 800–22, September 2001.

- "Mobile WiMAX security", Airspan Networks Inc.Airspan, 2007. [Online]. Available: http://www.airspan.com

- Alamouti, S. M., A Simple Transmit Diversity Tec hnique for Wireless Communications,. IEEE Journal on Select Areas in Communications, vol. 16, no. 8, pp. 1451.1458, Oct. 1998.

- Handbook of Applied Cryptography – CRC Alfred J. Menezes, Paul C. van Oorschot, Scott A. Vanstone. Press, 1997. – 794 р.

- A simple unpredictable pseudorandom number generator. Blum, L., Blum, M., Shub, M.// SIAM Journal on Computing, vol. 15, 1986, pp. 364 – 383.

- How to generate cryptographically strong sequences of pseudo–random bits. Blum, M., Micali, S.// SIAM Journal on Computing, vol. 13, 1984, pp. 850 – 864.

- How to choose the best SoC for your WiMAX design Bob Wheeler. // Wireless Net DesignLine. Oct 17, 2005.

- A pseudo–random bit generator based on elliptic logarithms,Burton S. Kaliski, Advances in Cryptology — CRYPTO ’86 (Andrew M. Odlyzko, ed.), LNCS, vol. 263, Springer, 1986, pp. 84–103.

- “Operational semantics of security protocols,” C. Cremers and S. Mauw,In S. Leue and T. Systa, editors, Scenarios: Models, Transformations and Tools Workshop 2003, Revised Selected Papers, vol. 3466 of LNCS, Springer, pp. 66–89 2005.

- “Scyther – Semantics and Verification of Security Protocols,” C. Cremers, Ph.D. dissertation, Eindhoven University of Technology, Netherlands, 2006.

- “The Scyther tool: Automatic verification of security protocols,” C. Cremers, http://people.inf.ethz.ch/cremersc/scyther/index.html, 2009.