Реферат по теме выпускной работы

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. Краткий обзор алгоритмов WPA

- 4. Модэль регистра сдвига в котором использовано генератор псевдослучайных последовательностей (ПСП)

- Выводы

- Список источников

Введение

Чрезвычайно важным и сложным научно – технической задачей, является повышение безопасности телекоммуникационных систем ТКС и сетей, под которой понимают способность обеспечивать защиту от уничтожения, подмены, бокировки, несанкционированной утечки или от нарушений установленного порядка ее маршрутизации [ 1 ].

Особенно остро вопрос обеспечения безопасности возникают в беспроводных телекоммуникационных системах и сетях, поскольку это связано с использованием радиотехнологий, во время которых оконечное оборудование может свободно перемещаться с сохранением уникального идентификационного номера в пределах телекоммуникационной сети [ 2 ].

1 . Актуальность темы

Развитие и совершенствование ТКС осуществляется в соответствии с Концепцией развития телекоммуникаций с применением новейших технологий, соответствующих международным стандартам, с учетом технологической целостности всех сетей и телекоммуникационных средств, повышения эффективности и устойчивости функционирования. Главной целью развития телекоммуникаций еcть гармоничное и динамичное развитие ТКС на всей территории страны для удовлетворения потребностей физических и юридических лиц, органов государственной власти в телекоммуникационных услугах [ 3 ].

В соответствии с основными положениями Концепции развития телекоммуникаций Украины и действующего законодательства в ТКС всех форм собственности предусматривается защита технических средств и информации, которыми передается. Стратегически важное значение имеет обеспечение защиты от несанкционированного вмешательства в режимы функционирования оборудования ТКС. Среди имеющихся угроз безопасности телекоммуникациям ли не самыми главными являются несанкционированный перехват передаваемых данных, неавторизованный доступ к различным телекоммуникационным ресурсам, нарушения, связанные с ошибочной аутентификации и авторизацией устройств и пользователей системы.

Наибольшую опасность для протоколов аутентификации и авторизации составляют определенные недостатки существующих методов и алгоритмов формирования ключей авторизации доступа в беспроводных ТКС, поскольку их применение связано с использованием радиотехнологий, во время которого конечное оборудование может свободно перемещаться в пределах телекоммуникационной сети. согласно к этому актуальной темой магистерской исследования является совершенствование методов и технических средств повышения безопасности беспроводных ТКС на основе формирования псевдослучайных последовательностей [ 4 ].

2 . Цель и задачи исследования и запланированные результаты

Целью магистерской работы является повышение безопасности беспроводных ТКС на основе формирования псевдослучайных последовательностей. Согласно цели работы необходимо решить научно – техническую задачу, которая заключается в разработке метода повышения безопасности беспроводных ТКС на основе формирования псевдослучайных последовательностей. Для решения общей научно – технической задачи магистерской работы необходимо решить следующие частные задачи:

- Провести исследование методов повышения безопасности беспроводных ТКС на основе формирования псевдослучайных последовательностей.

- Разработать математическую модель авторизации и аутентификации для оценки безопасности беспроводных ТКС.

- Усовершенствовать метод авторизации доступа для повышения оезпекы беспроводных ТКС.

Объект исследования: Процесс авторизации доступа для повышения безопасности беспроводных ТКС.

Предмет исследования: Методы и средства повышения безопасности беспроводных ТКС на основе формирования псевдослучайных последовательностей.

Методы исследования: При выполнении исследований использовались методы теории телепередачи данных, теории аутентификации математического и имитационного моделирования, теории вероятностей и математической статистики, элементы теории конечных полей и теории чисел. В частности, при разработке математической модели и усовершенствованного метода авторизации и аутентификации беспроводного доступа применялись методы теории телепередачи данных, теории аутентификации и методы математического моделирования. При разработке усовершенствованного метода формирования ПВП использованы элементы теории конечных полей и теории чисел. Экспериментальные исследования свойств известных и предложенных генераторов ПВП для формирования последовательностей выполнялись с применением методов имитационного моделирования, теории вероятностей и математической статистики.

В рамках магистерской работы планируется получение актуальных научных результатов по следующим направлениям:

- Выявление вероятных угроз авторизации беспроводных ТКС

- Влияние регистра с генератором псевдовирадкових последовательностей на свойства алгаритму защиты авторизации беспроводных

- Усовершенствование алгоритма безопасности авторизации в беспроводных ТКС

3. Обзор алгоритмов WPA

Просмотрев монографию кандидата технических наук Прокоповича – Ткаченко Дмитрия Игоревича, и согласовав с ним лично и с моим научным руководителем, было принято решение исследовать сети WI–FI как разновидность беспроводных сетей. Заинтересовал тот факт, что ознакомившись с алгоритмами WEP, WPA, WPA2 ( алгоритмами шифрования в сетях WI–FI) были выявлены определенные недостатки.

WPA, WI–FI Protected Access – новый, наиболее современный, на данный момент, механизм защиты беспроводных сетей от несанкционированного доступа. WPA, и его дальнейшее развитие – WPA2 пришло на смену механизма WEP, который начал стареть до тех пор . WPA – протокол шифрования, предназначен для защиты Беспроводных сетей стандарта IEEE 802.11, разработанный компанией Wi–Fi Alliance в 2003 году в качестве замены устаревшего и опасного протокола WEP [ 6 ].

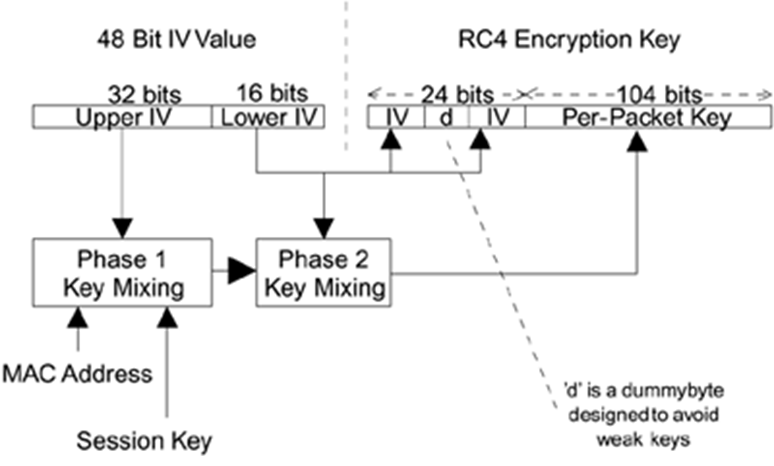

Техническое отличие WPA от WPA2 заключается в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 – проткол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. Например , протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит , AES – до 256 бит.

Форування ключа в WPA2

4. Модель регистра сдвига, в котором использован генератор псевдослучайных последовательностей (ПСП)

Регистры – это последовательностное логическое устройство, используемое для хранения n-разрядных двоичных чисел и выполнения преобразований над ними. Регистр представляет собой упорядоченную последовательность триггеров, число которых соответствует числу разрядов в слове. С каждым регистром связано комбинационное устройство с помощью которого обеспечивается выполнение следующих операций над словами: прием слова в регистр; передача слова из регистра; поразрядовые логические операции; сдвиг слова влево или вправо на заданное число разрядов; преобразование последовательного кода слова в параллельный и обратно; установка регистра в начальное состояние (сброс)[ 9 ].

Регистры классифицируются по следующим видам: регистры хранения (регистры памяти); регистры сдвигающие. В свою очередь сдвигающие регистры по способу ввода-вывода информации делятся на параллельные, последовательные, комбинированные, а по направлению передачи информации на однонаправленные и реверсивные [ 11 ].

Важнейшие характеристики регистров разрядность и быстродействие. Разрядность определяется количеством триггеров для хранения числа. Быстродействие характеризуется максимальной тактовой частотой, с которой может производиться запись, чтение и сдвиг информации.

В работе исследуются свойства алгоритма формуваня ключей авторизации, что было изменено путем присоединения к нему регистра сдвига, с генератором (ПCП). Это необходимо потому, что первоначальный алгоритм открытый и поиск ключа для злоумышленника является лишь вопросом времени. В нашем случае мы получаем новый алгоритм, который злоумышленнику не видом, что дает преимущество. Такой подход позволяет нам усилить защитные свойства алгоритма, и одночасье не требует изменения протоколов [ 12 ].

Рисунок 2 – Пример работы регистра сдвига с использованием

генератора (ПCП)

( анимация: 8 последовательностей, 135 килобайт )

Выводы

В наше время чрезвычайно важной и актуальной задачей является развитие и совершенствование (ТКС), заключающийся в повышении безопасности, под которой понимают защиту от уничтожения, подмены, блокирование информации или от несанкционированной утечки информации. Особенно остро стоит вопрос в беспроводных (ТКС) [ 10 ].

Магистерская работа посвящена актуальной научной задачи улучшения свойств безопасности беспроводных (ТКС). На данный момент являются следующие результаты:

- Проанализированы угрозы беспроводных (ТКС)

- На основании анализа предложены возможные пути совершенствования.

- Проведен ряд экспериментов по использованию регистра сдвига с генератором (ПCП).

- Рассмотрены возможности использования предложенных методов для других сетей.

Дальнейшие исследования направлены на следующие аспекты:

- Расчет качества использованных методов.

- Сравнение полученных характеристик.

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение: декабрь 2014 года. Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

- Моделі і методи авторизації доступу в безпроводових телекомунікаційних системах / Л. С. Сорока, О. О. Кузнецов, Д. І. Прокопович–Ткаченко. – Дніпропетровськ : Пороги – 2013. – 196 с.

- Дослідження протоколів автентифікації та авторизації доступу в безпроводових телекомунікаційних системах та мережах / Д. І. Прокопович–Ткаченко // Системи озброєння і військова техніка. – 2013. –№ 1(33).–С. 119–122.

- Математична модель авторизації та автентифікації безпроводового доступу в телекомунікаційних системах та мережах / Д. І. Прокопович–Ткаченко // Системи обробки інформації. – X.: ХУПС, 2013. –Вип.5(112).–С.97–104.

- Метод формування псевдовипадкових послідовностей максимального періоду із використанням перетворень на еліптичних кривих / Д. І. Прокопович–Ткаченко // Вісник Апоследовательностейемії митної служби України. Серія «Технічні науки». – Дніпропетровськ : АМСУ, 2013 – № 1.– С. 47–53.

- Прискорене формування псевдовипадкових послідовностей максимального періоду із перетвореннями на еліптичних кривих / Д. І. Прокопович–Ткаченко // Системи обробки інформації. – X.: ХУПС, 2013. –Вип. 2 (109). –С. 197–203.

- Удосконалення методу авторизації та автентифікації безпроводового доступу для підвищення безпеки телекомунікаційних систем та мереж / Д. І. Прокопович–Ткаченко // Системи озброєння і військова техніка. – 2013. – № 2(34). – С. 124–132.

- Властивості генераторів псевдовипадкових послідовностей на еліптичних кривих / Л. С. Сорока, О. О. Кузнецов, Д. І. Прокопович–Ткаченко // Вісник Апоследовательностейемії митної служби України. Серія «Технічні науки». –Дніпропетровськ : АМСУ, 2012–№ 1(47). –С. 5–15.

- Formation of pseudo–random sequences of maximum period of transformation of elliptic curves / A. A. Kuznetsov, D. I. Prokopovych–Tkachenko, A. A. Smirnov // International Journal of Computational Engineering Research (IJCER). –Vol. 3, Issue 5, Version 3. – India. Delhi. – 2013. – P. 26–33.

- Пат. УА 78038, МПК (2013.01) С09С 1/00. Спосіб формування послідовностей псевдовипадкових чисел / Л. С. Сорока, О. О. Кузнецов, Д. І. Прокопович–Ткаченко та ін. – №и2012 08718; заявл. 16.07. 2012; опубл. 11.03.2013,Бюл.№5.–Зс.

- Пат. УА 80375, МПК (2013.01) О09С 1/00 Пристрій формування послідовностей псевдовипадкових чисел / Л. С. Сорока, О. О. Кузнецов, Д. І. Прокопович–Ткаченко та ін. – №ІІ201213846; заявл. 16.07. 2012; опубл. 27.05.2013, Бюл. № Ю. –Зс.

- Формування псевдовипадкових послідовностей максимального періоду із перетворенням на еліптичних кривих / О. О. Кузнецов, Д. І. Прокопович–Ткаченко // Праці IV міжнародної науково–практичної конференції «Обробка сигналів і негаусовських процесів», присвяченої пам'яті професора Ю. П. Кунченка: тези доповідей / М–во освіти і науки України, Черкас, держ. технол. ун–т. – Черкаси : ЧДТУ, 2013. – С. 63–65.

- Обеспечение безопасности информационньк технологий й систем в таможенном деле / А. А. Кузнецов, Д. Й. Прокопович–Ткаченко // Таможенному делу – идеи молодьіх : сборник материалов международной научно–практической конференции. – М.: Изд–во Российской таможенной апоследовательностейемии, 2013. –С. 124–125.

- Удосконалення методу авторизації та автентифікації безпроводового доступу з метою захисту економічної інформації / Д. І. Прокопович–Ткаченко // Математическое моделирование процессов в зкономике й управлений инновационньїми процессами (ММП–2013): тезисьі докладов международной научно–практической конференции, Алушта, 9–15 сентября 2013 г. – Харьков : ХНУРЗ, 2013. – С. 178.

- A Statistical Test Suite for Random and Pseudorandom Number Generator for Cryptographic Application. A. Rukhin, J.Soto. NIST Special Publication 800–22, September 2001.

- "Mobile WiMAX security", Airspan Networks Inc.Airspan, 2007. [Online]. Available: http://www.airspan.com

- Alamouti, S. M., A Simple Transmit Diversity Tec hnique for Wireless Communications,. IEEE Journal on Select Areas in Communications, vol. 16, no. 8, pp. 1451.1458, Oct. 1998.

- Handbook of Applied Cryptography – CRC Alfred J. Menezes, Paul C. van Oorschot, Scott A. Vanstone. Press, 1997. – 794 р.

- A simple unpredictable pseudorandom number generator. Blum, L., Blum, M., Shub, M.// SIAM Journal on Computing, vol. 15, 1986, pp. 364 – 383.

- How to generate cryptographically strong sequences of pseudo–random bits. Blum, M., Micali, S.// SIAM Journal on Computing, vol. 13, 1984, pp. 850 – 864.

- How to choose the best SoC for your WiMAX design Bob Wheeler. // Wireless Net DesignLine. Oct 17, 2005.

- A pseudo–random bit generator based on elliptic logarithms,Burton S. Kaliski, Advances in Cryptology — CRYPTO ’86 (Andrew M. Odlyzko, ed.), LNCS, vol. 263, Springer, 1986, pp. 84–103.

- “Operational semantics of security protocols,” C. Cremers and S. Mauw,In S. Leue and T. Systa, editors, Scenarios: Models, Transformations and Tools Workshop 2003, Revised Selected Papers, vol. 3466 of LNCS, Springer, pp. 66–89 2005.

- “Scyther – Semantics and Verification of Security Protocols,” C. Cremers, Ph.D. dissertation, Eindhoven University of Technology, Netherlands, 2006.

- “The Scyther tool: Automatic verification of security protocols,” C. Cremers, http://people.inf.ethz.ch/cremersc/scyther/index.html, 2009.