Содержание

- Введение

- 1 Актуальность темы

- 2 Цель и задачи исследования, планируемые результаты

- 3 Классификация методов и средств обеспечения безопасности информационных систем

- 3.1. Криптография

- 3.2. Электронная подпись

- 3.3. Аутентификация

- 4 Защита сетей

- 4.1. Анализ технологии межсетевого экранирования

- 4.2. Анализ методов реализации виртуальной частной сети VPN

- Выводы

- Список источников

Введение

Рост применения современных информационных технологий делает возможным распространение различных злоупотреблений, связанных с использованием вычислительной техники. По мере развития технологий электронных платежей, электронного документооборота и других систем, сбой локальных сетей может парализовать работу целых корпораций и банков, что приводит к ощутимым материальным потерям. Защита данных в компьютерных сетях становится одной из самых острых проблем на сегодняшний день.

Для уменьшения ущерба нужно грамотно выбирать меры и средства обеспечения защиты информации от кражи, умышленного разрушения, несанкционированного доступа, порчи, чтения и копирования. Необходимо знание основных законодательных положений в этой области, экономических, организационных и иных мер. Технологии компьютерных систем и сетей развиваются очень быстро и, соответственно, также быстро появляются новые способы защиты информации.

1 Актуальность темы

В настоящее время актуальность информационной защиты связана с ростом возможностей вычислительной техники. Развитие глобальной сети Интернет и сопутствующих технологий достигло такого высокого уровня, что сегодняшнюю деятельность любого предприятия в целом и каждого пользователя в отдельности, уже невозможно представить без электронной почты, Web-рекламы, общения в режиме онлайн.

Актуальность темы работы не вызывает никаких сомнений, так как без знания и квалифицированного применения методов и средств защиты информации нельзя достигнуть необходимого уровня информационной безопасности компьютерных систем и сетей.Основной целью работы является изучение и анализ методов и средств защиты информации в сетях.

2 Цель и задачи исследования, планируемые результаты

Основной целью работы является изучение и анализ методов и средств защиты информации в сетях.

Основные задачи исследования:

- Анализ потенциальных угроз в компьютерных сетях при реализации программных злоупотреблений.

- Исследование и анализ методов и средств защиты информации.

- Изучение особенностей защиты информации в отдельной корпоративной сети.

Объект исследования: информация, передаваемая по телекоммуникационным сетям.

Предмет исследования: информационная безопасность сетей.

В рамках магистерской работы планируется получение актуальных научных результатов по следующим направлениям:

- Построение модели корпоративной информационной системы.

- Обеспечение защищенного доступа к информации, циркулирующей внутри локальной сети.

- Обеспечение защищенного удаленного доступа к серверам с использованием глобальной сети.

3 Классификация методов и средств обеспечения безопасности информационных систем

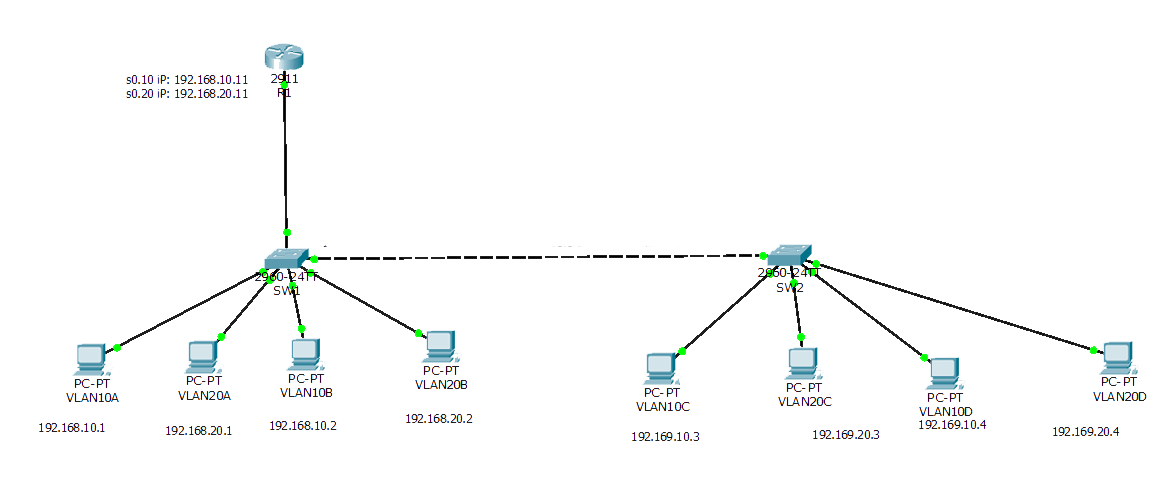

Моделирование корпоративной сети предприятия происходит по средством программного средства Cisco Packet Tracer. В структуру сети входит: сервер с базой данных, фаервол, автоматизированные рабочие места, к каждому АРМу прикреплена флешка, служащая ключем доступа. В магистрской работе проведено исследование технологий настройки различных фаерволов, настройка виртуальной частной сети и удаленного доступа через неё, а также технология обеспечения аутентификации пользователей через флеш накопитель

3.1. Криптография

Для обеспечения секретности применяется шифрование, или криптография, позволяющая трансформировать данные в зашифрованную форму, из которой извлечь исходную информацию можно только при наличии ключа [1].

Голландский криптограф Керкхофф (1835 — 1903) впервые сформулировал правило: стойкость шифра, т.е. криптосистемы-набора процедур, управляемых некоторой секретной информацией небольшого объёма, должна быть обеспечена в том случае, когда криптоаналитику противника известен весь механизм шифрования за исключением секретного ключа-информации, управляющей процессом криптографических преобразований.

Существуют две основные схемы шифрования: симметричное шифрование (его также иногда называют традиционным или шифрованием с секретным ключом) и шифрование с открытым ключом (иногда этот тип шифрования называют асимметричным) [2].

При симметричном шифровании отправитель и получатель владеют одним и тем же ключом (секретным), с помощью которого они могут зашифровывать и расшифровывать данные. При симметричном шифровании используются ключи небольшой длины, поэтому можно быстро шифровать большие объёмы данных. Симметричное шифрование используется, например, некоторыми банками в сетях банкоматов. Однако симметричное шифрование обладает несколькими недостатками. Во-первых, очень сложно найти безопасный механизм, при помощи которого отправитель и получатель смогут тайно от других выбрать ключ. Возникает проблема безопасного распространения секретных ключей. Во-вторых, для каждого адресата необходимо хранить отдельный секретный ключ. В третьих, в схеме симметричного шифрования невозможно гарантировать личность отправителя, поскольку два пользователя владеют одним ключом.

В схеме шифрования с открытым ключом для шифрования послания используются два различных ключа. При помощи одного из них послание зашифровывается, а при помощи второго-расшифровывается. Таким образом, требуемой безопасности можно добиваться, сделав первый ключ общедоступным (открытым), а второй ключ хранить только у получателя (закрытый, личный ключ). В таком случае любой пользователь может зашифровать послание при помощи открытого ключа, но расшифровать послание способен только обладатель личного ключа. При этом нет необходимости заботиться о безопасности передачи открытого ключа, а для того чтобы пользователи могли обмениваться секретными сообщениями, достаточно наличия у них открытых ключей друг друга.

Недостатком асимметричного шифрования является необходимость использования более длинных, чем при симметричном шифровании, ключей для обеспечения эквивалентного уровня безопасности, что сказывается на вычислительных ресурсах, требуемых для организации процесса шифрования.

3.2. Электронная подпись

Если послание, безопасность которого мы хотим обеспечить, должным образом зашифровано, всё равно остаётся возможность модификации исходного сообщения или подмены этого сообщения другим. Одним из путей решения этой проблемы является передача пользователем получателю краткого представления передаваемого сообщения. Подобное краткое представление называют контрольной суммой, или дайджестом сообщения. Контрольные суммы используются при создании резюме фиксированной длины для представления длинных сообщений. Алгоритмы расчёта контрольных сумм разработаны так, чтобы они были по возможности уникальны для каждого сообщения. Таким образом, устраняется возможность подмены одного сообщения другим с сохранением того же самого значения контрольной суммы. Однако при использовании контрольных сумм возникает проблема передачи их получателю. Одним из возможных путей её решения является включение контрольной суммы в так называемую электронную подпись.

При помощи электронной подписи получатель может убедиться в том, что полученное им сообщение послано не сторонним лицом, а имеющим определённые права отправителем. Электронные подписи создаются шифрованием контрольной суммы и дополнительной информации при помощи личного ключа отправителя. Таким образом, кто угодно может расшифровать подпись, используя открытый ключ, но корректно создать подпись может только владелец личного ключа. Для защиты от перехвата и повторного использования подпись включает в себя уникальное число-порядковый номер.

3.3. Аутентификация

Аутентификация является одним из самых важных компонентов организации защиты информации в сети. Прежде чем пользователю будет предоставлено право получить тот или иной ресурс, необходимо убедиться, что он действительно тот, за кого себя выдаёт. При получении запроса на использование ресурса от имени какого-либо пользователя,сервер,предоставляющий данный ресурс, передаёт управление серверу аутентификации. После получения положительного ответа сервера аутентификации пользователю предоставляется запрашиваемый ресурс.

Одной из схем аутентификации является использование стандартных паролей [3]. Пароль — совокупность символов, известных подключенному к сети абоненту, вводится им в начале сеанса взаимодействия с сетью, а иногда и в конце сеанса (в особо ответственных случаях пароль нормального выхода из сети может отличаться от входного). Эта схема является наиболее уязвимой с точки зрения безопасности — пароль может быть перехвачен и использован другим лицом. Чаще всего используются схемы с применением одноразовых паролей. Даже будучи перехваченным, этот пароль будет бесполезен при следующей регистрации, а получить следующий пароль из предыдущего является крайне трудной задачей. Для генерации одноразовых паролей используются как программные, так и аппаратные генераторы, представляющие собой устройства, вставляемые в слот компьютера. Знание секретного слова необходимо пользователю для приведения этого устройства в действие.

Одной из наиболее простых систем, не требующих дополнительных затрат на оборудование, но в то же время обеспечивающих хороший уровень защиты, является S/Key, на примере которой можно продемонстрировать порядок представления одноразовых паролей.

В процессе аутентификации с использованием S/Key участвуют две стороны — клиент и сервер [4]. При регистрации в системе, использующей схему аутентификации S/Key, сервер присылает на клиентскую машину приглашение, содержащее зерно, передаваемое по сети в открытом виде, текущее значение счётчика итераций и запрос на ввод одноразового пароля, который должен соответствовать текущему значению счётчика итерации. Получив ответ, сервер проверяет его и передаёт управление серверу требуемого пользователю сервиса.

4 Защита сетей

4.1. Анализ технологии межсетевого экранирования

При подключении корпоративной сети к открытым сетям, например, к сети Internet, появляются угрозы несанкционированного вторжения в закрытую (внутреннюю) сеть из открытой (внешней), а также угрозы несанкционированного доступа из закрытой сети к ресурсам открытой. Подобный вид угроз характерен также для случая, когда объединяются отдельные сети, ориентированные на обработку конфиденциальной информации разного уровня секретности.

Ряд задач по отражению угроз для внутренних сетей способны решить межсетевые экраны.

Как и для любого средства защиты, нужны определенные компромиссы между удобством работы и безопасностью [5]. Прозрачность — это видимость МЭ как внутренним пользователям, так и внешним, осуществляющим взаимодействие через МЭ, который прозрачен для пользователей, если он не мешает им получить доступ к сети. Обычно МЭ конфигурируются так, чтобы быть прозрачными для внутренних пользователей сети (посылающим пакеты наружу), и, с другой стороны, МЭ конфигурируется так, чтобы быть непрозрачным для внешних пользователей, пытающихся получить доступ к внутренней сети извне. Это обычно обеспечивает высокий уровень безопасности и не мешает внутренним пользователям.

Рисунок 1 — Схема локальной сети

Важным понятием экранирования является зона риска, определяемая как множество систем, которые становятся доступными злоумышленнику после преодоления экрана или какого-либо из его компонентов [5]. Для повышения надежности защиты, экран реализуют как совокупность элементов, так что взлом

одного из них еще не открывает доступ ко всей внутренней сети. Экранирование и с точки зрения сочетания с другими сервисами безопасности, и с точки зрения внутренней организации использует идею многоуровневой защиты, за счет чего внутренняя сеть оказывается в пределах зоны риска только в случае преодоления злоумышленником нескольких, по-разному организованных защитных рубежей. Экранирование может использоваться как сервис безопасности не только в сетевой, но и в любой другой среде, где происходит обмен сообщениями.

4.2. Анализ методов реализации виртуальной частной сети VPN

Реализация OpenVPN позволяет устанавливать соединения между компьютерами, находящимися за NAT-firewall, без необходимости изменения их настроек. Для обеспечения безопасности управляющего канала и потока данных, OpenVPN использует библиотеку OpenSSL. Благодаря этому задействуется весь набор алгоритмов шифрования, доступных в данной библиотеке. Также может использоваться пакетная авторизация HMAC, для обеспечения большей безопасности, и аппаратное ускорение для улучшения производительности шифрования. Эта библиотека использует OpenSSL, а точнее протоколы SSLv3/TLSv1.

OpenVPN является достаточно новой технологией с открытым кодом, которая использует библиотеку OpenSSL и протоколы SSLv3/TLSv1, наряду с множеством других технологий для обеспечения надежного VPN-решения [6]. Одним из его главных преимуществ является то, что OpenVPN очень гибок в настройках. Этот протокол может быть настроен на работу на любом порту, в том числе на 443 TCP-порту, что позволяет маскировать трафик внутри OpenVPN под обычный HTTPS (который использует, например, Gmail) и поэтому его трудно заблокировать. Еще одним преимуществом OpenVPN является то, что используемые для шифрования библиотеки OpenSSL поддерживают множество криптографических алгоритмов (например, AES, Blowfish, 3DES, CAST-128, Camelia и другие). Наиболее распространенные алгоритмы, которые используют VPN-провайдеры — AES и Blowfish. AES является новой технологией, и хотя оба считаются безопасными, тот факт, что он имеет 128-битный размер блока, а не 64-битный как у Blowfish, означает, что он может работать с большими (более 1Гб) файлами лучше. Различия, однако, довольно незначительные. То, как быстро работает OpenVPN, зависит от выбранного алгоритма шифрования, но, как правило, работает быстрее, чем IPsec. OpenVPN стал технологией №1 при использовании VPN, и хотя он изначально не поддерживается операционными системами, этот протокол широко поддерживается через стороннее программное обеспечение [7]. Совсем недавно невозможно было использовать OpenVPN на IOS и Android без джейлбрейка и рута, а сейчас появились сторонние приложения, которые частично решили эту проблему.

Рисунок 2 — Движение пакета по ВПН-тоннелю

(анимация: 5 кадров, 832 килобайта)

OpenVPN является лучшим решением VPN несмотря на необходимость стороннего программного обеспечения во всех операционных системах. Это надежный, быстрый и безопасный протокол, хотя и требует немного больше усилий, чем другие протоколы.

Выводы

С расширением количества информационных систем, локальных и глобальных сетей, а также ростом объема, а следовательно и значимости информации циркулирующей в ней, растет и потребность в обеспечении конфиденциальности, защищенности и доступности данных. С ростом потребностей в обеспечении реализации вышеперечисленных пунктов растет потребность в анализе как информационных угроз, так и технологий по их предотвращению.

Магистерская работа посвящена чрезвычайно актуальной на сегодняшней день задаче. В рамках проведенной работы были выполнены следующие задачи:

- Проведен детальный анализ угроз информационной безопасности сети предприятия, а также технологий по их предотвращению.

- На основании проведенного анализа, выбраны оптимальные решения.

- Разработана модель информационной системы.

- По средствам имплементации данной модели реализованы технологиии по обеспечению информационной безопасности .

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение: декабрь 2016 года. Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

- Столлингс В. Криптография и защита сетей: принципы и практика. 2-е издание. — Издательский дом

Вильямс

, 2001. — 672 с. - Андрончик А. Н., Богданов В. В., Домуховский Н. А., Коллеров А. С., Синадский Н. И., Хорьков Д. А., Щербаков М. Ю. Защита информации в компьютерных сетях. Практический курс: учебное пособие/А. Н. Андрончик, В. В. Богданов, Н. А. Домуховский, А. С. Коллеров, Н. И. Синадский, Д. А. Хорьков, М. Ю. Щербаков под ред. Н. И. Синадского — Екатеринбург: УГТУ-УПИ, 2008 — 248 с.

- Биячуев Т. А. Безопасность корпоративных сетей. Под ред. Л.Г.Осовецкого. СПб: СПб ГУ ИТМО, 2009. — 420 с. ISBN: 5-279-02549-6.

- Безбогов А.А. Методы и средства компьютерной информации: учебное пособие / А. А.Безбогов, А. В.Яковлев, В. Н. Шамкин. — Тамбов : Изд-во Тамб. Гос. Техн. Ун-та, 2006. — 196 с. ISBN 5-8265-0504-4.

- Оглрти Т. Firewalls. Практическое применение межсетевых экранов: ДМК, 2003. — 401 с.

- Шаньгин В. Ф. Комплексная защита информации в корпоративных системах: Учебное пособие. — М.: ИД «Форум»: ИНФРА-М, 2010. — 592 с.

- Зима В., Молдовян А., Молдовян Н. Безопасность глобальных сетевых технологий. Серия "Мастер". СПб.: БХВ-Петербург, 2001 — 320 с.

- Цвики Э., Купер С., Чапмен Б. Создание защиты в Интернете (2 издание). СПб.: Символ-Плюс, 2002. — 928 с.

- Ярочкин В. И. Информационная безопасность — Изд-во

Академический проект

, 2004. — 640 с.