Содержание

- Вступ

- 1 Актуальність теми

- 2 Мета і завдання дослідження, плановані результати

- 3 Класифікація методів і засобів забезпечення безпеки інформаційних систем

- 3.1. Криптографія

- 3.2. Електронний підпис

- 3.3. Аутентифікація

- 4 Захист мереж

- 4.1. Аналіз технології міжмережевого екранування

- 4.2. Аналіз методів реалізації віртуальної приватної мережі VPN

- Виводи

- Список джерел

Введення

Зростання застосування сучасних інформаційних технологій робить можливим поширення різних зловживань, пов'язаних з використанням обчислювальної техніки. З розвитком технологій електронних платежів, електронного документообігу і інших систем, збій локальних мереж може паралізувати роботу цілих корпорацій і банків, що призводить до відчутних матеріальних втрат. Захист даних в комп'ютерних мережах стає однією з найгостріших проблем на сьогодні.

Для зменшення збитку треба грамотно вибирати заходи і засоби забезпечення захисту інформації від крадіжки, умисного руйнування, несанкціонованого доступу, псування, читання і копіювання. Потрібне знання основних законодавчих положень в цій області, економічних, організаційних і інших заходів. Технології комп'ютерних систем і мереж розвиваються дуже швидко і, відповідно, також швидко з'являються нові способи захисту інформації.

1 Актуальність теми

Нині актуальність інформаційного захисту пов'язана із зростанням можливостей обчислювальної техніки. Розвиток глобальної мережі Інтернет і супутніх технологій досягло такого високого рівня, що сьогоднішню діяльність будь-якого підприємства в цілому і кожного користувача окремо, вже неможливо представити без електронної пошти Web-реклами, спілкування в режимі онлайн.

Актуальність теми роботи не викликає ніяких сумнівів, оскільки без знання і кваліфікованого застосування методів і засобів захисту інформації не можна досягти необхідного рівня інформаційній безпеці комп'ютерних систем і мереж.Основною метою роботи є вивчення і аналіз методів і засобів захисту інформації в мережах.

2 Мета і завдання дослідження, плановані результати

Основною метою роботи є вивчення і аналіз методів і засобів захисту інформації в мережах.

Основні завдання дослідження:

- Аналіз потенційних загроз в комп'ютерних мережах при реалізації програмних зловживань.

- Аналіз потенційних загроз в комп'ютерних мережах при реалізації програмних зловживань.

- Вивчення особливостей захисту інформації в окремій корпоративній мережі.

Об'єкт дослідження: інформація, що передається по телекомунікаційних мережах.

Предмет дослідження: інформаційна безпека мереж.

У рамках магістерської роботи планується отримання актуальних наукових результатівпо наступних напрямах:

- Побудова моделі корпоративної інформаційної системи.

- Забезпечення захищеного доступу до інформації, циркулюючої усередині локальної мережі.

- Забезпечення захищеного видаленого доступу до серверів з використанням глобальної мережі.

3 Класифікація методів і засобів забезпечення безпеки інформаційних систем

Моделювання корпоративної мережі підприємства відбувається по засобом програмного засобу Cisco Packet Tracer. У структуру мережі входить: сервер з базою даних, фаервол, автоматизовані робочі місця, до кожного АРМу прикріплена флешка, службовка ключем доступу. У магистрской роботі проведено исследоване технологій налаштування різних фаерволов, налаштування віртуальною приватною мережі і видаленого доступу через неї, а також технологія забезпечення аутентифікації користувачів через флеш накопичувач.

3.1 Криптографія

Для забезпечення секретності застосовується шифрування, або криптографія, що дозволяє трансформувати дані в зашифровану форму, з якої витягнути початкову інформацію можна тільки за наявності ключа [1].

Голландський криптограф Керкхофф (1835–1903) уперше сформулював правило: стійкість шифру, тобто криптосистеми-набору процедур, керованих деякою секретною інформацією невеликого об'єму, має бути забезпечена у тому випадку, коли криптоаналітику супротивника відомий увесь механізм шифрування за винятком секретного ключа-інформації, що управляє процесом криптографічних перетворень.

Існують дві основні схеми шифрування: симетричне шифрування (його також іноді називають традиційним або шифруванням з секретним ключем) і шифрування з відкритим ключем (іноді цей тип шифрування називають асиметричним) [2].

При симетричному шифруванні посилач і одержувач володіють одним і тим же ключем (секретним), за допомогою якого вони можуть зашифровувати і розшифровувати дані. При симетричному шифруванні використовуються ключі невеликої довжини, тому можна швидко шифрувати великі об'єми даних. Симетричне шифрування використовується, наприклад, деякими банками в мережах банкоматів. Проте симетричне шифрування має декілька недоліків. По-перше, дуже складно знайти безпечний механізм, за допомогою якого посилач і одержувач зможуть таємно від інших вибрати ключ. Виникає проблема безпечного поширення секретних ключів. По-друге, для кожного адресата необхідно зберігати окремий секретний ключ. По-третє, в схемі симетричного шифрування неможливо гарантувати особу посилача, оскільки два користувачі володіють одним ключем.

У схемі шифрування з відкритим ключем для шифрування послання використовуються два різні ключі. За допомогою одного з них послання зашифровується, а за допомогою второго-расшифровывается. Таким чином, необхідної безпеки можна домагатися, зробивши перший ключ загальнодоступним (відкритим), а другий ключ зберігати тільки у одержувача (закритий, особистий ключ). У такому разі будь-хто користувач може зашифрувати послання за допомогою відкритого ключа, але розшифрувати послання здатний тільки володар особистого ключа. При цьому немає необхідності піклуватися про безпеку передачі відкритого ключа, а для того, щоб користувачі могли обмінюватися секретними повідомленнями, досить наявності у них відкритих ключів один одного.

Недоліком асиметричного шифрування є необхідність використання довших, ніж при симетричному шифруванні, ключів для забезпечення еквівалентного рівня безпеки, що позначається на обчислювальних ресурсах, потрібних для організації процесу шифрування.

3.2 Електронний підпис

Якщо послання, безпеку якого ми хочемо забезпечити, належним чином зашифроване, все одно залишається можливість модифікації початкового повідомлення або підміни цього повідомлення іншим. Одним з шляхів вирішення цієї проблеми є передача користувачем одержувачеві короткого представлення передаваного повідомлення. Подібне коротке представлення називають контрольною сумою, чи дайджестом повідомлення. Контрольні суми використовуються при створенні резюме фіксованої довжини для представлення довгих повідомлень. Алгоритми розрахунку контрольних сум розроблені так, щоб вони були по можливості унікальні для кожного повідомлення. Таким чином, усувається можливість підміни одного повідомлення іншим зі збереженням того ж самого значення контрольної суми. Проте при використанні контрольних сум виникає проблема передачі їх одержувачеві. Одним з можливих шляхів її рішення є включення контрольної суми в так звану електронний підпис.

За допомогою електронного підпису одержувач може переконатися в тому, що отримане ним повідомлення послане не сторонньою особою, а посилачем, що має певні права. Електронні підписи створюються шифруванням контрольної суми і додаткової інформації за допомогою особистого ключа посилача. Таким чином, хто завгодно може розшифрувати підпис, використовуючи відкритий ключ, але коректно створити підпис може тільки власник особистого ключа. Для захисту від перехоплення і повторного використання підпис включає унікальне число-порядковий номер.

3.3 Аутентифікація

Аутентифікація є одним з найважливіших компонентів організації захисту інформації в мережі. Перш ніж користувачеві буде надано право отримати той або інший ресурс, необхідно переконатися, що він дійсно той, за кого себе видає. При отриманні запиту на використання ресурсу від імені якого-або користувача сервер, що надає цей ресурс, передає управління серверу аутентифікації. Після отримання позитивної відповіді сервера аутентифікації користувачеві надається прошений ресурс.

Однією з схем аутентифікації є використання стандартних паролів [3]. Пароль — сукупність символів, відомих підключеному до мережі абонентові, вводиться ним на початку сеансу взаємодії з мережею, а іноді і у кінці сеансу (у особливо відповідальних випадках пароль нормального виходу з мережі може відрізнятися від вхідного). Ця схема є найуразливішою з точки зору безпеки — пароль може бути перехоплений і використаний іншою особою. Найчастіше використовуються схеми із застосуванням одноразових паролів. Навіть будучи перехопленим, цей пароль буде даремний при наступній реєстрації, а отримати наступний пароль з попереднього є украй важким завданням. Для генерації одноразових паролів використовуються як програмні, так і апаратні генератори, що є пристроями, що вставляються в слот комп'ютера. Знання секретного слова потрібне користувачеві для приведення цього пристрою в дію.

Однією з найбільш простих систем, що не вимагають додаткових витрат на устаткування, але в той же час забезпечують хороший рівень захисту, є S/Key, на прикладі якої можна продемонструвати порядок представлення одноразових паролів.

В процесі аутентифікації з використанням S/Key беруть участь дві сторониторони — клієнт і сервер [4]. При реєстрації в системі, що використовує схему аутентифікації S/Key, сервер присилає на клієнтську машину запрошення, що містить зерно, що передається по мережі у відкритому виді, поточне значення лічильника ітерацій і запит на введення одноразового пароля, який повинен відповідати поточному значенню лічильника ітерації. Отримавши відповідь, сервер перевіряє його і передає управління серверу потрібного користувачеві сервісу.

4 Захист мереж

4.1. Аналіз технології міжмережевого екранування

При підключенні корпоративної мережі до відкритих мереж, наприклад, до мережі Internet, з'являються загрози несанкціонованого вторгнення в закриту (внутрішню) мережу з відкритої (зовнішньою), а також загрози несанкціонованого доступу із закритої мережі до ресурсів відкритої. Подібний вид загроз характерний також для випадку, коли об'єднуються окремі мережі, орієнтовані на обробку конфіденційної інформації різного рівня секретності.

Ряд завдань по відображенню загроз для внутрішніх мереж здатний вирішити міжмережеві екрани.

Як і для будь-якого засобу захисту, потрібні певні компроміси між зручністю роботи і безпекою [5]. Прозорість — це видимість МЭ як внутрішнім користувачам, так і зовнішнім, здійснюючим взаємодію через МЭ, який прозорий для користувачів, якщо він не заважає їм отримати доступ до мережі. Зазвичай МЭ конфігуруються так, щоб бути прозорими для внутрішніх користувачів мережі (що посилає пакети назовні), і, з іншого боку, МЭ конфігурується так, щоб бути непрозорим для зовнішніх користувачів, що намагаються отримати доступ до внутрішньої мережі ззовні. Це зазвичай забезпечує високий рівень безпеки і не заважає внутрішнім користувачам.

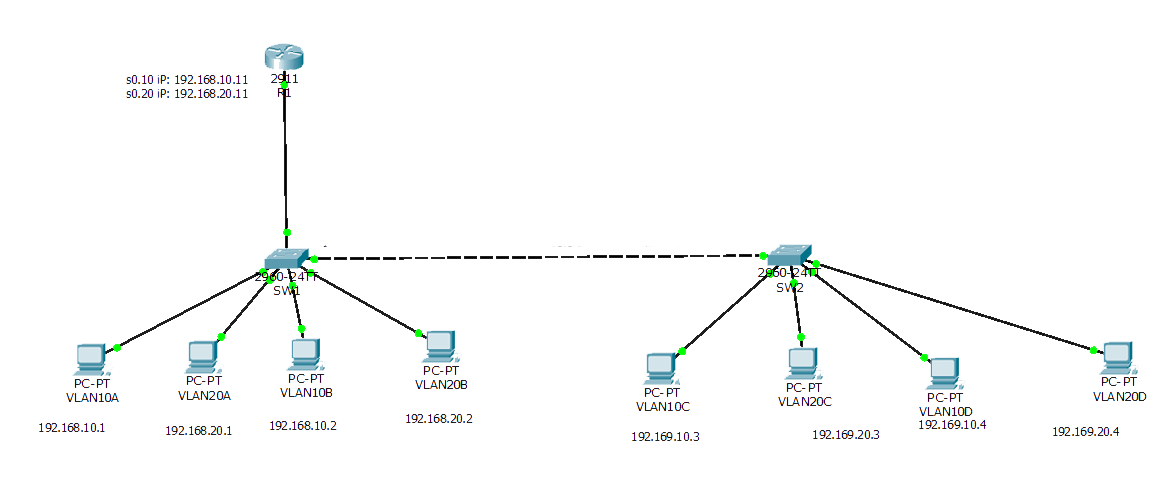

Рисунок 1 — Схема локальної мережі

Важливим поняттям екранування є зона риска, визначувана як безліч систем, які стають доступними зловмисникові після подолання екрану або якого-небудь з його компонентів [5]. Для підвищення надійності захисту, екран реалізують як сукупність елементів, так що " злом" одного з них ще не відкриває доступ до усієї внутрішній мережі. Екранування і з точки зору поєднання з іншими сервісами безпеки, і з точки зору внутрішньої організації використовує ідею багаторівневого захисту, за рахунок чого внутрішня мережа виявляється в межах зони ризику тільки у разі подолання зловмисником декількох, по-різному організованих захисних рубежів. Екранування може використовуватися як сервіс безпеці не лише в мережевій, але і у будь-якому іншому середовищі, де відбувається обмін повідомленнями.

4.2. Аналіз методів реалізації віртуальної приватної мережі VPN

Реалізація OpenVPN дозволяє встановлювати з'єднання між комп'ютерами, що знаходяться за NAT-firewall, без необхідності зміни їх налаштувань. Для забезпечення безпеки каналу, що управляє, і потоку даних, OpenVPN використовує бібліотеку OpenSSL. Завдяки цьому задіюється увесь набір алгоритмів шифрування, доступних в цій бібліотеці. Також може використовуватися пакетна авторизація HMAC, для забезпечення більшої безпеки, і апаратне прискорення для поліпшення продуктивності шифрування. Ця бібліотека використовує OpenSSL, а точніше протоколи SSLv3/TLSv1.

OpenVPN є досить новою технологією з відкритим кодом, яка використовує бібліотеку OpenSSL і протоколи SSLv3/TLSv1, разом з безліччю інших технологій для забезпечення надійного VPN- рішення [6]. Однією з його головних переваг є те, що OpenVPN дуже гнучкий в налаштуваннях. Цей протокол може бути налаштований на роботу на будь-якому порту, у тому числі на 443 TCP-порту, що дозволяє маскувати трафік усередині OpenVPN під звичайний HTTPS (який використовує, наприклад, Gmail) і тому його важко заблокувати. Ще однією перевагою OpenVPN є те, що використовувані для шифрування бібліотеки OpenSSL підтримують безліч криптографічних алгоритмів (наприклад, AES, Blowfish, 3des, CAST - 128, Camelia і інші). Найбільш поширені алгоритми, які використовують VPN-провайдери — AES і Blowfish. AES є новою технологією, і хоча обоє вважаються безпечними, той факт, що він має 128-бітовий розмір блоку, а не 64-бітовий як у Blowfish, означає, що він може працювати з великими (більше 1Гб) файлами краще. Відмінності, проте, досить незначні. Те, як швидко працює OpenVPN, залежить від вибраного алгоритму шифрування, але, як правило, працює швидше, ніж IPsec OpenVPN став технологією №1 при використанні VPN, і хоча він спочатку не підтримується операційними системами, цей протокол широко підтримується через стороннє програмне забезпечення [7]. Зовсім нещодавно неможливо було використати OpenVPN на IOS і Android без джейлбрейка і рута, а зараз з'явилися сторонні застосування, які частково розв'язали цю проблему.

Рисунок 2 — Рух пакету по ВПН-тунелю

(анімація: 5 кадрів, 832 кілобайт)

OpenVPN є кращим рішенням VPN незважаючи на необхідність стороннього програмного забезпечення в усіх операційних системах. Це надійний, швидкий і безпечний протокол, хоча і вимагає трохи більше зусиль, чим інші протоколи.

Висновки

З розширенням кількості інформаційних систем, локальних і глобальних мереж, а також зростанням об'єму, а отже і значущості інформації циркулюючої в ній, росте і потреба у забезпеченні конфіденційності, захищеності і доступності даних. Із зростанням потреб в забезпеченні реалізації вищеперелічених пунктів росте потреба в аналізі як інформаційних загроз, так і технологій по їх відвертанню.

Магістерська робота присвячена надзвичайно актуальній на сьогоднішній день завданню. Задачею забезпечення безпеки инфнормации, циркулюючою в інформаційній системі підприємства. У рамках проведеної роботи були виконані наступні завдання:

- Проведений детальний аналіз загроз інформаційної безпеки мережі підприємства, а також технологій по їх відвертанню.

- На підставі проведеного аналізу, вибрані оптимальні рішення.

- Розроблена модель інформаційної системи.

- По засобах імплементації цієї моделі реалізовані технологиии по забезпеченню інформаційної безпеки.

При написанні цього реферату магістерська робота ще не завершена. Остаточне завершення: грудень 2016 року. Повний текст роботи і матеріали по темі можуть бути отримані у автора або його керівника після вказаної дати.

Список джерел

- Столлингс В. Криптографія і захист мереж : принципи і практика. 2-і издание: Видавничий дім

Вільямс

, 2001 — 672 с. - Андрончик А. Н., Богданов В. В., Домуховский Н. А., Коллеров А. С., Синадский Н. И., Хорьков Д. А., Щербаков М. Ю. Защита информации в компьютерных сетях. Практический курс: учебное пособие / А. Н. Андрончик, В. В. Богданов, Н. А. Домуховский, А. С. Коллеров, Н. И. Синадский, Д. А. Хорьков, М. Ю. Щербаков; под ред. Н. И. Синадского. — Екатеринбург: УГТУ–УПИ, 2008. — 248 с.

- Биячуев Т. А. Безпека корпоративних мереж. /Під ред. Л.Г.Осовецкого — СПб: ГУ ИТМО, 2009. — 420 с. ISBN: 5-279-02549-6.

- Безбогов А. А. Методи і засоби комп'ютерної інформації : навчальний посібник / А. А. Безбогов, А. В.Яковлєв, В. Н. Шамкин.— Тамбов — Вид-во Тамб. Держ. Техн. Ун-ту, — 2006. 96 с. ISBN 5-8265-0504-4

- Оглрти Т. Firewalls. Практичне застосування міжмережевих Екранів: ДМК, 2003. — 401 с.

- Шаньгин В. Ф. Комплексний захист інформації в корпоративних системах: Учбове пособие: ИД

Форум

: Инфра-м, 2010. — 592 с.: мул. - Зима В., Молдовян А., Молдовян Н. Безпека глобальних мережевих технологій. Серія

Мастер

. СПб.: БХВ-Петербург, 2001. — 320 с.: мул. - Цвики Э., Купер С., Чапмен Б. Створення захисту в Інтернеті (2 видання) — СПб.: Символ-плюс, 2002 — 928 с.

- Ярочкин В. И. Інформаційна безопасность: Вид-во

Академічний проект

, 2004. — 640 с.