Реферат по теме выпускной работы

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. Апробация

- 4. Обзор исследований и разработок

- 4.1. Обзор международных источников

- 4.2. Обзор национальных источников

- 4.3. Обзор локальных источников

- 5. Анализ аналогичных систем

- 6. Описание системы графического пароля

- 7. Модель стеганографической системы ЦВЗ

- Выводы

- Список источников

Введение

С развитием информационных технологий и появлением глобальных компьютерных сетей доступ к информации значительно упростился. В связи с этим наряду с проблемами производительности и надежности информационных систем, остро встает проблема угроз нарушения безопасности данных при отсутствии их защиты, а именно проблема защиты информации от несанкционированного доступа.

В информационных системах хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред [1]. Для избегания таких ситуаций, важно защитить данные, от каких-либо угроз технического характера. Для этого необходимо выбрать наиболее эффективный способ защитить информацию с помощью графических парольных систем.

Графические пароли являются наиболее надежным методом в использовании аутентификации пользователя в компьютерных и коммуникационных системах. Они состоят из каких- либо действий, которые пользователь выполняет на изображении. Такие пароли проще запомнить, но они уязвимы к подглядыванию.

1. Актуальность темы

В настоящий момент проблема организации санкционированного доступа к информационным ресурсам становится все более актуальной, в связи с чем постоянно осуществляется поиск новых методов, алгоритмов и протоколов аутентификации как переднего края обороны. Сегодня обязательными процедурами информационных систем являются процедура идентификации – распознание пользователя и аутентификации – проверка подлинности пользователя. В качестве пользователя может выступать как законный пользователь системы, так и злоумышленник. Лицо или процесс, осуществляющие несанкционированный доступ к информации, являются нарушителями правил разграничения доступа.

Для устранения возможности несанкционированного доступа, усиления контроля конфиденциальности информации внедряются различные системы установления подлинности объектов и разграничения доступа. В основу построения подобных систем закладывается принцип допуска и выполнения только таких обращений к информации, в которых присутствуют соответствующие признаки разделения полномочий.

Одним из механизмов обеспечения безопасности информации в информационных системах является механизм контроля доступа, осуществляющий проверку полномочий объектов информационной системы на доступ к ресурсам сети. В основе контроля доступа к данным лежит система разграничения доступа пользователей к защищаемой информации [2].

2. Цель и задачи исследования, планируемые результаты

Цель работы: повышение достоверности идентификации/аутентификации пользователей за счет применения системы графического пароля.

Для достижения поставленной цели планируется решить следующие задачи:

- Проанализировать различные модели повышения стойкости парольных систем.

- Исследовать возможности применения стеганографических методов в парольных системах.

- Разработать модель регулирования санкционированного доступа пользователей с применением графического пароля.

- На основе разработанной модели реализовать алгоритмы и программные модули системы для управления доступом к информации.

- Исследовать возможности применения цифровых водяных знаков в графических парольных системах.

- Разработать модель регулирования санкционированного доступа пользователей с применением графического пароля на основе цифровых водяных знаков.

Таким образом в результате выполнения работы, планируется получить модель разграничения доступа к информации на базе метода графического пароля на основе цифровых водяных знаков (ЦВЗ). Модель позволит усовершенствовать авторизацию пользователей и создать более стойкие системы идентификации/аутентификации пользователей. Использование данной модели позволит пользователю быстрее запоминать пароли и увеличить стойкость систем идентификации/аутентификации к взломам злоумышленниками.

Апробация

Выступления по данной работе проходили на конференциях:

- Программная инженерия: методы и технологии разработки информационно-вычислительных систем (ПИИВС-2016);

- Информатика, управляющие системы, математическое и компьютерное моделирование в рамках III форума

Инновационные перспективы Донбасса (ИУСМКМ – 2017)

.

4. Обзор исследований и разработок

В настоящее время активно ведутся разработки в области систем графических паролей, которые предоставляют новые технологии в идентификации/аутентификации пользователей. Технология основана на выборе пользователем определенных мест в графическом объекте, или выборе определенной последовательности графических объектов, позволит упростить авторизацию пользователя и будет обладать определенными преимущества перед существующими методами идентификации и аутентификации [3].

4.1. Обзор международных источников

В настоящее время активно ведутся разработки в области систем графических паролей, которые предоставляют новые технологии в идентификации/аутентификации пользователей. Хотелось бы выделить некоторых зарубежных экспертов данной тематике: В. Лонкар [4], А. Лошкари [5], С. Виденбек [6], В. Кумар [7] и другие. Технологии рассматриваемые в работах указанных авторов позволяют упростить авторизацию пользователя, и дают определенные преимущества перед существующими методами идентификации и аутентификации [3].

4.2. Обзор национальных источников

В Российской Федерации проблема рассматривается в работах А. В. Шокарева, который посвятил огромное количество статей системам графических паролей, а также цифровым водяным знакам (ЦВЗ) [8-11].

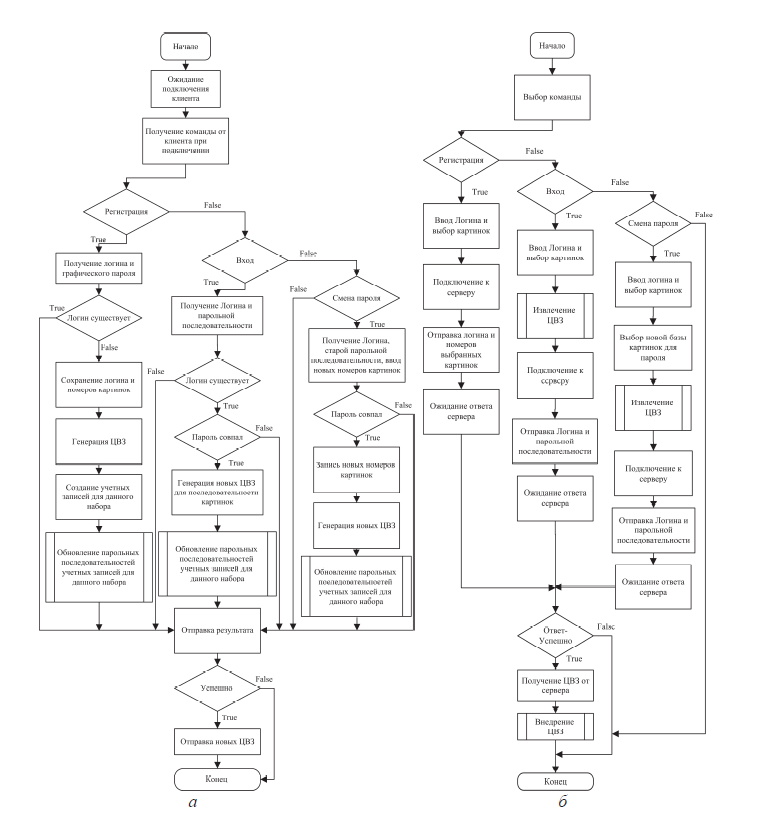

В своих работах А. В. Шокарев предлагает несколько различных систем графического пароля, использующих стеганографические методы, которые повышают безопасность всей системы аутентификации. Первая из таких систем – система графического пароля на основе пиктограмм, вторая – система графического пароля на основе графического файла с множеством деталей [8, 11]. Блок-схемы работы сервера и клиентской части системы графического пароля на основе пиктограмм при авторизации пользователя показаны на рис.1.

Описание алгоритма работы сервера графического пароля на основе пиктограмм:

- При запуске программа находится в режиме ожидания подключения клиента.

- При подключении клиента к серверу сервер ожидает команду от клиента.

- Действия на предъявленную клиентом команду.

Рисунок 1 – Блок-схема алгоритма работы системы графического пароля на основе графического файла со множеством деталей: а) сервер; б) клиент [12]

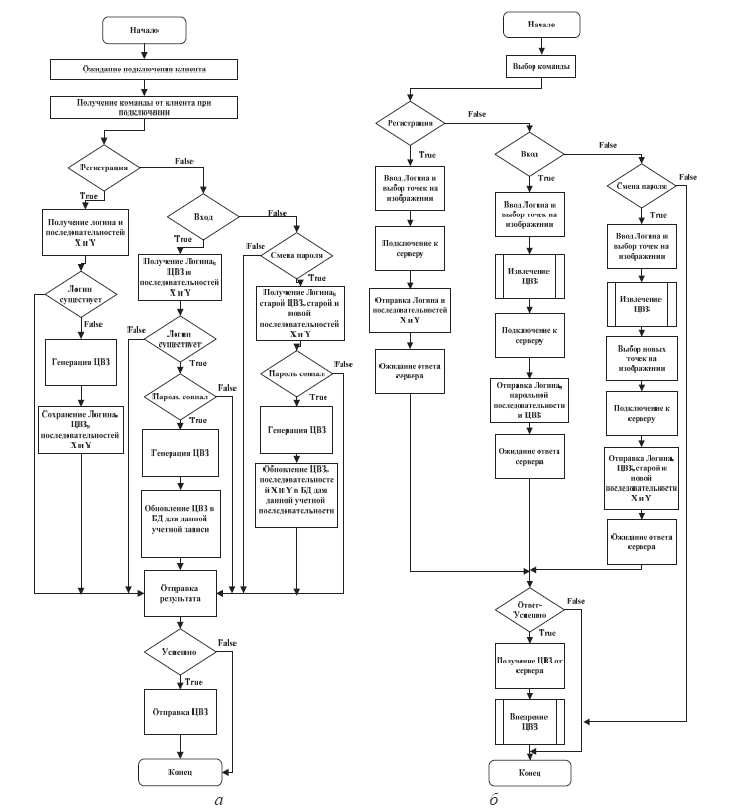

Следующей реализацией системы графического пароля является реализация с применением графического файла с множеством деталей [12]. Обобщенная блок-схема алгоритма работы представлена на рис.2.

Описание алгоритма:

- При запуске программа находится в режиме ожидания подключения клиента.

- При подключении клиента к серверу сервер ожидает команду от клиента.

- Действия на предъявленную клиентом команду[12].

Рисунок 2 – Блок-схема алгоритма работы системы графического пароля на основе пиктограмм: а) сервер; б) клиент [12]

Иной подход в своей работе рассматривают С. Н. Давыдов, М. Я. Клепцов, Л. В. Любимова [13]. На примерах трех динамических графических аутентификаций (метод Пересекающиеся прямые

, метод Количество клеток

и метод Модуль координат

), в статье показано, как, оставаясь удобным для пользователя, графический пароль может быть устойчивым.

4.3. Обзор локальных источников

В Донецком национальном техническом университете вопросами эффективная защиты информации занималась Цымбалова А. А. Она занималась разработкой модели распределения и использования ресурсов, выделяемых на защиту информации и практическое применение этой модели на предприятии для доказательства ее эффективности и целесообразности [14].

5. Анализ аналогичных систем

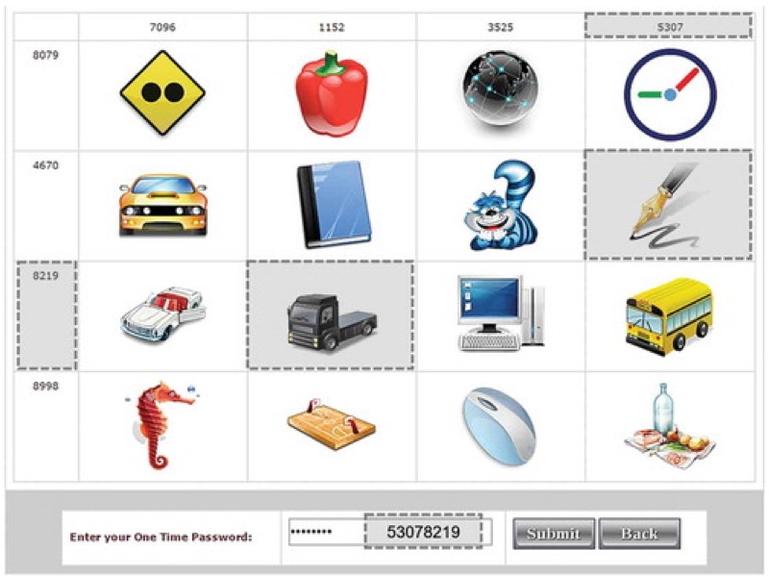

Был проведен анализ существующих на сегодняшний день приложения по графической аутентификации. Наиболее успешными приложением аутентификации на мой взгляд является приложение GOTPass

.

Данное приложение состоит из графического пароля, изображений и одноразового пароля. Учёные утверждают, что такой способ аутентификации гораздо надёжнее и проще стандартного пароля. Во время первоначальной настройки GOTPass потребует от пользователя нарисовать паттерн на поле 4х4, подобный графическому паролю в Android. Далее ему будет предложена пара категорий, в которых насчитывается по 30 изображений, и в каждой из них человеку нужно выбрать только одну картинку. При входе в систему пользователю нужно будет ввести логин и паттерн. После этого на экране появится 16 картинок, из которых 2 являются правильными, а 14 - ложными. Если пользователь выберет картинки, указанные при установке, он получит пароль, который нужно ввести в специальное поле (рис.3).

Рисунок 3 – Приложение GOTPass

На практике этот процесс занимает не больше времени, чем обычный ввод пароля. Разработчики утверждают, что этот метод аутентификации является по-настоящему безопасным. На данном этапе только 23 попытки взлома (3,33%) из 690 были успешными.

6. Описание системы графического пароля

Графический пароль — тип пароля, при котором пользователь сопоставляет некоторый рисунок с заранее выбранными жестами. При использовании такого пароля операционная система, в которую пытаются войти, оценивает введённые графические знаки с заранее заданными, и, таким образом, разрешает либо запрещает доступ к материалам.

Фактически графический пароль состоит из двух компонентов:

- изображения из вашей коллекции рисунков;

- набора линий (жестов), которые вы наносите поверх изображения.

Пользователь сам выбирает картинку, что поможет лучше запомнить пароль, и сам решает, какие ее части являются наиболее интересными. В наборе жестов чаще всего выделяются линии и окружности. При этом дополнительным параметром безопасности является направление движения руки при рисовании. Ведь при рисовании круга или линии на выбранном изображении Windows запоминает, каким образом они были нарисованы. Поэтому тот, кто пытается воспроизвести графический пароль, должен знать не только выбранные части изображения и порядок их выделения, но и направление, а также начальные и конечные точки нарисованных линий и окружностей.

После того как пользователь выбрал изображение, на нем формируется сетка. Самая длинная сторона изображения разбивается на 100 сегментов, затем разбивается короткая сторона и создается сетка, по которой рисуются жесты. Отдельные точки жестов определяются их координатами (х, у) на сетке. Для линии запоминаются начальные и конечные координаты и их порядок, используемый для определения направления рисования линии. Для окружности запоминаются координаты точки центра, радиус и направление. Для касания запоминаются координаты точки касания.

При попытке выполнения регистрации с помощью графического пароля введенные жесты сравниваются с набором жестов, введенных при настройке графического пароля. Рассматривается разница между каждым жестом и принимается решение об успешности проверки подлинности на основе найденного количества ошибок. Если тип жеста неправильный (должен быть круг, а вместо него линия), проверка подлинности не будет пройдена. Если типы жестов, порядок ввода и направления совпадают, проверяется, насколько эти жесты отличаются от введенных ранее, и принимается решение о прохождении проверки подлинности [15].

Есть несколько недостатков в существующих на сегодняшний день системах графических паролей. В большинстве случаев графические системы основываются на том, что в качестве пароля выступают либо координаты щелчков мыши, либо определенный набор символов, присвоенный графическим объектам. Как в первом, так и во втором случае знание реализации системы графического пароля дает возможность подобрать пароль методом перебора. В связи с этим обоснована необходимость использования методов стеганографии в системах графических паролей, что существенно усложняет взлом системы путем подбора и/или перехвата пароля при аутентификации пользователя.

7. Модель стеганографической системы ЦВЗ

Стеганографическая система или стегосистема - совокупность средств и методов, которые используются для формирования скрытого канала передачи информации.

При построении стегосистемы должны учитываться следующие положения:

- противник имеет полное представление о стеганографической системе и деталях ее реализации. Единственной информацией, которая остается неизвестной потенциальному противнику, является ключ, с помощью которого только его держатель может установить факт присутствия и содержание скрытого сообщения;

- если противник каким-то образом узнает о факте существования скрытого сообщения, это не должно позволить ему извлечь подобные сообщения в других данных до тех пор, пока ключ хранится в тайне;

- потенциальный противник должен быть лишен каких-либо технических и иных преимуществ в распознавании или раскрытии содержания тайных сообщений [16].

В настоящий момент компьютерная стеганография включает в себя несколько областей исследования:

- встраивание информации с целью ее скрытой передачи;

- встраивание цифровых водяных знаков (ЦВЗ), в частности для защиты авторских прав на электронную продукцию, такую как видео, аудио и графические файлы в электронном виде;

- встраивание заголовков;

- встраивание идентификационных номеров.

Наибольший интерес вызывают ЦВЗ. Они применяются как для маркирования электронных файлов, так и для встраивания и передачи различной информации по каналам связи.

ЦВЗ также могут быть трех видов:

- хрупкие;

- полухрупкие;

- робастные.

Хрупкие ЦВЗ разрушаются при незначительной модификации заполненного контейнера. Они применяются для аутентификации сигналов. Отличие от средств электронной цифровой подписи заключается в том, что хрупкие ЦВЗ все же допускают некоторую модификацию контента. Это важно для защиты мультимедийной информации, так как законный пользователь может, например, пожелать сжать изображение. Другое отличие заключается в том, что хрупкие ЦВЗ должны не только отразить факт модификации контейнера, но также вид и местоположение этого изменения.

Полухрупкие ЦВЗ устойчивы по отношению к одним воздействиям и неустойчивы по отношению к другим. Полухрупкие ЦВЗ специально проектируются так, чтобы быть неустойчивыми по отношению к определенного рода операциям. Например, они могут позволять выполнять сжатие изображения, но запрещать вырезку из него или вставку в него фрагмента.

Под робастностью понимается устойчивость ЦВЗ к различного рода воздействиям на стегоконтейнер. Робастные ЦВЗ могут быть 3-х типов. Это ЦВЗ, которые могут быть обнаружены всеми желающими, хотя бы одной стороной, либо это могут быть ЦВЗ которые трудно модифицировать или извлечь контента (контейнера).

Таким образом, можно выделить актуальную задачу по применению ЦВЗ, которая состоит в аутентификации пользователя при условии устойчивости к навязыванию ложных сообщений нарушителем и воздействию случайных и преднамеренных ошибок в каналах связи. В ходе поиска решения данной задачи необходимо использование методов контроля подлинности на основе ЦВЗ и применении как одного, так и нескольких видов цифровых водяных знаков.

Модель аутентификации пользователя на основе ЦВЗ системы представлена на рис.4:

Рисунок 4 – Модель аутентификации пользователя на основе ЦВЗ

(анимация: 10 кадров, 7 циклов повторения, 21 килобайт)

Алгоритм аутентификации пользователя на основе ЦВЗ:

- Отправитель создает документ, накладывает цифровой водяной знак, индивидуальный для каждого отправителя, который преобразовывается в кодере к удобному виду для встраивания в заверяемое сообщение.

- В формирователе заверенных сообщений конструкция водяного знака встраивается в документ, используя конфиденциальный ключ.

- В канале связи на заверенное сообщение воздействуют нарушитель, а также случайные и преднамеренные помехи. В результате этого воздействия на приеме в устройство проверки водяных знаков поступает модифицированное сообщение.

По алгоритму обнаружения цифрового водяного знака формируется его оценка. Подлинность документа определяется в соответствии с этой оценкой. При этом возможны решения следующего вида:

- подлинность сообщения подтверждена;

- подлинность сообщения не подтверждена;

- фрагмент скорее всего подлинный;

- фрагмент скорее всего навязан или искажен помехами передачи.

При формировании оценки водяных знаков могут возникнуть ошибки их обнаружения получателем сообщения.

В данной модели под ЦВЗ понимается встраивание определенной информации о пользователе и его пароле к определенному ресурсу. Информация кодируется и встраивается в последовательность графических файлов. Пользователь выбирает определенную последовательность файлов и подтверждает свой выбор. Система из этой последовательности извлекает ЦВЗ, в которых содержаться имя пользователя и пароль, если последовательность верна, то пользователю открывается ресурс, в обратном случае доступ к защищенному ресурсу будет закрыт, до тех пор, пока последовательность будет правильной [17].

Выводы

В результате научно-исследовательской работы были собраны и изучены материалы по вопросам, связанным с темой магистерской работы.

На основе анализа существующих методов идентификации/аутентификации пользователей выявлены недостатки часто используемых систем. Проведенный анализ позволил сделать вывод о том, что использование системы графических паролей с применением стеганографических методов повышает безопасность систем защиты информации и информационной системы в целом. Благодаря использованию ЦВЗ в системах графических паролей атаки на данные системы становятся более сложными в реализации и значительно отличаются от атак на часто используемые символьные системы.

Замечания

На момент написания данного реферата магистерская работа еще не завершена. Предполагаемая дата завершения: май 2018 г. Полный текст работы, а также материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Список источников

- Попков С. М., Назарова К. Е., Мартынова Л. Е., Ковалев С. А., Никишова А. В. Основные виды графических парольных систем и подходов к их реализации // Молодой ученый. – 2016. – №22. – С. 4–8. URL: https://moluch.ru/archive/126/34960/.

- Средства опознания и разграничения доступа к информации – Режим доступа: https://infopedia.su/3x77c9.html.

- Научная библиотека диссертаций и авторефератов disserCat – Режим доступа: http://www.dissercat.com....

- Vanita Lonkar et al. Int. Journal of Engineering Research and Applications // ISSN : 2248-9622, Vol. 4, Issue 11(Version - 5), November 2014, pp. 81–87.

- A. H. Lashkari, F. T., “Graphical User Authentication (GUA),” 2010: Lambert Academic Publisher.

- Wiedenbeck, S., J.-C. Birget, and A. Brodskiy,” Authentication Using Graphical Passwords:Effects of Tolerance and Image Choice, “ in Symposium On Usable Privacy and Security (SOUPS). 2005.

- Kumar, V., et al., Click to Zoom-inside Graphical Authentication , in International Conference on Digital Image Processing. 2009, IEEE.

- Шокарев А. В. Использование цифровых водяных знаков для аутентификации передаваемых сообщений // Вестник СибГАУ «Системная интеграция и безопасность». Красноярск, 2006. – Спец. выпуск. С. 123–127.

- Шокарев А. В. Цифровые водяные знаки. Защита авторских прав // Научное творчество молодежи: Материалы X Всероссийской научно-практической конференции. 4.1. Томск: Изд-во ТГУ, 2006. – С. 98–100.

- Шокарев А. В. Графические пароли с использованием методов стеганографии // Инновационные технологии и экономика в машиностроении: Труды VII Всеросс. научнопракт. конф. с междунар. участием. – Томск: Издво Томского политехнического университета, 2009. – С. 293–299.

- Шокарев А. В., Шелупанов А. А. Использование компьютерной стеганографии для аутентификации пользователей // Научная сессия ТУСУР – 2006: Материалы докладов Всеросс. научнотехн. конф. студентов, аспирантов.

- Шокарев А. В. Применение стенографических методов для защиты авторских прав на графические изображения // Прогрессивные технологии и экономика в машиностроении: Труды Всероссийской научно-практической конференции. – Томск: Томский политехнический университет, 2003. – С. 241–242.

- Давыдов С. Н., Клепцов М. Я., Любимова Л. В. Процесс аутентификации с применением графических паролей // Открытое образование. 2015. – C. 33–37.

- Цымбалова А. А. Разработка модели использования и распределение ресурсов, выделяемых на защиту информации – Режим доступа: http://masters.donntu.ru/2011/fknt/tsymbalova/diss/index.htm.

- Безопасность планшета. Аутентификация на планшете – Режим доступа: http://planshet-info.ru/index.php....

- Грибунин, В. Г., Оков И. Н., Туринцев И.В. Цифровая стеганография // - М.: Солон-Пресс, 2002.

- Ефремченко И. А., Губенко Н. Е. Особенности модели аутентификации на основе ЦВЗ для разработки систем графического пароля // Информатика, управляющие системы, математическое и компьютерное моделирование в рамках III форума «Инновационные перспективы Донбасса» (ИУСМКМ – 2017): VIII Международная научно-техническая конференция, 25 мая 2017, г. Донецк: / Донец. национал. техн. ун-т; редкол. Ю.К. Орлов и др. – Донецк: ДонНТУ, 2017. – с. 163–166.