Актуальність і мотивація теми роботи

Сьогодні, у період жорсткої конкуренції та глобалізації, питання політики безпеки вже

не викликає сумніву - вкладення грошей для забезпечення безперебійного функціонування інформаційної системи повністю виправдано

і не викликає сумніву.

У зв'язку з постійною появою загроз і вразливостей, що у більшості випадків навмисно створено для різних систем, проблеми інформаційної безпеки (ІБ) не можна вирішити за один раз.

Захист інформації - це процес, що вимагає постійної уваги як з боку фахівців з інформаційної безпеки,

так і з боку керівництва підприємства.

Розробка моделі оцінки втрат — актуальне завдання. Модель

з'єднує воєдино мету керівництва по збільшенню прибутку підприємства із завданням відділу ІБ, щодо зменшення втрат, що пов'язані з проблемами

захисту головних властивостей інформації (доступності, цілісності, конфіденційності).

Багато хто схильний думати, що основна проблема полягає в тому, що спеціалісти з ІБ

і керівники розмовляють на різних мовах - технічнiй і фінансовiй. Але й спеціалістам з ІБ часто важко оцінити, на що витратити гроші і скільки їх

потрібно для забезпечення більшої захищеності системи компанії, щоб ці витрати не виявилися марними або надмірними.

Якщо спеціаліст з ІБ чітко уявляє, скільки компанія може втратити грошей у разі реалізації загроз,

які місця в системі найбільш уразливі, які заходи можна вжити для підвищення рівня захищеності і при цьому не витратити зайвих грошей,

і все це підтверджено документально, то рішення задачі — переконати керівництво звернути увагу і виділити кошти на забезпечення

ІБ — стає значно реальнішим [1].

Цілі і завдання

Магістерська робота присвячена проблемі інформаційної безпеки та її ключовим поняттям виступає “інформація”, а саме — цінність цієї інформації з фінансової точки зору.

Метою роботи є аналіз існуючих методів та створення моделі для оцінки втрат.

Головним завданням даної роботи є оцінка фінансових втрат від реалізованих загроз на підприємстві (незважаючи на те, що підприємство ще не вибрано, можна сказати, що модель є універсальною, тому що інформаційні системи мають переважно однакове функціонування в різних галузях бізнесу). Завдання вирішується за допомогою побудови програмного продукту, в якому виробляються обчислення математичних розрахунків і аналіз отриманих результатів.

Наукова новизна

Наукова новизна магістерської роботи полягає в систематизації існуючих

наукових методів розрахунку втрат і виборі метода математичної моделі,

що буде покладено в основу розробки алгоритмів та програми для використання даної моделі.

Плановані практичні результати

Результатом роботи є виявлення вразливостей в інформаційній системі і створення програмного продукту

для розрахунку втрат на обраному підприємстві, що включає:

– побудову моделі оцінки втрат;

– аналіз реалізованих загроз;

– збір даних щодо простоїв, часу усунення неполадок, кількості збоїв, зарплатах

співробітників та інших факторів, що впливають на формування втрат;

– створення звіту щодо фінансових втрат на основі запропонованої моделі.

Огляд існуючих методів

Існує декілька методик оцінки втрат, які є складовими частинами загальної системи захисту інформації;

деякі з них приділяють увагу ймовірним втратам, інші — реальним.

Одна з простих методик для оцінки цінності втрат полягає у

використанні якісного ранжирування на високі, середні і низькі втрати [2].

“Total Cost of Ownership” (ТСО) — методика, яка спирається на

кількісну оцінку ризиків збитку для інформаційних ресурсів та оцінку зменшення цих ризиків.

Базовими поняттями методу є: оціночна величина одноразових втрат, кількість порушень ІБ за рік і оціночна величина середньорічних втрат [3, 4].

“Cost Benefit Analysis” (CBA) — методика спирається на аналіз оцінки вигод та втрат для вибору оптимального варіанту дії [5].

Семантична модель загроз — методика, в якій будується семантична ієрархічна мережа на

підставі певних зв'язків між ресурсами, обчислюється потенційний і реальний збиток від реалізованих загроз заданих ресурсів [6].

Аналітичний метод оцінки загроз та збитків полягає в тому,

що для розрахунку втрат слід мати не лише статистику порушень, а й фінансові показники від кожного порушення.

У результаті оцінки з'являється складність, що пов'язана з труднощами об'єктивної оцінки доцільності заходів із захисту інформації.

Методики експертного оцінювання величини втрат повинні обгрунтовуватися на приблизної оцінцi збитків.

Головною характеристикою методики розрахунку є суб'єктивний коефіцієнт важливості інформації [2].

Модель оцінки втрат для погроз доступності, цілісності і конфіденційності інформації, що запропонована Грездовим Г.Г., є частиною моделі

загальної системи захисту інформації та обчислює втрати, як з боку недоотриманого доходу, так і втрати від простоїв та відновлення працездатності в

атакованих вузлах системи.

Поняття “загрози” і “вразливості” в інформаційних системах

Одним з ключових моментів складання моделі втрат є причини, які ці втрати припускають.

Причинами втрат є зовнішні загрози та вразливості самої системи. Модель реалізації загрози проходить шляхом представленому на схемі 1 [7].

Рис. 1 — Модель реалізації загрози

Загроза безпеки в інформаційних системах (ІС) – це потенційно можлива подія, процес або явище,

які можуть призвести до знищення, втрати цілісності, конфіденційності або доступності

інформації, тобто завдати шкоди (матеріальної, моральної або іншої) системі.

Уразливість комп'ютерної системи (мережі) — це будь-яка її характеристика, використання якої порушником може привести до реалізації погрози, тобто до порушень політики безпеки [7].

Цінна інформація та її захист

Захищеність інформації в ІС — це стан інформації, що обробляється в ІС, в якому забезпечується збереження (у необхідному встановленими правилами обсязі) таких її властивостей, як конфіденційність, цілісність і доступність.

Оцінка цінностей включає до себе обчислення вартості ресурсів ІС, класифікацію інформації

за ступенем її важливості для підприємства і створення заходів для збереження захищеності інформації [10].

Одним з методів оцінки цінностей є визначення наслідків після їх втрати або модифікації.

В основі оцінки втрат лежить поняття “втраченого доходу”, який має компанія при несанкціонованому доступі, зміні, руйнування або втрати інформаційних і технічних ресурсів ІС

У даній роботі за математичну основу розрахунку оцінок втрат для погроз доступності, цілісності і конфіденційності

покладено підхід, що запропонував Грездов Г. Г. [11].

Вибір методики грунтувався на наступних перевагах даної моделі:

— методика ще не проходила апробації на підприємстві;

— всі математичні дані, які використовуються у формулах не є конфіденційними;

— можливість розрахунку не потенційних, а реальних втрат.

Реальні показники фінансових втрат доцільно обчислювати для того,

щоб порівняти ці показники з прибутком, з метою визначення необхідного виділення коштів на додатковий

захист інформаційних систем.

Підхід до оцінки втрат від погроз доступності

Загроза доступності — це обмеженість доступу до ресурсу або повна його відсутність, яка може

відбутися як у випадку навмисної, так і випадкової дії.

Якщо доступ до ресурсу є, але при цьому відбувається з витратою великого проміжку часу, кажуть що ресурс вичерпаний.

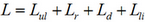

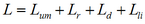

Формула для розрахунку втрат від загроз доступності:

(1)

(1)де Lul — втрати від несвоєчасного надання послуг з доступу до інформації;

Lr – втрати, що пов'язані з відновленням працездатності;

Ld – втрати, пов'язані з простоєм вузла системи; Lli – втрати,що пов'язані з втратою доходу [11].

Втрати від несвоєчасного надання послуг з доступу можуть бути зафіксовані у договорі з експлуатації та являють собою неустойку та відшкодування збитків.

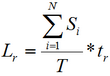

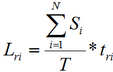

Втрати, пов'язані з відновленням працездатності розраховуються:

(2)

(2)де Si — зарплата в місяць співробітника, що відновлює працездатність атакованого вузла системи;

N — кількість співробітників, що відновлюють працездатність атакованого вузла системи;

tr — час відновлення працездатності;

Т — кількість робочих годин вузла системи на місяць [11].

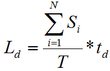

Втрати, що пов'язані з простоєм атакованого вузла:

(3)

(3)де Si — зарплата в місяць співробітника атакованого вузла системи;

N — кількість співробітників на атакованому вузлі системи;

td — час простою вузла системи; Т — кількість робочих годин вузла системи на місяць [9].

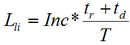

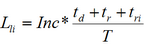

Втрати, що пов'язані з втратою доходу визначаються за формулою:

(4)

(4)де Inc – річний дохід від використання атакованого вузла системи;

tr — час відновлення атакованого вузла;

td — час простою атакованого вузла системи;

Т — період роботи системи протягом року [11].

До категорії найбільш небезпечних загроз варто віднести ненавмисні помилки персоналу, які мають необмежений доступ до інформаційної системи.

Підхід до оцінки втрат від погроз цілісності

Поняття “цілісність”говорить, що дані повні і незмінні. Дані можуть бути схильні до змін навмисно і ненавмисно.

Ненавмисна зміна включає в себе збої,

відмови системи, помилки введення та інші. Навмисна – несанкціонований доступ, який відбувається внаслідок

навмисної зміни інформації з метою отримання вигоди, може бути реалізовано як сторонніми, так і уповноваженими особами.

Для загроз цілісності втрати можуть бути підраховані за формулою:

(5)

(5)де Lum — втрати від несанкціонованої модифікації інформації, розмір втрат буде залежати від значущості інформації, цілісність якої порушена;

Lr — втрати, пов'язані з відновленням працездатності; Ld — втрати, пов'язані з простоєм вузла системи;

Lli — втрати, що пов'язані з втратою доходу [11].

Сума втрат, що пов'язана з відновленням працездатності, розраховується за наступною формулою:

(6)

(6)де Lri — втрати, що пов'язані з відновленням інформації;

Lrc - втрати, що пов'язані із заміною пошкоджених компонентiв, є фіксованими матеріальними витратами [11].

Втрати, що пов'язані з відновленням інформації, можуть бути розраховані наступним чином:

(7)

(7)де Si — зарплата в місяць співробітника атакованого вузла системи;

N — кількість співробітників на атакованому вузлі системи;

tri — час, необхідний для відновлення інформації на атакованому вузлі системи;

Т — кількість робочих годин вузла системи за місяць [11].

Втрати, пов'язані з простоєм атакованого вузла системи розраховуються за формулою 2.

Втрати, пов'язані з втратою можливого доходу, визначаються за формулою:

(8)

(8)де Inc,

td,

tr, Т - аналогічні формулі 4.

tri — час відновлення інформації на атакованому вузлі системи [11].

Підхід до оцінки втрат від погроз конфіденційності

Конфіденційність інформації - це необхідність запобігання витоку (розголошення) будь-якої інформації.

При цьому при розголошенні інформації, її власник матиме втрати, які можуть бути пов'язані з фінансовою стороною питання, втратою репутації, конкурентоспроможності.

Тому конфіденційна інформація повинна бути у використанні лише обмеженого числа осіб, для інших вона залишається таємницею [12].

Головною задачею при оцінці втрат для конфіденційності інформації є саме присвоєння інформації статусу “конфіденційної”.

Тому для розрахунку втрат найбільш зручним є метод експертних оцінок. Суть методу полягає в тому, що група фахівців у цій галузі аналізують втрати, виходячи із значущості самої інформації.

Втрати, які порушують кілька властивостей інформації, можуть бути відмінними саме від властивостей, які були піддані загрозу, математично подання формул представлено на анімаційному рисунку 2.

Рис. 2 — Оцінка втрат, що порушують кілька властивостей інформації

(анімація: обсяг — 30,3 КБ; розмір — 450x450; кількість кадрів — 5; безмежна кількість циклів повторення; затримка між кадрами — 1,2 мс)

Висновки та перелік основних результатів і перспектив дослідження

Модель розрахунку втрат будується на наведених вище формулах, але для кожного окремо взятого

підприємства формули можуть бути вдосконалені, зважаючи на специфіку конкретного напряму бізнесу.

Модель оцінки втрат допомагає обчислити реальні витрати на оновлення та придбання нового програмного забезпечення

(ПЗ), що дає можливість уникнути більшість загроз, які можуть бути характерні для сьогоднішнього ПЗ системи.

Додатково слід врахувати, що модель оцінки втрат показує, які втрати компанія може понести, у який термін,

щоб не розоритися повністю і не випасти зі свого сегменту ринку. Тобто, підвести розрахунок, що показує максимально можливі втрати, після яких

компанія може продовжувати роботу, де втрати, які є критичними і слід йти на крайні заходи, щоб не увійти до додаткових збитків.

Аналіз отриманих результатів

Як показує аналіз, для оптимізації витрат на захист, мінімізацію фінансування і отримання найкращого результату доцільно розробити модель оцінки втрат.

Передбачається вдосконалення моделі з використанням страхування інформаційних ризиків підприємства.

Підсумкові втрати (L*) розраховуються:

(9)

(9)де L — сумарні втрати через порушення кількох категорій інформації;

Ins — сумарний прибуток від страхування ризиків, що розраховується за формулою:

(10)

(10)де Insf — дохід від страхування засобів захисту інформації;

Insob — дохід від страхування об'єктів захисту інформації; Insbil — дохід від страхування споруд і будівель, де можуть знаходитися об'єкти захисту;

Instran — дохід від страхування засобів передачі інформації [13].

До переваг використання даної моделі слід віднести наступні:

• простота розрахунку, всі показники, що використані у формулах, є відкритими даними;

• наочність, тобто конкретні показники втрат дають можливість реальної оцінки поняття “втрачений прибуток”;

• легке навчання користувачів методикою роботи з моделлю;

• можливість використання на будь-якому, навіть невеликому підприємстві;

• моніторинг системи захисту від змін життєво важливої інформації та створення плану максимально швидкого її відновлення.

До недоліків моделі слід віднести наступні:

• відсутність можливості прогнозування нових потенційних загроз;

• відсутність обліку можливої інфляції;

• суб'єктивність оцінки значимості конфіденційної інформації.

Перспективи дослідження

У ході виконання роботи було створено покроковий процес розробки моделі оцінки втрат для підприємства, що зображено на рисунку 3, з врахуванням стандарту ISO/IEC 17799 [14, 15].

Рис. 4 — Етапи реалізації роботи

Список літератури

1. IT-портал Ixbt. [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: http://www.ixbt.com/cm/informationsystem-risks012004.shtml – Современные методы и средства анализа и контроля рисков информационных систем компаний. И. Медведовский.

2. Домарев, В. В. Защита информации и безопасность компьютерных систем, К.: Издательство “ДиаСофт”, 1999. – 480с.

3. TRN.com.ua: Тренинговый портал Украины. [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: http://www.trn.com.ua/articles/2081/ – Экономика информационной безопасности. С. В. Карпенко.

4. Low Cost Online Data Recovery Service [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: Information Risk Management – Information Risk Management.

5. Michael E. Whitman, Herbert J. Mattord, Herbert J. Mattord. Management of Information Security. First edition ISBN-10: 0619216271 ISBN-13: 9780619216276. 272 pages, 2006.

6. ProGrammer: Сайт о программировании, математике и моделировании. [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: http://progrm.ru/?p=300 – Семантическая модель угроз.

7. IT-портал CITForum. [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: http://citforum.ru/security/articles/threats/ – Как определить источники угроз? С. Вихорев, Р. Кобцев. Открытые системы No.7-8/2002.

8. DLtens. [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: http://www.dltens.ru/audit-it-infrastructury.html – Аудит IT-инфраструктуры предприятия: цели, задачи, реализация. Р. И. Мамонтов.

9. Компьютерная документация от А до Я. [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: http://www.compdoc.ru/secur/xacer/netcrit/ – Аудит IT-инфраструктуры предприятия: цели, задачи, реализация. А. В. Лукацкий.

10. Тимошенко, А. А. Защита информации в специализированных информационно-телекоммуникационных системах – Текст лекции, Киев, 2010.

11. Грездов, Г. Г. Способ решения задачи формирования комплексной системы защиты информации для автоматизированных систем 1 и 2 класса [Текст] / Г. Г. Грездов // (Препринт/ НАН Украины. Отделение гибридных управляющих систем в энергетике ИПМЭ им. Г. П. Пухова НАН Украины; № 01/2005 ) – Киев : ЧП Нестреровой, 2005. – С. 66.

12. Защита информации и Информационная безопасность [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: www/ URL: http://www.zashita-informacii.ru/ – Угроза доступности. Угроза конфиденциальности.

13. «Амулет» [Electronic resourse] / Інтернет-ресурс. - Режим доступу до статті: http://www.amulet-group.ru/page.htm?id=30 – Страхование информационных рисков как метод защиты информации. Д. Дьяконов.

14. Information Security Management [Electronic resourse] /Інтернет-ресурс. - Режим доступу до статті: http://www.netbotz.com/library/ISO_17799.pdf – Information Security Management: Understanding ISO 17799. Tom Carlson.

15. Privacy / Data Protection Project [Electronic resourse] /Інтернет-ресурс. - Режим доступу до статті: http://privacy.med.miami.edu/glossary/xd_iso_27002_index.htm – ISO Code of Practice for Information Security Management (ISO 17799, 27002).

Зауваження

При написанні даного автореферату кваліфікаційна робота магістра ще не завершена. Дата остаточного завершення роботи: грудень 2011 р. Повний текст роботи та матеріали за темою роботи можуть бути отримані у автора або його наукового керівника після зазначеної дати.