Реферат по теме магистерской работы

Актуальность

В век бурного развития информационных технологий предприятия всех типов и форм собственности становятся зависимыми от информационных систем. Прорыв в данной технической отрасли побуждает развиваться не только методы защиты информации, но и методы негативного воздействия на нее. Подобный высокий темп роста научного знания и разнообразие возможностей его применения делает предприятия уязвимыми к угрозам различного характера. Это происходит вследствие того, что на сегодняшний момент существующие политики информационной безопасности предприятий имеют много недостатков и неточностей. Например, не поддерживается комплексное обеспечение информационной безопасности на всех уровнях функционирования предприятия, включающих в себя работу с данными, и не охватывается весь жизненный цикл информации [1].

Следует различать нарушение режима информационной безопасности персонального компьютера от такой же проблемы корпоративной сети. Во втором случае под угрозой оказываются большие массивы электронных данных компании. Немаловажно отметить, что нарушение режима безопасности предприятия вредит имиджу компании, так как в большинстве случаев страдают данные клиентов. Недостатки и уязвимости информационной системы могут привести к хищению средств с банковских счетов предприятия и клиентов, искажению и уничтожению стратегической информации, а также допустить диверсию.

Следовательно, обеспечение необходимого уровня информационной безопасности является серьезной проблемой. Это стимулирует развитие различных методологий в данной области, что делает данный вопрос актуальным. Возникает потребность разрабатывать и усовершенствовать корпоративную политику информационной безопасности, в рамках которой предполагается возможность использования распределенной модели использования ресурсов по уровням и группам секретности.

Цели и задачи исследования

Основной целью данной магистерской работы является разработка универсальной политики информационной безопасности предприятия на основе анализа рисков для используемых ресурсов. Задачи магистерской работы заключаются в следующем:

- обоснование необходимости управления рисками;

- проведение анализа методов оценивания рисков для формирования политики информационной безопасности малых предприятий;

- определение роли риск–менеджмента и аудита в информационной безопасности предприятия;

- анализ и усовершенствование распределенной модели использования ресурсов;

- формирование оптимальной политики информационной безопасности предприятия.

Научная новизна

Предполагаемая научная новизна данной магистерской работы заключается в усовершенствовании распределенной модели использования информационных ресурсов предприятия в связи с постоянным изменением текущей ситуации в среде компьютерных и информационных технологий, что обеспечит более безопасное функционирование компании; а также в разработке универсального подхода к информационной безопасности предприятия, что упростит выбор тех или иных методов обеспечения целостности и сохранности информации для конкретных целей и условий.

Апробация

Апробация данной работы и публикация ее стадий и результатов происходила на следующих конференциях и семинарах:

- Всеукраїнська науково–практична конференція студентів та магістрантів «Сучаснi iнформацiйнi технології та програмне забезпечення комп'ютерних систем», 27–29 березня 2013 року, м. Кіровоград;

- IV мiжнародна науково–технiчна конференцiя студентiв, аспiрантiв та молодих вчених «Інформаційні управляючі системи та комп’ютерний моніторинг» (ІУС КМ – 2013). 24–25 квiтня 2013 року, м. Донецьк, ДонНТУ;

- III Всеукраїнська школа–семінар молодих вчених і студентів «Сучасні комп’ютерні інформаційні технології» ACIT'2013. 17–18 травня 2013 року, м. Тернопiль, ТНЕУ;

- Международная научно–практическая конференция «Риски и безопасность в интенсивно меняющемся мире». 10–11 мая 2013 года, г. Прага, Российско–Армянский (Славянский) государственный университет, Academia Rerum Civilium – Высшая школа политических и общественных наук.

Обзор исследований и разработок по теме

В ДонНТУ

В Донецком национальном техническом университете проблемами, связанными с обеспечением оптимальной защиты информации и анализом рисков, занимались нижеперечисленные магистры:

Борисов Н.Е. Изучал проблемы в области использования пластиковых карточек, разработал систему анализа рисков с использованием современных методов и технологий с целью повышения безопасности платежных систем и минимизации их рисков [2].

Цикра Р.С. Систематизировал помехи в передаче информации. На базе данной систематизации построил интегральную модель ошибок и исследовал турбо кодирование как метод обеспечения достоверности передачи информации [3].

Носко Ю.В. Выполнила построение математической модели надежной и защищенной корпоративной сети на примере сети ОАО «АЗОЦМ». Свойства данной модели изменяются в зависимости от требований заказчика и от сферы использование сети [4].

Химка С.С. Занималась разработкой моделей и методов для создания системы информационной безопасности корпоративной сети предприятия с учетом различных критериев [5].

Селина Н.В. Исследовала эффективность защищенности корпоративных систем средствами и методами визуального моделирования [6].

Никуленко Е.Д. Разрабатывала модели для оценки потерь, связанных с реализацией угроз и уязвимостей для информационных систем [7].

Цымбалова А.А. Разрабатывала модели использования и распределение ресурсов, выделяемых на защиту информации [8].

В Украине

В Украине тематика информационной безопасности в последние годы только начинает набирать обороты.

Известным и по праву заслуженным исследователем данного вопроса можно назвать к.т.н. Домарева В.В. [9].

Грездов Г.Г. занимается формированием экономически эффективной комплексной системой защиты информации. Разрабатывает способы решения задач формирования комплексной систем защиты информации в автоматизированных системах, оценки остаточного риска, выбора средств защиты информации.

Вопросами защиты информации на государственном уровне занимается Государственная служба специальной связи и защиты информации Украины [10]. Данная государственная структура занимается стандартизацией и сертификацией в области информационной безопасности.

В мире

В России подобными вопросами занимается Петренко С.А. и Симонов С.В. В поле их деятельности входит построение экономически обоснованных систем обеспечения информационной безопасности, разработка методик и технологий управления информационными рисками, обоснование инвестиций в безопасность, оценка затрат на защиту информации.

В Болгарии исследованиями в области информационной безопасности в сети Интернет занимаются Н.Стоянов, В. Целков [11].

Компанией, занимающей лидирующие позиции в области аудита информационной безопасности, является международная корпорация Ernst & Young [12]. Доклады данной организации отражают текущую обстановку в мире информационной безопасности и аудита.

Международная компания ISACA (Information Systems Audit and Control Association) – ассоциация профессионалов в области управления информационных технологий [13]. Основные направления ассоциации заключаются в аудите, безопасности и управлении информационных технологий. Одним из ответвлений деятельности компании является сертификация в области информационной безопасности.

Модель распределенного использования ресурсов для защиты информации

Информационная безопасность (ИБ) – защита информации и поддержка информационной инфраструктуры от случайного и преднамеренного воздействия природного или искусственного характера, влияющего на владельцев и пользователей информации, инфраструктуру в целом.

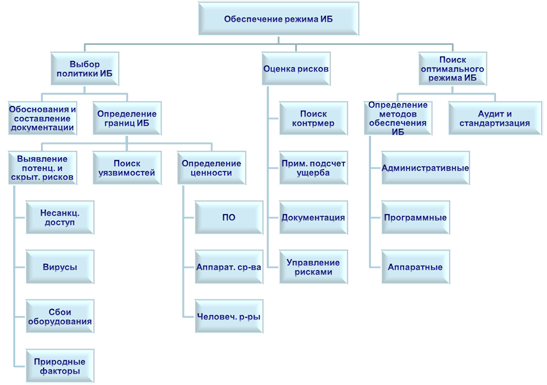

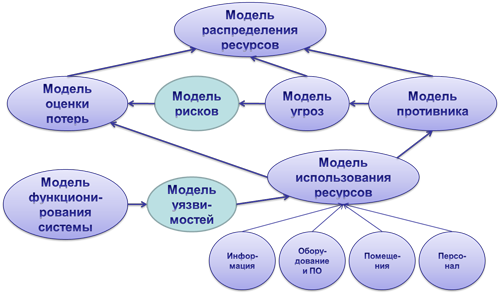

Процесс защиты информации представляет собой взаимодействие угроз информации и информационной безопасности, препятствующей их взаимодействию. Защита информации происходит поэтапно и в заведомо определенном порядке. Каждый из этапов может быть представлен собственной моделью (рис. 1):

Все этапы объединяются в целостную модель распределения ресурсов для защиты информации. Она основана на возможностях врага и защищающейся стороны, на базе модели угроз и модели оценки потерь. Это происходит потому, что стоимость защиты не должна превышать ущерб нарушения безопасности [14].

Анализ и оценка рисков. Риск–менеджмент

В настоящее время существует мировая практика обеспечения режима информационной безопасности. По мнению Петренко С.А. [15], независимо от размера предприятия и специфики усилий, направленных на обеспечение режима ИБ, обычно в него входят этапы, представленные на рисунке 2:

Минимальное количество требований для информационной безопасности соответствует основному уровню обеспечения ИБ. Такие требования обычно применяются для стандартных проектов.

Если базовых требований недостаточно, можно и нужно применять дополнительные, более высокие требования. Для этого, помимо учета стандартного списка угроз, обязательно следует определить стоимость ресурса, посчитать возможность возникновения угрозы, проанализировать уязвимость ресурса и посчитать потенциальный ущерб.

По результатам вышесказанного, в таблице 1 проведен анализ режимов информационной безопасности.

Таблица 1 – Сравнительный анализ режимов ИБ

| Критерии | Базовый уровень безопасности | Уровень безопасности с повышенными требованиями |

| Предъявляемые требования | Минимальные | Тщательная проверка информационного ресурса на целостность, доступность, конфиденциальность |

| Выбор методики защиты | Стандартные способы защиты корректируются под данную информационную систему | Выбор средств защиты, подходящих конкретно к данной системе. Нестандартные решения для максимальной безопасности |

| Решающий фактор для выбора режима ИБ | Стоимость | Эффективность |

Набор минимальных требований к режиму информационной безопасности, перечисленных в стандартах ISO 17799 (международный стандарт), BSI (Германия), NIST 800–30 (США), составляет основу информационной безопасности. Этого набора достаточно для целого ряда стандартных проектов малого бизнеса. В его рамках можно использовать особые стандарты и спецификации, которые имеют минимальный перечень наиболее вероятных угроз, таких как вирусы, несанкционированный доступ, и другие.

Для выполнения более специфических требований к безопасности необходимо разрабатывать индивидуальный, повышенный режим безопасности [19]. Этот режим предусматривает стратегии работы с рисками разных классов, в которых реализуются следующие подходы:

- снижение рисков: многие риски могут быть снижены за счет использования простых и дешевых контрмер;

- неприятие риска: некоторые классы риска можно избежать с помощью выведения веб–сервера организации за пределы локальной сети;

- изменение характера риска: если невозможно уклониться от риска или уменьшить его, то лучше застраховать уязвимый объект;

- принятие риска: специалист должен знать остаточную ценность риска из–за невозможности сведения его к малой величине.

В результате, принимая во внимание все вышеперечисленные моменты, возможно создать достаточно эффективную систему риск–менеджмента для предприятия.

Статистическое обоснование необходимости использования риск–менеджмента

Сегодня, среди приоритетов малых предприятий, риск–менеджмент находится в самом конце их списка. Опрос, проводившийся на Американском бизнес–саммите в мае 2010 года показал следующее распределение приоритетов [16]:

- рынок и продажи;

- управление денежным потоком;

- привлечение финансов;

- привлечение и удержание персонала;

- выявление и менеджмент страховых рисков;

- соответствие законодательству;

- защита от рисков.

В соответствии с отчетом об угрозах безопасности в интернете, проведенном компанией Symantec в 2011 году, число кибер–атак на компьютеры увеличилось на 36% по сравнению с 2010 годом. Ежедневно происходит более 4500 новых атак. Было создано более 403 миллионов новых разновидностей вредоносного программного обеспечения — что означает увеличение новых разработок на 41% [17].

Исследование, проведенное 874 сертифицированными профессионалами в области информационной безопасности (CISSP) в 2004 году, показало, что для улучшения ситуации в области политики информационной безопасности нужна поддержка топ–менеджмента компании, который недостаточно осведомлен о важности вопроса [18].

Вышеперечисленные статистические данные позволяют судить о том, что корпоративные сети в настоящий момент являются наиболее подверженными атакам. Так как они используют сети хранения данных, связи peer–to–peer, мгновенные сообщения, удаленный доступ, то определение границ безопасности является практически невозможным.

Методы оценивания рисков в условиях политики информационной безопасности

Существует большое количество программ, для оценки рисков безопасности. Например, RA2 art of Risk, vsRisk, RiskWatch, COBRA, РискМенеджер, и многие другие. С точки зрения использования таких программ в сфере малого бизнеса наилучших результатов с меньшими материальными затратами можно достичь с помощью методик OCTAVE–S и CRAMM.

Методы OCTAVE основаны на практических критериях OCTAVE, которые являются стандартными подходами для оценки ИБ. Данная методика реализуется вручную, без использования программных средств. Аналитическая команда, состоящая из 3–5 человек, рассматривает риски организационных активов в их соотношении с целями бизнеса. Конечным результатом метода является организацонно–направленная стратегия безопасности и план по смягчению последствий нарушений ИБ [20].

В отличие от OCTAVE, CRAMM–CCTA Risk Analysis & Management реализуется с помощью специализированного программного обеспечения, которое можно настроить для различных отраслей. Текущая версия CRAMM 5 соответствует BS 7799 (ISO 17799). Анализ рисков по методу CRAMM состоит из идентификации и расчета рисков на основе оценок определенных ресурсов, уязвимостей, угроз и ресурсов. Управление рисками с помощью CRAMM помогает выявить и выбрать контрмеры для снижения рисков предприятий рассматриваемых структур до приемлемого уровня [21].

Усовершенствование модели распределенного использования ресурсов

Проведенные исследования показали, что модель распределенного использования ресурсов в области информационной безопасности нуждается в усовершенствовании. Необходимо определить сопротивление системы защиты распределенным атакам. Например, возможно предварительное построение модели распределенных атак перед формированием модели угроз.

Немаловажно также найти уязвимости объекта защиты, потому что риск информационной безопасности каждого ресурса вычисляется не только с помощью анализа угроз, но и на основе уязвимостей (рис.3). Для этого необходимо проводить аудит и управлять рисками.

Для обеспечения режима наибольшей защиты информации, распределение ресурсов целесообразно проводить по уровням и группам секретности. Такую модель предлагают использовать Николай Тодоров Стоянов и Веселин Ценов Целков [11].

На основании данной модели была построена диаграмма последовательности доступа пользователя к ресурсам (рис.4).

Благодаря подобной модели становится возможным уменьшение риска несанкционированного доступа к ресурсам системы, что в значительной мере повышает степень информационной безопасности организации.

Выводы

Согласно проведенному исследованию, информационная безопасность является чрезвычайно важным фактором корректного функционирования малого предприятия. Для его поддержания необходимо систематически проводить оценку рисков, анализ рисковых ситуаций, либо полный аудит предприятия.

В программном продукте, формирующемся в рамках разработки политики информационной безопасности предприятия на основе анализа рисков для используемых ресурсов, используется усовершенствованная модель распределенного использования ресурсов. Последовательность доступа к ресурсам предприятия определяется по уровням и группам секретности.

В зависимости от предъявляемых требований программа подбирает необходимый подход обеспечения информационной безопасности для конкретного типа предприятия малого бизнеса.

Список литературы

- Мельников В.П., – Информационная безопасность и защита информации./В.П. мельников, С.А. Клейменов, А.М. Петраков. – 3–е изд., стер. – М.: Издательский центр «Академия», 2008. – 336 с.

- Борисов Н.Е., – Разработка компьютеризированной подсистемы оценки рисков операций с пластиковыми картами в условиях Путиловского отделения ПИБ. [Электронный ресурс] – Режим доступа: http://www.masters.donntu.ru/2007/kita/borisov/diss/index.htm

- Цикра Р.С., – Исследование и разработка методов повышения достоверности передачи информации в корпоративной сети промышленного предприятия. [Электронный ресурс] – Режим доступа: http://masters.donntu.ru/2009/kita/tsikra/diss/index.htm

- Носко Ю.В., – Распределенная информационная сеть предприятия ОАО «АЗОЦМ» с повышенными требованиями к надежности и безопасности информации. [Электронный ресурс] – Режим доступа:http://www.masters.donntu.ru/2006/kita/nosko/diss/index.htm

- Химка С.С., – Разработка моделей и методов для создания системы информационной безопасности корпоративной сети предприятия с учетом различных критериев. [Электронный ресурс] – Режим доступа: http://masters.donntu.ru/2009/fvti/khimka/diss/index.htm

- Селина Н.В., – Исследование эффективности защищенности корпоративных систем средствами и методами визуального моделирования. [Электронный ресурс] – Режим доступа: http://masters.donntu.ru/2010/fknt/selina/diss/index.htm

- Никуленко Е.Д., – Разработка модели для оценки потерь, связанных с реализацией угроз и уязвимостей для информационных систем. [Электронный ресурс] – Режим доступа: http://masters.donntu.ru/2011/fknt/nikulenko/diss/index.htm

- Цымбалова А.А., – Разработка модели использования и распределение ресурсов, выделяемых на защиту информации. [Электронный ресурс] – Режим доступа: http://www.masters.donntu.ru/2011/fknt/tsymbalova/diss/index.htm

- Домарев В.В., – Безопасность информационных технологий. Персональный сайт к.т.н. Домарева В.В. [Электронный ресурс] – Режим доступа: http://www.security.ukrnet.net/modules/news/

- Державна служба спеціального зв'язку та захисту інформації України. [Электронный ресурс] – Режим доступа: http://www.dstszi.gov.ua/dstszi/control/uk/index

- Nikolai Todorov Stoianov, Veselin Tsenov Tselkov; E–net models for distribution, access and use of resources in security information systems [Электронный ресурс] – Режим доступа: http://arxiv.org/abs/1011.3148 – Загл. с экрана.

- Ernst and Young. Official site. [Электронный ресурс] – Режим доступа: http://www.ey.com/

- ISACA. Official site. [Электронный ресурс] – Режим доступа: https://www.isaca.org/

- Грездов Г.Г. Модифицированный способ решения задачи нормирования эффективной комплексной системы защиты информации автоматизированной системы / Г.Г. Грездов; монография. – К.: ДУІКТ, 2009. – 32 с.

- Петренко С.А. Управление информационными рисками. Экономически оправданная безопасность. / Петренко С.А., Симонов С.В. – М.: Компания АйТи ; ДМК Пресс, 2004. – 384 с.: ил.

- Townsend Stephen. Managing Risk: It’s Not Just for Big Business, IS 8930 Information Security Administration, Summer 2010,7/14/2010. [Электронный ресурс] – Режим доступа: http://stephendtownsend.com/wordpress/wp-content/uploads/2010/12/ – Загл. с экрана.

- Официальный сайт Symantec. Отчет об угрозах безопасности в интернете. Том 17. [Электронный ресурс] – Режим доступа: http://www.symantec.com/ru/ru/threatreport/ – Загл. с экрана.

- K.J. Knapp, ProQuest Dissertations & Theses A&I, A model of managerial effectiveness in information security. From grounded theory to empirical test. [Электронный ресурс] – Режим доступа: http://search.proquest.com/pqdt/docview/305027061/13CC629C6525389888F/5?accountid=93221 – Загл. с экрана.

- JetInfo, информационный бюллетень, вып. 1(68)/1999; [Текст]/М.:Джет Инфо Паблишер

- Software Engineering Institute Carnegie Mellon [Электронный ресурс] – Режим доступа: http://www.cert.org/octave/octaves.html

- IT Expert [Электронный ресурс] – Режим доступа: http://www.itexpert.ru/rus/ITEMS/77-33/index.php

-

Языки

-

Университет