Реферат за темою магістерської роботи

Актуальність

У століття бурхливого розвитку інформаційних технологій підприємства всіх типів і форм власності стають залежними від інформаційних систем. Прорив у даній технічній галузі спонукає розвиватися не тільки методи захисту інформації, а й методи негативного впливу на неї. Подібний високий темп зростання наукового знання і різноманітність можливостей його застосування робить підприємства вразливими до загроз різного характеру. Це відбувається внаслідок того, що на сьогоднішній момент існуючі політики інформаційної безпеки підприємств мають багато недоліків і неточностей. Наприклад, не підтримується комплексне забезпечення інформаційної безпеки на всіх рівнях функціонування підприємства, що включають в себе роботу з даними, і не охоплюється весь життєвий цикл інформації [1].

Слід розрізняти порушення режиму інформаційної безпеки персонального комп'ютера від такої ж проблеми корпоративної мережі. У другому випадку під загрозою опиняються великі масиви електронних даних компанії. Важливо відзначити, що порушення режиму безпеки підприємства шкодить іміджу компанії, тому що в більшості випадків страждають дані клієнтів. Недоліки та вразливості інформаційної системи можуть привести до розкрадання коштів з банківських рахунків підприємства і клієнтів, викривлення і знищення стратегічної інформації, а також припустити диверсію.

Отже, забезпечення необхідного рівня інформаційної безпеки є серйозною проблемою. Це стимулює розвиток різних методологій в даній області, що робить дане питання актуальним. Виникає потреба розробляти і вдосконалювати корпоративну політику інформаційної безпеки, в рамках якої передбачається можливість використання розподіленої моделі використання ресурсів за рівнями і групам секретності.

Мета і задачі дослідження

Основною метою даної магістерської роботи є розробка універсальної політики інформаційної безпеки підприємства на основі аналізу ризиків для використовуваних ресурсів. Завдання магістерської роботи полягають у наступному:

- обгрунтування необхідності управління ризиками;

- проведення аналізу методів оцінювання ризиків для формування політики інформаційної безпеки малих підприємств;

- визначення ролі ризик–менеджменту та аудиту в інформаційній безпеці підприємства;

- аналіз та удосконалення розподіленої моделі використання ресурсів;

- формування оптимальної політики інформаційної безпеки підприємства.

Наукова новизна

Передбачувана наукова новизна даної магістерської роботи полягає в удосконаленні розподіленої моделі використання інформаційних ресурсів підприємства у зв'язку з постійною зміною поточної ситуації в середовищі комп'ютерних та інформаційних технологій, що забезпечить більш безпечне функціонування компанії; а також у розробці універсального підходу до інформаційної безпеки підприємства, що спростить вибір тих чи інших методів забезпечення цілісності і збереження інформації для конкретних цілей і умов.

Апробація

Апробація даної роботи та публікація її стадій і результатів відбувалася на наступних конференціях і семінарах:

- Всеукраїнська науково–практична конференція студентів та магістрантів «Сучаснi iнформацiйнi технології та програмне забезпечення комп'ютерних систем», 27–29 березня 2013 року, м. Кіровоград;

- IV мiжнародна науково–технiчна конференцiя студентiв, аспiрантiв та молодих вчених «Інформаційні управляючі системи та комп’ютерний моніторинг» (ІУС КМ – 2013). 24–25 квiтня 2013 року, м. Донецьк, ДонНТУ;

- III Всеукраїнська школа–семінар молодих вчених і студентів «Сучасні комп’ютерні інформаційні технології» ACIT'2013. 17–18 травня 2013 року, м. Тернопiль, ТНЕУ;

- Международная научно–практическая конференция «Риски и безопасность в интенсивно меняющемся мире». 10–11 мая 2013 года, г. Прага, Российско–Армянский (Славянский) государственный университет, Academia Rerum Civilium – Высшая школа политических и общественных наук.

Огляд досліджень і розробок по темі

В ДонНТУ

У Донецькому національному технічному університеті проблемами, пов'язаними із забезпеченням оптимального захисту інформації та аналізом ризиків, займалися зазначені нижче магістри:

Борисов Н.Є. Вивчав проблеми в галузі використання пластикових карток, розробив систему аналізу ризиків з використанням сучасних методів і технологій з метою підвищення безпеки платіжних систем та мінімізації їх ризиків [2].

Цикра Р.С. Систематизував перешкоди у передачі інформації. На базі даної систематизації побудував інтегральну модель помилок і досліджував турбо кодування як метод забезпечення достовірності передачі інформації [3].

Носко Ю.В. Виконала побудову математичної моделі надійної та захищеної корпоративної мережі на прикладі мережі ВАТ «АЗОЦМ». Властивості даної моделі змінюються залежно від вимог замовника і від сфери використання мережі [4].

Химка С.С. Займалася розробкою моделей і методів для створення системи інформаційної безпеки корпоративної мережі підприємства з урахуванням різних критеріїв [5].

Селіна Н.В. Досліджувала ефективність захищеності корпоративних систем засобами та методами візуального моделювання [6].

Нікуленко О.Д. Розробляла моделі для оцінки втрат, пов'язаних з реалізацією загроз і вразливостей для інформаційних систем [7].

Цимбалова А.А. Розробляла моделі використання і розподіл ресурсів, що виділяються на захист інформації [8].

В Україні

В Україні тематика інформаційної безпеки в останні роки тільки починає набирати обертів.

Відомим і по праву заслуженим дослідником даного питання можна назвати к.т.н. Домарєва В.В. [9].

Грездов Г.Г. займається формуванням економічно ефективної комплексної системою захисту інформації. Розробляє способи вирішення завдань формування комплексної систем захисту інформації в автоматизованих системах, оцінки залишкового ризику, вибору засобів захисту інформації.

Питаннями захисту інформації на державному рівні займається Державна служба спеціального зв'язку та захисту інформації України [10]. Дана державна структура займається стандартизацією та сертифікацією в галузі інформаційної безпеки.

У світі

У Росії подібними питаннями займається Петренко С.А. та Симонов С.В. У поле їхньої діяльності входить побудова економічно обгрунтованих систем забезпечення інформаційної безпеки, розробка методик і технологій управління інформаційними ризиками, обгрунтування інвестицій у безпеку, оцінка витрат на захист інформації.

У Болгарії дослідженнями в галузі інформаційної безпеки в мережі Інтернет займаються Н.Стоянов, В. Целков [11].

Компанією, що займає лідируючі позиції в області аудиту інформаційної безпеки, є міжнародна корпорація Ernst & Young [12]. Доповіді даної організації відображають поточну обстановку в світі інформаційної безпеки та аудиту.

Міжнародна компанія ISACA (Information Systems Audit and Control Association) – асоціація професіоналів в галузі управління інформаційних технологій [13]. Основні напрямки асоціації полягають в аудиті, безпеки та управлінні інформаційних технологій. Одним з напрямків діяльності компанії є сертифікація в галузі інформаційної безпеки.

Модель розподіленого використання ресурсів для захисту інформації

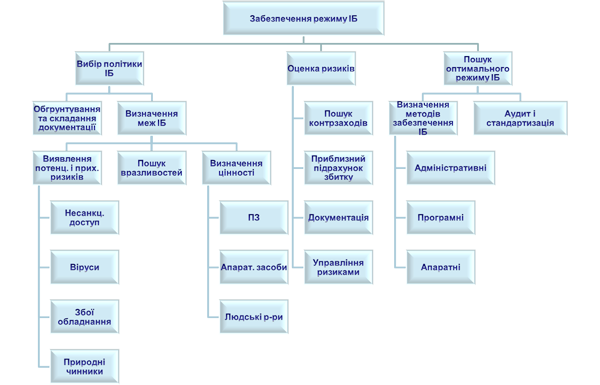

Інформаційна безпека (ІБ) – захист інформації та підтримка інформаційної інфраструктури від випадкового і навмисного впливу природного або штучного характеру, що впливає на власників і користувачів інформації, інфраструктуру в цілому. Процес захисту інформації являє собою взаємодію загроз інформації та інформаційної безпеки, що перешкоджає їхній взаємодії. Захист інформації відбувається поетапно і у свідомо певному порядку. Кожен з етапів може бути представлений власною моделлю (мал. 1):

Всі етапи об'єднуються в цілісну модель розподілу ресурсів для захисту інформації. Вона заснована на можливостях ворога і сторони, що захищається, на базі моделі загроз і моделі оцінки втрат. Це відбувається тому, що вартість захисту не повинна перевищувати шкоду порушення безпеки [14].

Аналіз та оцінка ризиків. Ризик–менеджмент

В даний час існує світова практика забезпечення режиму інформаційної безпеки. На думку Петренка С.А. [15], незалежно від розміру підприємства та специфіки зусиль, спрямованих на забезпечення режиму ІБ, зазвичай в нього входять етапи, представлені на малюнку 2:

Мінімальна кількість вимог для інформаційної безпеки відповідає основному рівню забезпечення ІБ. Такі вимоги зазвичай застосовуються для стандартних проектів. Якщо базових вимог недостатньо, можна і потрібно застосовувати додаткові, більш високі вимоги. Для цього, крім обліку стандартного списку загроз, обов'язково слід визначити вартість ресурсу, порахувати можливість виникнення загрози, проаналізувати уразливість ресурсу і порахувати потенційний збиток. За результатами вищезазначеного, в таблиці 1 проведено аналіз режимів інформаційної безпеки.

Таблиця 1 – Порівняльний аналіз режимів ІБ

| Критерії | Базовий рівень безпеки | Рівень безпеки з підвищеними вимогами |

| Вимоги | Мінімальні | Ретельна перевірка інформаційного ресурсу на цілісність, доступність, конфіденційність |

| Вибір методики захисту | Стандартні способи захисту коригуються під дану інформаційну систему | Вибір засобів захисту, що підходять саме до цієї системі. Нестандартні рішення для максимальної безпеки |

| Вирішальний фактор для вибору режиму ІБ | Вартість | Ефективність |

Набір мінімальних вимог до режиму інформаційної безпеки, перерахованих в стандартах ISO 17799 (міжнародний стандарт), BSI (Німеччина), NIST 800–30 (США), складає основу інформаційної безпеки. Цього набору достатньо для цілого ряду стандартних проектів малого бізнесу. У його рамках можна використовувати особливі стандарти і специфікації, які мають мінімальний перелік найбільш ймовірних загроз, таких як віруси, несанкціонований доступ, та інші.

Для виконання більш специфічних вимог до безпеки необхідно розробляти індивідуальний, підвищений режим безпеки [19]. Цей режим передбачає стратегії роботи з ризиками різних класів, в яких реалізуються такі підходи:

- зниження ризиків: багато ризики можуть бути знижені за рахунок використання простих і дешевих контрзаходів;

- неприйняття ризику: деякі класи ризику можна уникнути за допомогою виведення веб–сервера організації за межі локальної мережі;

- зміна характеру ризику: якщо неможливо ухилитися від ризику або зменшити його, то краще застрахувати вразливий об'єкт;

- прийняття ризику: фахівець повинен знати залишкову цінність ризику через неможливість зведення його до малої величині.

В результаті, беручи до уваги всі перераховані вище моменти, можливо створити досить ефективну систему ризик–менеджменту для підприємства.

Статистичне обгрунтування необхідності використання ризик–менеджменту

Сьогодні, серед пріоритетів малих підприємств, ризик–менеджмент знаходиться в самому кінці їхнього списку. Опитування, що проводилося на Американському бізнес–саміті в травні 2010 року показав наступне розподіл пріоритетів [16]:

- ринок та продаж;

- управління грошовим потоком;

- залучення фінансів;

- залучення і утримання персоналу;

- виявлення і менеджмент страхових ризиків;

- відповідність законодавству;

- захист від ризиків.

Відповідно до звіту про загрози безпеки в інтернеті, проведеному компанією Symantec в 2011 році, число кібер–атак на комп'ютери збільшилося на 36% порівняно з 2010 роком. Щодня відбувається більше 4500 нових атак. Було створено понад 403 мільйонів нових різновидів шкідливого програмного забезпечення – що означає збільшення нових розробок на 41% [17].

Дослідження, проведене 874 сертифікованими професіоналами в галузі інформаційної безпеки (CISSP) у 2004 році, показало, що для поліпшення ситуації в галузі політики інформаційної безпеки потрібна підтримка топ–менеджменту компанії, який недостатньо обізнаний про важливість питання [18].

Перераховані вище статистичні дані дозволяють судити про те, що корпоративні мережі в даний момент є найбільш схильними атакам. Оскільки вони використовують мережі зберігання даних, зв'язки peer–to–peer, миттєві повідомлення, віддалений доступ, то визначення кордонів безпеки є практично неможливим.

Методи оцінювання ризиків в умовах політики інформаційної безпеки

Існує велика кількість програм, для оцінки ризиків безпеки. Наприклад, RA2 art of Risk, vsRisk, RiskWatch, COBRA, РіскМенеджер, і багато інших. З точки зору використання таких програм у сфері малого бізнесу найкращих результатів з меншими матеріальними витратами можна досягти за допомогою методик OCTAVE–S і CRAMM.

Методи OCTAVE засновані на практичних критеріях OCTAVE, які є стандартними підходами для оцінки ІБ. Дана методика реалізується вручну, без використання програмних засобів. Аналітична команда, що складається з 3–5 осіб, розглядає ризики організаційних активів у їх співвідношенні з цілями бізнесу. Кінцевим результатом методу є организацонно–спрямовану стратегія безпеки і план з пом'якшення наслідків порушень ІБ [20].

На відміну від OCTAVE, CRAMM–CCTA Risk Analysis & Management реалізується за допомогою спеціалізованого програмного забезпечення, яке можна налаштувати для різних галузей. Поточна версія CRAMM 5 відповідає BS 7799 (ISO 17799). Аналіз ризиків за методом CRAMM складається з ідентифікації і розрахунку ризиків на основі оцінок певних ресурсів, вразливостей, загроз і ресурсів. Управління ризиками за допомогою CRAMM допомагає виявити і вибрати контрзаходи для зниження ризиків підприємств розглянутих структур до прийнятного рівня [21].

Удосконалення моделі розподіленого використання ресурсів

Проведені дослідження показали, що модель розподіленого використання ресурсів у галузі інформаційної безпеки потребує вдосконалення. Необхідно визначити опір системи захисту розподіленим атакам. Наприклад, існує можливість попереднього побудування моделі розподілених атак перед формуванням моделі загроз.

Важливо також знайти уразливості об'єкта захисту, тому що ризик інформаційної безпеки кожного ресурсу обчислюється не тільки за допомогою аналізу загроз, але і на основі вразливостей (мал. 3). Для цього необхідно проводити аудит і управляти ризиками.

Для забезпечення режиму найбільшої захисту інформації, розподіл ресурсів доцільно проводити по рівнях і групам секретності. Таку модель пропонують використовувати Микола Тодоров Стоянов та Веселін Ценов Целков [11].На підставі даної моделі була побудована діаграма послідовності доступу користувача до ресурсів (мал. 4).

Завдяки подібній моделі стає можливим зменшення ризику несанкціонованого доступу до ресурсів системи, що значною мірою підвищує ступінь інформаційної безпеки організації.

Висновки

Згідно з проведеним дослідженням, інформаційна безпека є надзвичайно важливим чинником коректного функціонування малого підприємства. Для його підтримки необхідно систематично проводити оцінку ризиків, аналіз ризикових ситуацій, або повний аудит підприємства.

У програмному продукті, який формується в рамках розробки політики інформаційної безпеки підприємства на основі аналізу ризиків для використовуваних ресурсів, використовується вдосконалена модель розподіленого використання ресурсів. Послідовність доступу до ресурсів підприємства визначається за рівнями і групам секретності.

Залежно від пропонованих вимог програма підбирає необхідний підхід забезпечення інформаційної безпеки для конкретного типу підприємства малого бізнесу.

Перелік літератури

- Мельников В.П., – Информационная безопасность и защита информации./В.П. мельников, С.А. Клейменов, А.М. Петраков. – 3–е изд., стер. – М.: Издательский центр «Академия», 2008. – 336 с.

- Борисов Н.Е., – Разработка компьютеризированной подсистемы оценки рисков операций с пластиковыми картами в условиях Путиловского отделения ПИБ. [Электронный ресурс] – Режим доступа: http://www.masters.donntu.ru/2007/kita/borisov/diss/index.htm

- Цикра Р.С., – Исследование и разработка методов повышения достоверности передачи информации в корпоративной сети промышленного предприятия. [Электронный ресурс] – Режим доступа: http://masters.donntu.ru/2009/kita/tsikra/diss/index.htm

- Носко Ю.В., – Распределенная информационная сеть предприятия ОАО «АЗОЦМ» с повышенными требованиями к надежности и безопасности информации. [Электронный ресурс] – Режим доступа:http://www.masters.donntu.ru/2006/kita/nosko/diss/index.htm

- Химка С.С., – Разработка моделей и методов для создания системы информационной безопасности корпоративной сети предприятия с учетом различных критериев. [Электронный ресурс] – Режим доступа: http://masters.donntu.ru/2009/fvti/khimka/diss/index.htm

- Селина Н.В., – Исследование эффективности защищенности корпоративных систем средствами и методами визуального моделирования. [Электронный ресурс] – Режим доступа: http://masters.donntu.ru/2010/fknt/selina/diss/index.htm

- Никуленко Е.Д., – Разработка модели для оценки потерь, связанных с реализацией угроз и уязвимостей для информационных систем. [Электронный ресурс] – Режим доступа: http://masters.donntu.ru/2011/fknt/nikulenko/diss/index.htm

- Цымбалова А.А., – Разработка модели использования и распределение ресурсов, выделяемых на защиту информации. [Электронный ресурс] – Режим доступа: http://www.masters.donntu.ru/2011/fknt/tsymbalova/diss/index.htm

- Домарев В.В., – Безопасность информационных технологий. Персональный сайт к.т.н. Домарева В.В. [Электронный ресурс] – Режим доступа: http://www.security.ukrnet.net/modules/news/

- Державна служба спеціального зв'язку та захисту інформації України. [Электронный ресурс] – Режим доступа: http://www.dstszi.gov.ua/dstszi/control/uk/index

- Nikolai Todorov Stoianov, Veselin Tsenov Tselkov; E–net models for distribution, access and use of resources in security information systems [Электронный ресурс] – Режим доступа: http://arxiv.org/abs/1011.3148 – Загл. с экрана.

- Ernst and Young. Official site. [Электронный ресурс] – Режим доступа: http://www.ey.com/

- ISACA. Official site. [Электронный ресурс] – Режим доступа: https://www.isaca.org/

- Грездов Г.Г. Модифицированный способ решения задачи нормирования эффективной комплексной системы защиты информации автоматизированной системы / Г.Г. Грездов; монография. – К.: ДУІКТ, 2009. – 32 с.

- Петренко С.А. Управление информационными рисками. Экономически оправданная безопасность. / Петренко С.А., Симонов С.В. – М.: Компания АйТи ; ДМК Пресс, 2004. – 384 с.: ил.

- Townsend Stephen. Managing Risk: It’s Not Just for Big Business, IS 8930 Information Security Administration, Summer 2010,7/14/2010. [Электронный ресурс] – Режим доступа: http://stephendtownsend.com/wordpress/wp-content/uploads/2010/12/ – Загл. с экрана.

- Официальный сайт Symantec. Отчет об угрозах безопасности в интернете. Том 17. [Электронный ресурс] – Режим доступа: http://www.symantec.com/ru/ru/threatreport/ – Загл. с экрана.

- K.J. Knapp, ProQuest Dissertations & Theses A&I, A model of managerial effectiveness in information security. From grounded theory to empirical test. [Электронный ресурс] – Режим доступа: http://search.proquest.com/pqdt/docview/305027061/13CC629C6525389888F/5?accountid=93221 – Загл. с экрана.

- JetInfo, информационный бюллетень, вып. 1(68)/1999; [Текст]/М.:Джет Инфо Паблишер

- Software Engineering Institute Carnegie Mellon [Электронный ресурс] – Режим доступа: http://www.cert.org/octave/octaves.html

- IT Expert [Электронный ресурс] – Режим доступа: http://www.itexpert.ru/rus/ITEMS/77-33/index.php

-

Мови

-

Унiверситет