Системи технічного захисту інформації, автоматизація її обробки

Дослідження методів прийняття рішення, щодо захисту інформації, яка обробляється у комп'ютерних мережах

Застосування у повсякденному житті як окремо взятої людини, так і держави в цілому, сучасних інформаційно-телекомунікаційних технологій дозволяє отримувати всі блага досягнень сучасної науки і техніки. При цьому все значніше зростає залежність процесів життєдіяльності людини від навколишнього інформаційного простору. Дана залежність призводить до виникнення нових видів загроз – кібернетичних злочинів. Розробка ефективних моделей і методів управління безпекою телекомунікаційних систем з метою протидії кібернетичної злочинності, є актуальним завданням.

Вирішення даного завдання ускладнюється значною кількістю факторів, що впливають на його виконання. Найбільш суттєвими є:

Безумовно, рішення даної задачі має базуватися на вимогах міжнародних стандартів і рекомендацій. При цьому обов'язковою умовою при прийнятті рішення є виконання вимог національного законодавства, що регламентує дану сферу діяльності.

Враховуючи широкий спектр юридичних та фізичних осіб, які надають послуги, обладнання та програмне забезпечення, що застосовуються в сфері телекоммунікацій Міжнародним союзом електрозв'язку в рекомендації МСЭ‑T X.805 запропонована архітектура захисту для систем, що забезпечують зв'язок між кінцевими пристроями (рис.1). Дана архітектура дозволяє провести деталізацію складових частин ІТС, з метою спрощення прийняття рішення, спрямованого на ефективне управління, контроль і використання мережевої інфраструктури, послуг і програм. Архітектура захисту забезпечує комплексну, зверху донизу наскрізну область мережевого захисту і може застосовуватися до елементів мережі, послуг і програм, з тим, щоб виявляти, прогнозувати і виправляти уразливість захисту [3].

Прийнята архітектура захисту систем, що забезпечують зв'язок між кінцевими пристроями, дозволяє більш якісно провести оцінку ризику безпеки ІТС. З цією метою, виходячи з рекомендацій міжнародного стандарту ISO/IEC 27005 Менеджмент ризику інформаційної безпеки

, в початковій стадії прийняття рішення проводиться облік активів, уразливість яких може вплинути на ступінь захищеності ІТС [4].

Доцільно активи телекомунікаційної системи розглядати окремо у відповідності до площини захисту:

А для кожної площини захисту виділяти активи, що відносяться до відповідного рівня: інфраструктури, послуг, застосовуваних програм.

Враховуючи важливість початкового етапу прийняття рішення, до даного процесу повинен бути притягнутий персонал, що має відповідну кваліфікацію та досвід роботи.

Таки вимоги до експертів, наприклад, сформульовані у рекомендації в галузі стандартизації банку Росії:

Наступним кроком оцінки ризиків активів є визначення загроз для ідентифікованих активів. Загрози для ІТС за своєю природою поділяються на природні та техногенні, останні в свою чергу поділяються на випадкові і навмисні. На даному етапі також визначається джерело загроз і область

дії загрози, тобто, на які складові частини ІТС може впливати дана загроза.

Етап оцінки вразливості активів схематично представлені на рисунку 2.

Виміри захисту по своїй суті являють комплекс реалізованих заходів щодо захисту активів ТКС. У випадку успішної реалізації загрози активам може бути завдано шкоди, яка може привести до втрати властивостей інформації або керованості та спостереженості ТКС:

Таким чином визначається рівень стану захищеності ТКС від загроз.

Виділяється вісім основних вимірів захисту (рис. 1):

Результати оцінки уразливості активів на прикладі загроз, що можуть бути реалізовані з урахуванням недоліків протоколів міжмережевої взаємодії, наведені в таблиці 1.

| № k | Загрози (threat) | Конфіденційність (confidentiality) | Цілісність (integrity) | Доступність (availability) | Спостереженість та керованість (accountability and manageability) | Ваговий коефіцієнт |

| 1 | Аналіз протоколів | c1 | i1 | a1 | s1 | p1 |

| 2 | Сканування мереж | c2 | i2 | a2 | s2 | p2 |

| 3 | Автоматичний підбір паролів | c3 | i3 | a3 | s3 | p3 |

| 4 | Spoofing | c4 | i4 | a4 | s4 | p4 |

| 5 | Захоплення мережевих підключень | c5 | i5 | a5 | s5 | p5 |

| 6 | Підміна мережевих об’єктів | c6 | i6 | a6 | s6 | p6 |

| 7 | Розподілена відмова в обслуговуванні | c7 | i7 | a7 | s7 | p7 |

| 8 | Віддалене проникнення | c8 | i8 | a8 | s8 | p8 |

Використовуючи отримані дані, можна отримати кількісну оцінку уразливості конкретного активу від однієї загрози за такою формулою:

Ваговий коефіцієнт pk визначає частоту появи даної загрози щодо сукупності можливих загроз і обчислюється на основі аналізу статистичних даних або з використанням відомих методик. Коефіцієнт zk визначає вірогідність захисту активу ТКС за допомогою встановленого засобу захисту від загрози pk [2].

Визначення вразливості активу від всіх імовірних загроз Ql визначаємо наступним чином:

Кожний із рівнів захисту (програм, послуг, інфраструктури), що представлено на рисунку 1, складається з обмеженої кількості активів. Тому для визначення загальної оцінки захисту одного рівню Qp скористаємось наступною формулою:

На підставі отриманої кількісної оцінки захищеності активів системи приймається рішення на прийняття ризику. Алгоритм даного процесу представлено на рисунку 3.

Запропонований алгоритм оцінки та прийняття ризику може бути застосований для всіх розглянутих рівнів захисту (програм, послуг, інфраструктури) всіх трьох площин захисту (управління, контролю, кінцевого користувача).

У запропонованих формулах вагові коефіцієнти pk – частоту появи k загрози щодо сукупності можливих загроз та коефіцієнт zk - вірогідність захисту активу ТКС за допомогою встановленого засобу захисту від k загрози визначається на основі аналізу статистичних даних або з використанням відомих методик.

Визначення вагових коефіцієнтів ak, ck, ik, sk – повинно здійснюватися групою призначених експертів.

Методи, що можуть бути використані для оцінки ризику детально описані в додатках А і В міжнародного стандарту ISO/IEC 31010 Менеджмент ризику. Методи оцінки ризику

. Розглянемо деякі з них, що можуть бути застосовані до ТКС [6]:

що, якщо?;

краватка‑метелик;

Мозковий штурм це ідентифікація групою фахівців можливих відмов, які з’явилися внаслідок, погроз, ризику, способів обробки ризику та критеріїв його оцінювання. Даний метод не може бути використаний самостійно або в поєднанні з іншими методами. Основне його призначення визначення можливостей прогнозування ситуацій учасниками обговорення.

Метод Дельфі є одним з видів мозкового штурму. Основна відмінність - кожна група експертів висуває свою індивідуальну думку, при цьому зберігаючи анонімність. Даний метод використовується для отримання узгодженої оцінки ризику на різних етапах. Однак даний метод є досить тривалим і трудомістким.

Дослідження небезпеки і працездатності – даний метод ґрунтується на ретельному аналізі використовуваних систем обробки інформації. Виробляється ідентифікація небезпек і ризиків при використанні даного методу. Цей метод може бути застосований до великої кількості систем, і дозволяє найбільш повно їх описати, але в той самий час цей метод є досить трудомістким, а отже, і досить тривалим.

Структурований аналіз сценаріїв методом «що, якщо?». Спочатку даний метод був спрощеною копією методу дослідження небезпеки і працездатності

. Даний метод ґрунтується на дослідженні сценаріїв, з використанням слів-підказок (що , якщо) для ідентифікації небезпечних ситуацій і сценаріїв їх розвитку. Даний метод можна застосовувати у великих системах з високим рівнем деталізації. Також як і методу дослідження небезпеки і працездатності

є досить трудомістким, а отже, і досить тривалим.

Аналіз дерева подій. Даний метод дозволяє ідентифікувати взаємовиключні послідовності подій, що з’являються за появою вихідної події, залежно від готовності систем призначених для зниження наслідків загрози. За допомогою цього методу встановлюються всі варіанти розвитку події. Даний метод є досить наочним, але в той самий час для його існування необхідно знати всі початкові події, які потягли за собою ланцюжок інших подій.

Аналіз краватка‑метелик

. Це схематичний спосіб опису й аналізу шляху розвитку події, від його появи до завершення (появи загрози). Основна область ідентифікації даного методу зосереджена на кордонах між причиною і подією, подією і наслідком. Даний метод направлений на засоби управління попередженням і зменшенням наслідків створених загроз. Але даний метод не ідентифікує всі причини потягли за собою подію.

Мультікрітеріальний аналіз рішень використовує ранжування критеріїв для отримання об'єктивної оцінки ризику, в результаті чого необхідно вибрати доступні варіанти рішень. Даний метод дозволяє вибрати найбільш ефективне рішення виникаючих проблем, але в теж час багатокритеріальні проблеми можуть не отримати жодного рішення.

Мультікрітеріальний аналіз найбільш підходить для порядку прийняття рішення для управління безпекою ТКС відповідно до рекомендацій міжнародних стандартів ISO/IEC 31010 Менеджмент ризику. Методи оцінки ризику

та ISO/IEC 27005 Інформаційні технології. Методи і засоби забезпечення безпеки. Менеджмент ризику інформаційної безпеки

.

Враховуючи дані рекомендації розглянемо алгоритм роботи експертів по визначенню вагових коефіцієнтів ak, ck, ik, sk, які за своєю суттю визначають оцінку впливу загрози на властивості активу.

Першим кроком оцінки ризику є визначення переліку активів (Ai), що входять до складу ІТС.

Наступним кроком є визначення для кожного активу Ai загроз – їх оцінка, відповідно до вірогідності і використання існуючих вразливостей ІТС, а також існуючих засобів захисту. Тобто групою експертів дається оцінка загрози у відповідності до трьох параметрів:

Коли ці коефіцієнти дорівнюють нулю, то будемо вважати, що актив повністю захищено від даної загрози, а у разі, коли коефіцієнти дорівнюють одиниці – на актив обов’язково буде здійснена загроза, результатом якої буде максимально можливий збиток. Отже, графічно загрозу можна уявити деякою точкою в тривимірному просторі, і чим далі вона від початку координат, тим вище значимість для даного активу, тобто загальна оцінка загрози буде обчислюватися, як довжина відрізка лінії, яка з'єднує початок координат і отриману точку.

Тобто для оцінки загрози будемо використовувати наступну формулу:

Задля прикладу візьмемо:

Оцінка загрози буде визначена наступною чином:

Графічно цей результат наведено, на рисунку 4.

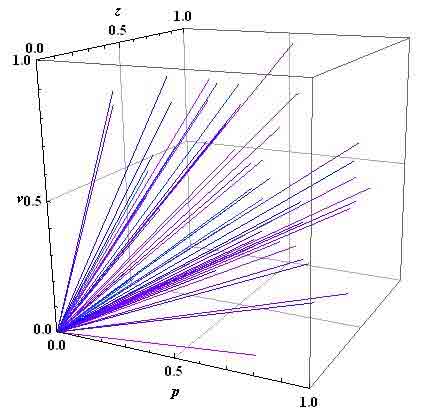

Графік всіх k-х загроз для m-го активу наведен на рисунку 5.

З цього можна зробити висновок, що всі загрози, які впливають на актив, у сукупності будуть мати вид якоїсь поверхні. Вид поверхні загроз, що впливають на актив, наведено на рисунку 6.

Експерти (Е) на підставі знань, та отриманих графіків проставляють бали імовірним загрозам по 100 бальній шкалі, при цьому розбивають оцінку на різні характеристики інформації – таблиця 2.

| Загрози | Експерти (Е) | Оцінка впливу загрози на властивості активів | ||||

| c | i | a | s | Кількість балів | ||

| Аналіз протоколів | E1 | 20 | 10 | 30 | 20 | 80 |

| E2 | 35 | 10 | 25 | 20 | 90 | |

| E3 | 20 | 10 | 25 | 15 | 70 | |

| E4 | 25 | 5 | 20 | 20 | 70 | |

| Сканування мереж | E1 | c1 | i1 | a1 | s1 | t1 |

| E2 | c2 | i2 | a2 | s2 | t2 | |

| E3 | c3 | i3 | a3 | s3 | t3 | |

| E4 | c4 | i4 | a4 | s4 | t4 | |

| ... | ||||||

| Розподілена відмова в обслуговуванні | E1 | c1 | i1 | a1 | s1 | t1 |

| E2 | c2 | i2 | a2 | s2 | t2 | |

| E3 | c3 | i3 | a3 | s3 | t3 | |

| E4 | c4 | i4 | a4 | s4 | t4 | |

Оцінка у 100 балів відповідає загрозі для якої tk=1.

Для подальшого аналізу проводимо стандартизацію (нормування) експертних оцінок. Для прикладу розглянемо першу загрозу. Нормування експертних оцінок для першої загрози наведено у таблиці 3.

| Загрози | Експерти (Е) | Оцінка впливу загрози на властивості активів | ||||

| c | i | a | s | Кількість балів | ||

| Аналіз протоколів | E1 | 0,25 | 0,125 | 0,375 | 0,25 | 1 |

| E2 | 0,39 | 0,1 | 0,282 | 0,228 | 1 | |

| E3 | 0,286 | 0,143 | 0,357 | 0,214 | 1 | |

| E4 | 0,286 | 0,071 | 0,357 | 0,286 | 1 | |

Візьмемо до уваги факт, що оцінки експертів узгоджені. У цьому випадку для побудови узагальненої експертної оцінки використаємо метод попарних порівнянь.

Для цього виконаємо ранжування оцінок кожного експерта:

Далі складемо матриці попарних порівнянь кожного експерта за такими формулами:

де:

Тоді:

| Експерт 1 | c | i | a | s | Експерт 2 | c | i | a | s | Експерт 3 | c | i | a | s | Експерт 4 | c | i | a | s |

| c | 1 | 1 | 0 | 1 | c | 1 | 1 | 1 | 1 | c | 1 | 1 | 0 | 1 | c | 1 | 1 | 0 | 1 |

| i | 0 | 1 | 0 | 0 | i | 0 | 1 | 0 | 0 | i | 0 | 1 | 0 | 0 | i | 0 | 1 | 0 | 0 |

| a | 1 | 1 | 1 | 1 | a | 0 | 1 | 1 | 1 | a | 1 | 1 | 1 | 1 | a | 0 | 1 | 1 | 1 |

| s | 1 | 1 | 0 | 1 | s | 0 | 1 | 0 | 1 | s | 0 | 1 | 0 | 1 | s | 1 | 1 | 0 | 1 |

На наступному кроці необхідно підсумовувати матриці по всім елементам, тобто формула має вид:

де:

Sij – елемент підсумованої матриці;

k – номер експерта.

Результат має вид:

| Сума | c | i | a | s |

| с | 4 | 4 | 1 | 4 |

| i | 0 | 4 | 0 | 0 |

| a | 3 | 4 | 4 | 4 |

| s | 2 | 4 | 0 | 4 |

Результуючу матрицю знаходимо за правилом:

де: d – кількість експертів.

| Результат | c | i | a | s |

| с | 1 | 1 | 0 | 1 |

| i | 0 | 1 | 0 | 0 |

| a | 1 | 1 | 1 | 1 |

| s | 0 | 1 | 0 | 1 |

За кожною характеристикою активу ТКС отримуємо результат у балах – таблиця 4.

| Характеристика | Бали |

| c | 3 |

| i | 1 |

| a | 4 |

| s | 2 |

Для подальшого використання цих балів, виконаємо їх нормування – таблиця 5.

| Характеристика | Бали |

| c | 0.75 |

| i | 0.25 |

| a | 1 |

| s | 0,5 |

При написанні даного реферату магістерська робота ще не завершена. Остаточне завершення: грудень 2014 року. Повний текст роботи і матеріали по темі можуть бути отримані у автора після зазначеної дати.

plan-do-check-act// Наукові праці Донецького національного технічного університету. Серія: Обчислювальна техніка та автоматизація. Випуск 25. - Донецьк, ДонНТУ, 2013. - c. 104-110. (Режим доступа)