Системы технической защиты информации, автоматизация её обработки

Исследование методов принятия решения по защите информации, которая обрабатывается в компьютерных сетях

Применение в повседневной жизни, как отдельно взятого человека, так и государства в целом, современных информационно-телекоммуникационных технологий позволяет получать все блага достижений современной науки и техники. При этом все значительнее возрастает зависимость процессов жизнедеятельности человека от окружающего информационного пространства. Данная зависимость приводит к возникновению новых видов угроз – кибернетических преступлений. Разработка эффективных моделей и методов управления безопасностью телекоммуникационных систем, с целью противодействия кибернетической преступности, является актуальной задачей.

Решение данной задачи осложняется большим количеством факторов, влияющих на её выполнение. Наиболее существенными являются:

Безусловно, решение данной задачи должно базироваться на требованиях международных стандартов и рекомендаций. При этом обязательным условием при принятии решения является выполнение требований национального законодательства, регламентирующего данную сферу деятельности.

Учитывая широкий спектр юридических и физических лиц, которые предоставляют услуги, оборудование и программное обеспечение, применяемые в сфере телекоммуникаций, Международным союзом электросвязи, в рекомендации МСЭ‑T X.805 предложена архитектура защиты для систем, обеспечивающих связь между оконечными устройствами (рис.1). Данная архитектура позволяет провести детализацию составных частей ИТС, с целью упрощения принятия решения, направленного на эффективное управление, контроль и использование сетевой инфраструктуры, услуг и программ. Архитектура защиты обеспечивает комплексную, сверху донизу сквозную область сетевой защиты и может применяться к элементам сети, услуг и программ, для того, чтобы выявлять, прогнозировать и исправлять уязвимости защиты [3].

Принятая архитектура защиты систем, обеспечивающая связь между оконечными устройствами, позволяет более качественно провести оценку риска безопасности ИТС. С этой целью, исходя из рекомендаций международного стандарта ISO/IEC 27005 Менеджмент риска информационной безопасности

, на начальной стадии принятия решения производится учет активов, уязвимость которых может повлиять на степень защищенности ИТС [4].

Активы телекоммуникационной системы целесообразно рассматривать отдельно, в соответствии с плоскостями защиты:

А для каждой плоскости защиты выделять активы, относящиеся к соответствующему уровню: инфраструктуры, услуг, применяемых программ.

Учитывая важность начального этапа принятия решения, к данному процессу должен быть привлечен персонал, имеющий соответствующую квалификацию и опыт работы.

Так например, требования к экспертам сформулированы в рекомендации в области стандартизации банка России:

Следующим шагом оценки рисков активов является определение угроз для идентифицированных активов. Угрозы для ИТС по своей природе делятся на природные и техногенные, последние в свою очередь делятся на случайные и преднамеренные. На данном этапе также определяется источник угроз и область

действия угрозы, то есть, на какие составные части ИТС может влиять данная угроза.

Этап оценки уязвимости активов схематично представлены на рисунке 2.

Измерения защиты по своей сути представляют комплекс реализованных мероприятий по защите активов ТКС. В случае успешной реализации угрозы активам может быть нанесен ущерб, который может привести к потере свойств информации или управляемости и наблюдаемости ТКС:

Таким образом определяется уровень состояния защищенности ТКС от угроз.

Выделяется восемь основных измерений защиты (рис. 1):

Результаты оценки уязвимости активов на примере угроз, которые могут быть реализованы с учетом недостатков протоколов межсетевого взаимодействия, приведены в таблице 1.

| № k | Угрозы (threat) | Конфиденциальность (confidentiality) | Целостность (integrity) | Доступность (availability) | Наблюдаемость и управляемость (accountability and manageability) | Весовой коэффициент |

| 1 | Анализ протоколов | c1 | i1 | a1 | s1 | p1 |

| 2 | Сканирование сетей | c2 | i2 | a2 | s2 | p2 |

| 3 | Автоматический подбор паролей | c3 | i3 | a3 | s3 | p3 |

| 4 | Spoofing | c4 | i4 | a4 | s4 | p4 |

| 5 | Захват сетевых подключений | c5 | i5 | a5 | s5 | p5 |

| 6 | Подмена сетевых объектов | c6 | i6 | a6 | s6 | p6 |

| 7 | Разнесенный отказ в обслуживании | c7 | i7 | a7 | s7 | p7 |

| 8 | Удаленное вторжение | c8 | i8 | a8 | s8 | p8 |

Используя полученные данные, можно получить количественную оценку уязвимости конкретного актива от одной угрозы по формуле:

Весовой коэффициент pk определяет частоту появления данной угрозы в совокупности возможных угроз и вычисляется на основе анализа статистических данных или с использованием известных методик. коэффициент zk определяет вероятность защиты актива ТКС с помощью установленного средства защиты от угрозы pk [2].

Определение уязвимости актива от всех возможных угроз Ql определяем следующим образом:

Каждый из уровней защиты (программ, услуг, инфраструктуры), которые представленны на рисунке 1, состоит из ограниченного количества активов. Поэтому для определения общей оценки защиты одного уровня Qp воспользуемся следующей формулой:

На основании полученной количественной оценки защищенности активов системы принимается решение по принятие риска. Алгоритм данного процесса представлен на рисунке 3.

Предложенный алгоритм оценки и принятия риска может быть применен для всех рассмотренных уровней защиты (программ, услуг, инфраструктуры) всех трех плоскостей защиты (управления, контроля, конечного пользователя).

В предложенных формулах весовые коэффициенты pk – частота появления k угрозы относительно совокупности возможных угроз и коэффициент zk - вероятность защиты актива ТКС с помощью установленного средства защиты от k угрозы определяется на основе анализа статистических данных или с использованием известных методик.

Определение весовых коэффициентов ak, ck, ik, sk – должно осуществляться группой назначенных экспертов.

Методы, которые могут быть использованы для оценки риска подробно описаны в приложениях А и В международного стандарта ISO/IEC 31010 Менеджмент риска. Методы оценки риска

. Рассмотрим некоторые из них, которые могут быть применены касательно ТКС [6]:

что, если?;

галстук‑бабочка;

Мозговой штурм это идентификация группой специалистов возможных отказов и повлекших, вследствие, угроз, риска, способов обработки риска и критериев его оценивания. Данный метод не может быть использован самостоятельно либо в сочетании с другими методами. Основное его назначение определение возможностей прогнозирования ситуаций участниками обсуждения.

Метод Дельфи является одним из видов мозгового штурма. Основное отличие – каждый из группы экспертов выдвигает свое индивидуальное мнение, при этом сохраняя анонимность. Данный метод используется для получения согласованной оценки риска на различных этапах. Однако данный метод является достаточно длительным и трудоемким.

Исследование опасности и работоспособности. Данный метод основывается на тщательном анализе используемых систем обработки информации. Производится идентификация опасностей и рисков при использовании данного метода. Этот метод может быть применен к большому количеству систем, и позволяет наиболее полно их описать, но в тоже время этот метод является достаточно трудоемким, а следовательно, и достаточно длительным.

Структурированный анализ сценариев методом «что, если?». Изначально данный метод являлся упрощенной копией метода исследования опасности и работоспособности

. Данный метод основывается на исследовании сценариев, с использованием слов-подсказок (что, если) для идентификации опасных ситуаций и сценариев их развития. Данный метод применим в больших системах с высоким уровнем детализации. Также как и метод исследования опасности и работоспособности

является достаточно трудоемким, а следовательно, и достаточно длительным.

Анализ дерева событий. Данный метод позволяет идентифицировать взаимоисключающие последовательности событий, следующих за появлением исходного события, в зависимости от готовности систем предназначенных для снижения последствий угрозы. С помощью этого метода устанавливаются все варианты развития события. Данный метод является достаточно наглядным, но в тоже время для его использования необходимо знать все начальные события, повлекшие за собой цепочку остальных событий.

Анализ галстук‑бабочка

– это схематический способ описания и анализа пути развития события, от его появления до завершения (появления угрозы). Основная область идентификации данного метода сосредоточена на границах между причиной и событием, событием и последствием. Данный метод направлен на средства управления предупреждением и уменьшением последствий созданных угрозами. Но данный метод не идентифицирует все причины повлекшие за собой событие.

Мультикритериальный анализ решений использует ранжирование критериев для получения объективной оценки риска, в результате чего необходимо выбрать доступные варианты решений. Данный метод позволяет выбрать наиболее эффективное решение возникающих проблем, но в тоже время многокритериальные проблемы могут не получить ни одного решения.

Мультикритериальний анализ наиболее подходит для порядка принятия решения для управления безопасностью ТКС в соответствии с рекомендациями международных стандартов ISO/IEC 31010 Менеджмент риска. Методы оценки риска

и ISO/IEC 27005 Информационные технологии. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности

.

Учитывая данные рекомендации рассмотрим алгоритм работы экспертов по определению весовых коэффициентовak, ck, ik, sk, которые по своей сути определяют оценку влияния угрозы на свойства актива.

Первым шагом оценки риска является определение перечня активов (Ai), входящих в состав ИТС.

Следующим шагом является определение для каждого актива Ai угроз – их оценка, согласно вероятностей их появления и использования существующих уязвимостей ИТС, а также существующих средств защиты. То есть группой экспертов дается оценка угрозы в соответствии с тремя параметрами:

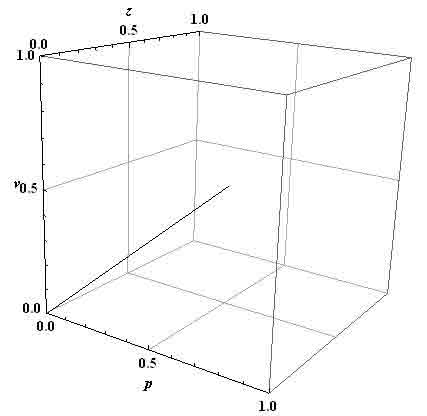

Когда эти коэффициенты равны нулю, то будем считать, что актив полностью защищен от данной угрозы, а в случае, когда коэффициенты равны единице – на актив обязательно будет воздействовать данная угроза, результатом которой будет максимально возможный ущерб. Итак, графически угрозу можно представить некоторой точкой в трехмерном пространстве, и чем дальше она от начала координат, тем выше её значимость для данного актива, то есть общая оценка угрозы будет рассчитана, как длина отрезка линии, соединяющей начало координат и полученную точку.

То есть для оценки угрозы будем использовать следующую формулу:

Для примера примем:

Оценка угрозы будет определена следующим образом:

Графически этот результат приведен на рисунке 4.

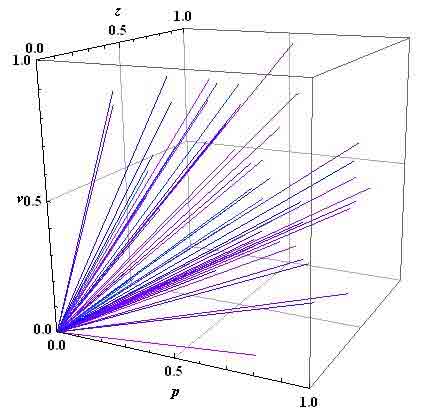

График всех k-х угроз для m-го актива приведен на рисунке 5.

Из этого можно сделать вывод, что все угрозы, которые влияют на актив, в совокупности будут иметь вид какой-то поверхности. Вид поверхности угроз, влияющих на актив, приведены на рисунке 6.

Эксперты (Э) на основании знаний и полученных графиков проставляют баллы вероятным угрозам по 100 бальной шкале, при этом разбивают оценку на различные характеристики информации - таблица 2.

| Угрозы | Эксперты (Э) | Оценка влияния угрозы на свойства активов | ||||

| c | i | a | s | Количество баллов | ||

| Анализ протоколов | Э1 | 20 | 10 | 30 | 20 | 80 |

| Э2 | 35 | 10 | 25 | 20 | 90 | |

| Э3 | 20 | 10 | 25 | 15 | 70 | |

| Э4 | 25 | 5 | 20 | 20 | 70 | |

| Сканирование сетей | Э1 | c1 | i1 | a1 | s1 | t1 |

| Э2 | c2 | i2 | a2 | s2 | t2 | |

| Э3 | c3 | i3 | a3 | s3 | t3 | |

| Э4 | c4 | i4 | a4 | s4 | t4 | |

| ... | ||||||

| Распределенный отказ в обслуживании | Э1 | c1 | i1 | a1 | s1 | t1 |

| Э2 | c2 | i2 | a2 | s2 | t2 | |

| Э3 | c3 | i3 | a3 | s3 | t3 | |

| Э4 | c4 | i4 | a4 | s4 | t4 | |

Оценка в 100 баллов соответствует угрозе для которой tk=1.

Для дальнейшего анализа проводим стандартизацию (нормирование) экспертных оценок. Для примера рассмотрим первую угрозу. Нормирование экспертных оценок для первой угрозы приведены в таблице 3.

| Угрозы | Эксперты (Э) | Оценка влияния угрозы на свойства активов | ||||

| c | i | a | s | Количество баллов | ||

| Анализ протоколов | Э1 | 0,25 | 0,125 | 0,375 | 0,25 | 1 |

| Э2 | 0,39 | 0,1 | 0,282 | 0,228 | 1 | |

| Э3 | 0,286 | 0,143 | 0,357 | 0,214 | 1 | |

| Э4 | 0,286 | 0,071 | 0,357 | 0,286 | 1 | |

Учтем факт, что оценки экспертов согласованы. В этом случае для построения обобщенной экспертной оценки используем метод попарных сравнений.

Для этого выполним ранжирование оценок каждого эксперта:

Далее составим матрицы попарных сравнений каждого эксперта, по следующим формулам:

где:

Тогда

| Эксперт 1 | c | i | a | s | Эксперт 2 | c | i | a | s | Эксперт 3 | c | i | a | s | Эксперт 4 | c | i | a | s |

| c | 1 | 1 | 0 | 1 | c | 1 | 1 | 1 | 1 | c | 1 | 1 | 0 | 1 | c | 1 | 1 | 0 | 1 |

| i | 0 | 1 | 0 | 0 | i | 0 | 1 | 0 | 0 | i | 0 | 1 | 0 | 0 | i | 0 | 1 | 0 | 0 |

| a | 1 | 1 | 1 | 1 | a | 0 | 1 | 1 | 1 | a | 1 | 1 | 1 | 1 | a | 0 | 1 | 1 | 1 |

| s | 1 | 1 | 0 | 1 | s | 0 | 1 | 0 | 1 | s | 0 | 1 | 0 | 1 | s | 1 | 1 | 0 | 1 |

На следующем шаге необходимо просуммировать матрицы по всем элементам, то есть формула имеет вид:

где:

Sij – элемент результирующей матрицы;

k – номер эксперта.

Результат имеет вид:

| Сумма | c | i | a | s |

| с | 4 | 4 | 1 | 4 |

| i | 0 | 4 | 0 | 0 |

| a | 3 | 4 | 4 | 4 |

| s | 2 | 4 | 0 | 4 |

Результирующую матрицу находим по правилу:

где: d – количество экспертов.

| Результат | c | i | a | s |

| с | 1 | 1 | 0 | 1 |

| i | 0 | 1 | 0 | 0 |

| a | 1 | 1 | 1 | 1 |

| s | 0 | 1 | 0 | 1 |

По каждой характеристике актива ТКС получаем результат в баллах – таблица 4.

| Характеристика | Баллы |

| c | 3 |

| i | 1 |

| a | 4 |

| s | 2 |

Для дальнейшего использования баллов, выполним их нормирования – таблица 5.

| Характеристика | Баллы |

| c | 0.75 |

| i | 0.25 |

| a | 1 |

| s | 0,5 |

При написании данного реферата магистерская работа еще не завершена. Окончательное завершение: декабрь 2014 года. Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

plan-do-check-act// Наукові праці Донецького національного технічного університету. Серія: Обчислювальна техніка та автоматизація. Випуск 25. - Донецьк, ДонНТУ, 2013. - c. 104-110. (Режим доступа)