Крахмаль Мария Вячеславовна

Факультет компьютерных наук и технологий

Кафедра компьютерной инженерии

Специальность «Программное обеспечение средств вычислительной техники»

Методы повышения устойчивости документов к внешним воздействиям с помощью встраивания цифровых водяных знаков

Научный руководитель:

к.т.н., доц. Завадская Татьяна Владимировна

При написании данного реферата магистерская работа ещё не завершена. Окончательное завершение: июнь 2020 года.

Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.

Реферат по теме магистерской работы

Содержание

-

Введение

- Актуальность темы и научная новизна

- Цели и задачи исследования, планируемые результаты

- Апробация результатов

- Обзор исследований и разработок

- Анализ аналогичных систем

- Требования к методам скрытия данных

- Использование цифровых изображений как контейнера Вывод

Список литературы

Введение

Создание средств вычислительной техники подтолкнуло к формированию правил и дальнейшему развитию компьютерной стеганографии. В результате этого вопрос защиты информации с каждым днём становится более актуальным. Появилось большое количество новых сфер использования вычислительных средств. В цифровые данные внедряется информация, имеющая аналоговый вид, к которому относятся изображения, речь, аудио– и видеозаписи. И, в следствии этого, существуют различные методы встраивания в текстовые файлы.

Основным аспектом средств вычислительной техники является защита авторских прав в электронных документах. Используя новые технологии, злоумышленники могут использовать и распространять скрытую информацию. Наиболее эффективными способами защиты авторских электронных документов являются применение цифровой стеганографии и цифровых водяных знаков (ЦВЗ).

1. Актуальность темы и научная новизна

Во все времена цель защиты данных была актуальной во многих областях жизни. Данная задача имеет два основных направления: стеганография, направленная на скрытие фактов передачи или хранения информации, и криптография, целью которой является шифрование самих данных.

В связи с этим в настоящее время активно применяется встраивание в цифровые изображения и электронные документы невидимых цифровых водяных знаков, которые несут в себе информацию о правообладателе. Внедрение ЦВЗ дает возможность уменьшить потери от угроз хищения (использование данных, являющимися интеллектуальной собственностью, или незаконное копирование).

В связи с вышеизложенным, потребность в создании и реализации метода внедрения ЦВЗ в изображения или документы, устойчивого к разным внешним воздействиям, для увеличения эффективности защиты от угроз хищения является актуальной научной задачей.

2. Цели и задачи исследования, планируемые результаты

Целью работы является улучшение эффективности защиты цифровых документов, как объектов интеллектуальной собственности, от угроз хищения за счет внедрения в них цифровых водяных знаков.

Для достижения поставленной цели сформулированы задачи данной работы:

- проанализировать существующие методы и алгоритмы маркировки цифровыми водяными знаками [1];

- разработать модель защиты маркировки неподвижных цифровых файлов на основе изученных методов;

- найти оптимальные показатели скрытности встраивания ЦВЗ в изображение–контейнер [2];

- выполнить сравнительный анализ устойчивости ЦВЗ, встроенных различными алгоритмами, при котором будут сохраняться допустимые уровни маркировки;

- программно реализовать разработанную модель с возможностью использования функций встраивания и извлечения скрытых данных через пользовательский интерфейс;

- провести эксперименты для подтверждения работоспособности моделей и алгоритмов.

Объектом исследования являются стеганографические методы и алгоритмы внедрения ЦВЗ в цифровые изображения.

Предметом исследования является устойчивость ЦВЗ к внешним воздействиям на изображение–контейнер.

Таким образом, в результате выполнения работы, планируется получить прикладную программу на базе методов внедрения цифровых водяных знаков для защиты электронных документов.

3. Апробация результатов

Некоторые вопросы, рассматриваемые в магистерской диссертации, подробно освящены в ряде публикаций. По теме диссертации опубликованы 2 научные статьи:

- «Исследование методов цифровой стеганографии для маркировки изображений цифровыми водяными знаками» (VI Международная научно–практическая конференция «Современные тенденции развития и перспективы внедрения инновационных технологий в машиностроении, образовании и экономике», г. Азов, 13–14 мая 2019 года) [открыть];

- «Исследование метода встраивания цифровых водяных знаков на основе деления изображения–контейнера» (69–я МЕЖДУНАРОДНАЯ СТУДЕНЧЕСКАЯ НАУЧНО–ТЕХНИЧЕСКАЯ КОНФЕРЕНЦИЯ, г. Астрахань, 15–19 апреля 2019 года) [открыть].

Выступление по данной теме проходило на конференции «Информатика, управляющие системы, математическое и компьютерное моделирование — 2019» (ИУСМКМ–2019).

4. Обзор исследований и разработок

На сегодняшний день проводится множество конференций по проблемам информационной безопасности. С каждым годом растет число публикаций, посвященных методам стеганографии и стегоанализа. В этом направлении науки работают многие российские и зарубежные ученые.

4.1. Обзор международных источников

В мире существует большое количество работ, статей и публикаций по теме разработки методов маркировки мультимедийных данных цифровыми водяными знаками. Большая часть материалов является англоязычными, однако статьи также активно переводятся на русский язык.

Задачи стеганографического скрытия информации изучали зарубежные исследователи: G.J. Simmons (впервые описал модель стеганографического канала связи) [3], J. Fridrich (представлен новый метод на основе признаков для изображения, взятый в качестве эталона для сравнения) [4], R. Anderson (представлена первая терминология, относящаяся к стеганографии) [5], W. Bender, N. Morimoto (вклад в развитие аудиостеганографии) [6], С. Cachin (необходимость различать стеганографические водяные знаки от цифровых отпечатков) [7], I. Pitas (предложены конкретные решения для надежной и эффективной защиты) [8].

Также необходимо отметить работы В. Pfitzmann [9] и S. Craver [10], которые сформировали базовую терминологию и базовые стеганографические протоколы.

В статье «Robust Method for Protecting Electronic Document on Waterway Transport with Steganographic Means by Embedding Digital Watermarks into Images» рассматриваются алгоритмы реализации ЦВЗ на основе модуляции яркости в блоках графических документов, которые одновременно обеспечивают скрытое внедрение любой последовательности информации и аутентификацию изображения [11].

В статье «Color Image Steganography based on Pixel Value Modification Method Using Modulus Function» предложен новый метод модификации значений пикселей с помощью функции модуля, встраивающей одну секретную цифру в один пиксель изображения. С помощью разработанного метода может быть достигнуто хорошее визуальное восприятие стего-изображения [12].

В статье «Hiding data in images by simple LSB substitution» предложена схема внедрения данных путем простой замены. После применения оптимального процесса регулировки пикселей к стего–изображению качество изображения может быть значительно улучшено при низкой вычислительной сложности [13].

В статье «Robustness and Security of Digital Watermarks» выполнен краткий технический обзор технологии ЦВЗ. Разработаны теоретические подходы, которые могут привести к безопасным методам создания водяных знаков [14].

4.2. Обзор национальных источников

В Российской Федерации наиболее известными являются работы следующих ученых: В.Г. Грибунин, И.М. Оков, И.В. Туринцев [15], А.В. Аграновский [16], В.А. Хорошко [17]. Существующие методы внедрения ЦВЗ в цифровые файлы, рассмотренные данными авторами, являются эффективными, однако не всегда обеспечивают высокую устойчивость ЦВЗ к широкому спектру воздействий.

Ю.М. Коростиль и М.Е. Шелест предложили метод, в котором скрытие информации выполняется на содержательном уровне с использованием информационных параметров изображения. Предложенный метод является развитием стеганографической технологии — семаграмм. Данная технология представляет собой сообщения, в которых обозначениями являются любые символы, кроме букв и цифр.

В статье «Алгоритм поиска в изображениях скрытых данных, встроенных методом Коха–Жао» описывается метод стеганографического сокрытия данных Коха–Жао. Рассмотрен алгоритм анализа изображений формата JPEG для установления факта скрытой передачи данных [18].

В статье «Алгоритм блочного встраивания стойких ЦВЗ в крупноформатные изображения» представлен новый алгоритм встраивания ЦВЗ в цифровые изображения, обеспечивающий устойчивость ЦВЗ к широкому набору преобразований изображения–контейнера [19].

В статье «Сравнение алгоритмов Куттера и Брайндокса» выполнен сравнительный анализ алгоритмов внедрения и извлечения цифровой подписи. По результатам сравнения алгоритм Брайндокса превосходит алгоритм Куттера [20].

4.3. Обзор локальных источников

В Донецком национальном техническом университете вопросами защиты информации с помощью внедрения ЦВЗ занимался студент Шевляков А.И. «Исследование и разработка методов нанесения цифровых водяных знаков с целью защиты авторских прав на графические изображения в условиях атак на стегодекодер» — разработка модели на базе метода внедрения ЦВЗ, алгоритмов и программных модулей системы для защиты графических изображений [21].

Также были найдены похожие темы у студентов. Работа магистра Карнаух О.В. «Исследование систем скрытой передачи информации» — разработка и исследование способов защиты информации, передаваемой по сетям, позволяющих увеличить защищенность сообщений [22].

В статье «Анализ особенностей методов цифровой стеганографии для защиты информации, передаваемой по открытым каналам» Губенко Н.Е. рассмотрены и проанализированы методы цифровой стеганографии, которые используются в качестве контейнеров передаваемого сообщения изображения. Показаны алгоритмы некоторых методов и определены их особенности, достоинства и недостатки [23].

5. Анализ аналогичных систем

Был проведен анализ существующих на сегодняшний день приложений, обеспечивающих конфиденциальность мультимедийных данных. Программ подобного рода много: некоторые являются узконаправленными (выполняют только нанесение ЦВЗ или «печати») и более универсальные (имеют дополнительные возможности в виде изменения размеров, добавления текста).

У всех исследуемых программ, доступных для бесплатного использования, есть один недостаток — невозможно нанести скрытый ЦВЗ. Данные приложения не используют существующие методы встраивания водяных знаков.

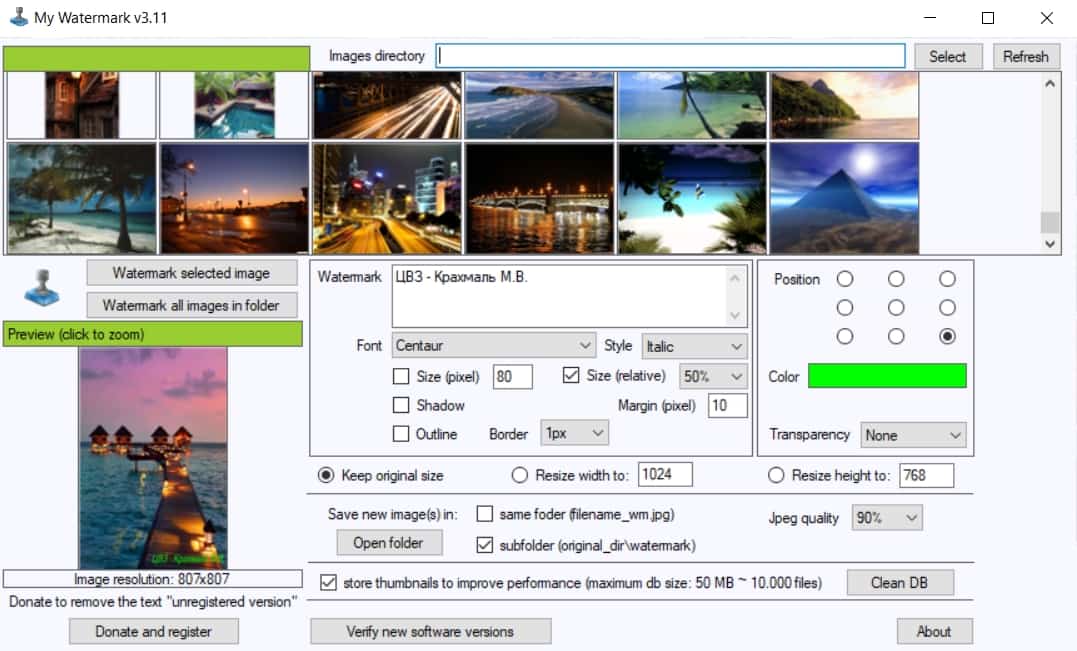

Наиболее успешным приложением для маркировки цифровых изображений является «My Watermark» (рис.1). Данная программа позволяет добавлять текстовые водяные знаки, выбирать положение знака на изображении, применять эффекты (тень, прозрачность, контур), устанавливать специальный шрифт, стиль и цвет текста и имеет возможность предварительного просмотра.

Рисунок 1 — Приложение «My Watermark»

6. Требования к методам скрытия данных

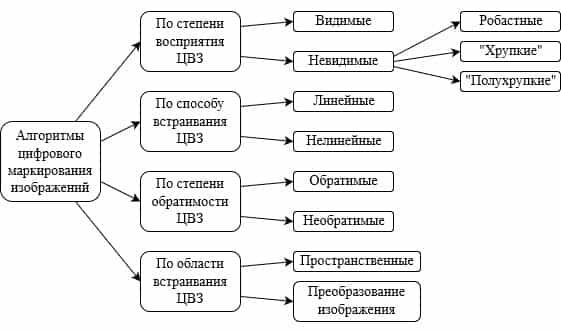

На сегодняшний день цифровая стеганография имеет большое количество разработанных методов встраивания ЦВЗ, каждый из которых делится на классы и подклассы. Общая структура показана на рисунке 2 [24].

Рисунок 2 — Классификация алгоритмов

В зависимости от области применения алгоритмов скрытия данных определяются соответствующие требования к ним. Наиболее важными являются три требования: количество и скрытность встраиваемой информации, устойчивость к возможным атакам или искажениям (возможность извлечения сообщения после сжатия или модификаций).

Требования к устойчивости являются особенно важными для стеганографических алгоритмов, которые используют для маркировки различные цифровые данные. В зависимости от степени возможных искажений различают «хрупкие», «полухрупкие» и робастные (стойкие) ЦВЗ [25].

Стойкие ЦВЗ являются устойчивыми к большинству модификаций стегано–объекта и используются для обеспечения защиты авторских прав на интеллектуальную собственность.

«Хрупкие» ЦВЗ разрушаются при любой модификации контейнера, а «полухрупкие» ЦВЗ сохраняются только при заранее известных способах искажений. Данные типы цифровых знаков используются для подтверждения подлинности маркированных данных.

Информацию необходимо встраивать в цифровые данные таким образом, чтобы человеческий глаз не мог отличить исходное изображение–контейнер от маркированного.

Важный недостаток заключается в том, что одновременное выполнение требований устойчивости и скрытности к различным преобразованиям является сложной задачей. Из–за этого необходимо выбирать приоритеты по требованиям, которые зависят от поставленной задачи. На рисунке 3 показана зависимость критериев к внедрению ЦВЗ и самими методами встраивания.

Рисунок 3 — Зависимость типа ЦВЗ к основным требования внедрения

(анимация: 8 кадров, 5 циклов повторения, 135 килобайт)

Основными областями использования стеганографических алгоритмов являются:

- скрытая связь — внедряемая информация содержит сообщение, которое необходимо передать между двумя людьми (главными факторами является количество передаваемой информации и степень скрытности);

- защита авторских прав — внедряемый цифровой водяной знак содержит информацию об авторе, использующийся для доказательства прав. Главной задачей является обнаружение злоумышленника, поэтому особое внимание уделяется устойчивости к атакам;

- идентификация цифровых данных — внедряемые данные имеют свой уникальный номер и хранятся в едином целом. Отличие заключается в том, что отсутствует потенциальный злоумышленник.

На данный момент множество технологий встраивания ЦВЗ используются в сети Интернет, но не многие из алгоритмов имеют хорошие показатели защиты от внешних воздействий на контейнер.

7. Использование цифровых изображений как контейнера

Популярность использования цифровых изображений в качестве стеганоконтейнеров исходит из причин [26]:

- большой объем пропускной способности (возможность встраивания ЦВЗ больших размеров);

- большая часть изображений содержит участки, имеющие шумовую структуру (нанесение информации в такие области повышают скрытность);

- слабая чувствительность к изменениям яркости и контрастности.

Для обеспечения скрытой передачи сообщений необходима система, которая может выполнять как маркировку выбранного изображения–контейнера, так и извлечение без существенных потерь данных. Для повышения устойчивости к различным модификациям используются ключи, которые могут быть предназначены как для одного человека, так и для большой группы [27].

Далее выполняется маркирование контейнера в соответствии с ключом, и в качестве защитной функции могут применяться алгоритмы сжатия и повторное нанесение цифровых водяных знаков.

Множество изображений обладают визуальной избыточностью и при использовании или создании стеганографической системы необходимо учитывать данный фактор. Человеческое зрение устроено таким образом, что какие–либо изменения в высокочастотной области изображения являются незаметными.

Главной функцией такой системы должно быть точное восстановление ЦВЗ после мельчайших модификаций таких, как сжатие без потерь, поворот, изменение краев [28]. Кроме этого необходимо точно определять наличие встроенной информации в контейнере. В качестве входных данных для проверки могут использоваться как секретные ключи с цифровым водяным знаком, так и оригинальное изображение.

При использовании более сложных алгоритмов внедрения и извлечения ЦВЗ оригинальные изображения и ключи могут не требоваться, данный способ является «слепым». Вероятность получить в результате полностью восстановленный ЦВЗ достаточно велика.

Вывод

В результате научно–исследовательской работы были собраны и изучены материалы по вопросам, связанным с темой магистерской диссертации.

В исследовании были проанализированы существующие методы и способы маркировки неподвижных цифровых файлов, особенности использования различных типов цифровых водяных знаков.

Благодаря изученным материалам, можно сделать вывод, что существует небольшое количество приложений для скрытого внедрения ЦВЗ в изображения, большая часть не обладает необходимыми функциями. Задача создания качественно работающего приложения, которое способно скрытно маркировать необходимые файлы с помощью методов, на сегодняшний день не утратила своей актуальности.

Список источников

- Крахмаль, М.В. Исследование методов цифровой стеганографии для маркировки изображений цифровыми водяными знаками / М.В. Крахмаль, Т.В. Завадская // Современные тенденции развития и перспективы внедрения инновационных технологий в машиностроении, образовании и экономике: VI Международная научно–практическая конференция, 13–14 мая 2019, г. Азов.

- Крахмаль, М.В. Исследование метода встраивания цифровых водяных знаков на основе деления изображения–контейнера / М.В. Крахмаль, Т.В. Завадская // 69–я Международная студенческая научно–техническая конференция, Астрахань, 15–19 апреля 2019 года [Электронный ресурс]: материалы / Астрахан. гос. техн. ун–т. — Астрахань: Изд–во АГТУ, 2019.

- Simmons, G.J. The prisoner’s problem and the subliminal channel / G.J. Simmons // Proc. Workshop on Communications Security (Crypto’83). — 1984. — pp. 51–67. URL: https://link.springer.com/chapter/10.1007/978-1-4684-4730-9_5 (дата обращения: 25.08.2019).

- Fridrich, J. Feature–Based Steganalysis for JPEG Images and its Implications for Future Design of Steganographic Schemes / J. Fridrich // Lecture Notes in Computer Science (LNCS). — vol. 3200. — 2005. — pp. 67–81. URL: https://link.springer.com/chapter/10.1007%2F978-3-540-30114-1_6 (дата обращения: 22.08.2019).

- Anderson, R. On the limits of steganography / R. Anderson, F. Petitcolas // IEEE J. on Selected Areas in Communications. — vol. 16, № 4. — 1998. — pp. 474–481. URL: https://www.cl.cam.ac.uk/~rja14/Papers/jsac98-limsteg.pdf (дата обращения: 20.08.2019).

- Bender, W. Tehniques for data Hiding / W. Bender, D. Gruhl, N. Morimoto, A. Lu // IBM Systems Journal, 35 (3&4). — 1996. — pp. 313–336. URL: https://pdfs.semanticscholar.org/8c82/c93dfc7d... (дата обращения: 27.08.2019).

- Cachin, C. An information theoretic model for steganography / C. Cachin // Proceedings of 2nd Workshop on Information Hiding. D. Aucsmith (Eds.). Lecture Notes in Computer Sciences, Springer–verlag. — 1998. — pp. 306–319. URL: https://eprint.iacr.org/2000/028.pdf (дата обращения: 27.08.2019).

- Pitas, I. A Method for Signature Casting on Digital Images / I. Pitas // Proceedings of ICIP. — vol. 3. — 1996. — pp. 215–218. URL: https://www.semanticscholar.org/paper/A-method-for-signature-casting... (дата обращения: 28.08.2019).

- Pfitzmann, B. Information Hiding Terminology / B. Pfitzmann // Information Hiding, Springer Lecture Notes in Computer Science. — vol. 1174. — 1996. — pp. 347–350. URL: https://link.springer.com/chapter/10.1007%2F3-540-61996-8_52 (дата обращения: 30.08.2019).

- Craver, S. Can Invisible Watermarks Resolve Rightful Ownerships? / S. Craver, N. Memon, B. Yeo, M. Yeung // IBM Research Report. — 1996. — pp. 573–586. URL: https://pdfs.semanticscholar.org/a7f3/0abe129b... (дата обращения: 30.08.2019).

- Bukharmetov, M. Robust Method for Protecting Electronic Document on Waterway Transport with Steganographic Means by Embedding Digital Watermarks into Images / M. Bukharmetov, A. Nyrkov, S. Sokolov, S. Chernyi, V. Kuznetsov, D. Mamunts // 16th Conference on Reliability and Statistics in Transportation and Communication. — 19–22 October, 2016, Riga, Latvia. — pp. 507–514. URL: https://www.sciencedirect.com/science/article/... (дата обращения: 07.10.2019).

- Nagaraja, V. Color Image Steganography based on Pixel Value Modification Method Using Modulus Function / V. Nagaraja, Dr. V. Vijayalakshmib, Dr. G. Zayarazc // International Conference on Electronic Engineering and Computer Science. — 2013. — pp. 17–24. URL: https://www.sciencedirect.com/science/article/... (дата обращения: 07.10.2019).

- Chan, Chi-Kwong Hiding data in images by simple LSB substitution / Chi–Kwong Chan, L.M. Cheng // Pattern Recognition, 37 (2004). — pp. 469–474. URL: https://www.sciencedirect.com/science/article/abs/... (дата обращения: 07.10.2019).

- Matheson L.R., Mitchell S.G., Shamoon T.G., Tarjan R.E., Zane F. (1998) Robustness and security of digital watermarks. In: Hirchfeld R. (eds) Financial Cryptography. FC 1998. Lecture Notes in Computer Science, vol 1465. Springer, Berlin, Heidelberg. URL: https://link.springer.com/chapter/... (дата обращения: 07.10.2019).

- Грибунин, В.Г. Цифровая стеганография / В.Г. Грибунин, И.И. Оков, И.В. Туринцев. — М.: Солон–1 Пpecc. — 2002. — 272 c. URL: https://proklondike.net/books/defence/gribunin_cifir_stenograf_2009.html (дата обращения: 16.06.2019).

- Аграновский, А.В. Стеганография, цифровые водяные знаки и стеганоанализ / А.В. Аграновский, А.В. Балакин, В.Г. Грибунин, С.А. Сапожников. — М.: Вузовская книга, 2009. — 220 с. URL: https://nashol.com/2014072179059/steganografiya-cifrovie-vodyanie-znaki... (дата обращения: 20.06.2019).

- Хорошко, В.А. Методы и средства защиты информации / В.А. Хорошко, А.А. Чекатков. — К.: Юниор, 2003. — 501 с. URL: https://www.twirpx.com/file/467941/ (дата обращения: 20.06.2019).

- Демидчук, А.И. АЛГОРИТМ ПОИСКА В ИЗОБРАЖЕНИЯХ СКРЫТЫХ ДАННЫХ, ВСТРОЕННЫХ МЕТОДОМ КОХА–ЖАО / А.И. Демчук, Ю.А. Чернявский // Информатика, 2012. — (1(33)). — c. 39–46. URL: https://inf.grid.by/jour/article/view/... (дата обращения: 07.10.2019).

- Глумов, Н.И. Алгоритм блочного встраивания стойких ЦВЗ в крупноформатные изображения / Н.И. Глумов, В.А. Митекин // Компьютерная оптика— 2011. — № 33. — с. 368–371. URL: https://cyberleninka.ru/article/n/algoritm... (дата обращения: 07.10.2019).

- Борзунов, Г.И. СРАВНЕНИЕ АЛГОРИТМОВ КУТТЕРА И БРАЙНДОКСА / Г.И. Борзунов, А.С. Соловьев // Сатериалы XVIII всероссийской научно-практической конференции «Проблемы информационной безопасности в системе высшей школы». — 2011. — No4. — c. 79–80. URL: https://bit.mephi.ru/index.php/bit/... (дата обращения: 07.10.2019).

- Шевляков, А.И. Исследование и разработка методов нанесения цифровых водяных знаков с целью защиты авторских прав на графические изображения в условиях атак на стегодекодер. — [Электронный ресурс] // Портал Магистров ДонНТУ, 2018 г. URL: http://masters.donntu.ru/2018/fknt/shevlyakov/diss/index.htm (дата обращения: 13.07.2019).

- Карнаух, О.В. Исследование систем скрытой передачи информации. — [Электронный ресурс] // Портал Магистров ДонНТУ, 201 г. URL: http://masters.donntu.ru/2018/fkita/karnauh/diss/index.htm (дата обращения: 13.07.2019).

- Губенко, Н.Е. Анализ особенностей методов цифровой стеганографии для защиты информации, передаваемой по открытым каналам / Н.Е. Губенко, Д.С. Сипаков // Информатика и кибернетика. — No2, 2015. —ДонНТУ, Донецк. — c.28–37. URL: http://infcyb.donntu.ru/IC_2.pdf (дата обращения: 07.10.2019).

- Хорошко, В.О. Основы компьютерной стеганографии: Учебное пособие для студентов и аспирантов / В.О. Хорошко, О.Д. Азаров, М.Э. Шелест. — Винница: ВДТУ. — 2003. — 143 с. URL: http://ir.lib.vntu.edu.ua/bitstream/handle/123456789/12616... (дата обращения: 13.09.2019).

- Конахович, Г.Ф. Компьютерная стеганография. Теория и практика / Г.Ф. Конахович, А.Ю. Пузыренко. — К.: МК–Пресс. — 2006. — 288 с. URL: https://www.twirpx.com/file/11476/ (дата обращения: 07.09.2019).

- Marvel, L. Image Steganography for Hidden Communication. PhD Thesis. University of Delavare. — 1999. — 115 p. URL: https://pdfs.semanticscholar.org/daf0/3c248... (дата обращения: 10.09.2019).

- Батура, В.А. Методы маркирования неподвижных изображений // Инженерный вестник. — 2013. — № 8. — с. 583–590. URL: https://docplayer.ru/64254596-Metody-cifrovogo... (дата обращения: 10.09.2019).

- Илюшечкин, Е.А. Некоторые способы повышения устойчивости цифровых водяных знаков к искажающим воздействиям // Вестн. Ом. ун–та. — 2013. — № 4. — с. 217–220. URL: https://cyberleninka.ru/article/n/nekotorye-sposoby-povysheniya... (дата обращения: 12.09.2019).