Крахмаль Марія Вячеславівна

Факультет комп’ютерних наук і технологій

Кафедра комп’ютерної інженерії

Спеціальність „Програмне забезпечення засобів обчислювальної техніки“

Методи підвищення стійкості документів до зовнішніх впливів за допомогою вбудовування цифрових водяних знаків

Науковий керівник:

к.т.н., доц. Завадська Тетяна Володимирівна

При написанні даного реферату магістерська робота ще не завершена. Остаточне завершення: червень 2020 року.

Повний текст роботи і матеріали по темі можуть бути отримані у автора або його керівника після зазначеної дати.

Реферат за темою випускної роботи

Зміст

-

Вступ

- Актуальність теми і наукова новизна

- Цілі та завдання дослідження, плановані результати

- Апробація результатів

- Огляд досліджень і розробок

- Аналіз аналогічних систем

- Вимоги до методів приховування даних

- Використання цифрових зображень як контейнера Висновок

Список літератури

Вступ

Створення засобів обчислювальної техніки підштовхнуло до формування правил і подальшому розвитку комп’ютерної стеганографії. В результаті цього питання захисту інформації з кожним днем стає більш актуальним. З’явилася велика кількість нових сфер використання обчислювальних засобів. В цифрові дані впроваджується інформація, що має аналоговий вид, до якого відносяться зображення, мова, аудіо– та відеозаписи. І в наслідок цього існують різні методи вбудовування в текстові файли.

Основним аспектом засобів обчислювальної техніки є захист авторських прав в електронних документах. Використовуючи нові технології, зловмисники можуть використовувати і поширювати приховану інформацію. Найбільш ефективними способами захисту авторських електронних документів є застосування цифрової стеганографії і цифрових водяних знаків (ЦВЗ).

1. Актуальність теми і наукова новизна

У всі часи мета захисту даних була актуальною в багатьох сферах життя. Дане завдання має два основних напрямки: стеганографія, спрямована на приховування фактів передачі або зберігання інформації, і криптографія, метою якої є шифрування самих даних.

У зв’язку з цим в даний час активно застосовується вбудовування в цифрові зображення і електронні документи невидимих цифрових водяних знаків, які несуть в собі інформацію про правовласників. Вбудовування ЦВЗ дає можливість зменшити втрати від загроз розкрадання (використання даних, які є інтелектуальною власністю, або незаконне копіювання).

У зв’язку з вищевикладеним, потреба в створенні і реалізації методу вбудовування ЦВЗ в зображення або документи, стійкого до різних зовнішніх впливів, для збільшення ефективності захисту від загроз розкрадання є актуальною науковою задачею.

2. Цілі та завдання дослідження, плановані результати

Метою роботи є поліпшення ефективності захисту цифрових документів, як об’єктів інтелектуальної власності, від загроз розкрадання за рахунок вбудовування в них цифрових водяних знаків.

Для досягнення поставленої мети сформульовані завдання даної роботи:

- проаналізувати існуючі методи та алгоритми маркування цифровими водяними знаками [1];

- розробити модель захисту маркування нерухомих цифрових файлів на основі вивчених методів;

- знайти оптимальні показники скритності вбудовування ЦВЗ в зображення–контейнер [2];

- виконати порівняльний аналіз стійкості ЦВЗ, вбудованих різними алгоритмами, при якому будуть зберігатися допустимі рівні маркування;

- програмно реалізувати розроблену модель з можливістю використання функцій вбудовування та вилучення прихованих даних через призначений для користувача інтерфейс;

- провести експерименти для підтвердження працездатності моделей і алгоритмів.

Об’єктом дослідження є стеганографічні методи і алгоритми вбудовування ЦВЗ в цифрові зображення.

Предметом дослідження є стійкість ЦВЗ до зовнішніх впливів на зображення–контейнер.

Таким чином, в результаті виконання роботи, планується отримати прикладну програму на базі методів впровадження цифрових водяних знаків для захисту електронних документів.

3. Апробація результатів

Деякі питання, що розглядаються в магістерській дисертації, докладно освячені в ряді публікацій. За темою дисертації опубліковані 2 наукові

- „Дослідження методів цифрової стеганографії для маркування зображень цифровими водяними знаками“ (VI Міжнародна науково–практична конференція „Сучасні тенденції розвитку і перспективи впровадження інноваційних технологій в машинобудуванні, освіті та економіці“, м. Азов, 13–14 травня 2019 року) [відкрити];

- „Дослідження методу вбудовування цифрових водяних знаків на основі поділу зображення–контейнера“ (69–та МІЖНАРОДНА СТУДЕНТСЬКА НАУКОВО–ТЕХНІЧНА КОНФЕРЕНЦІЯ, м. Астрахань, 15–19 квітня 2019 року) [відкрити].

Виступ на цю тему проходив на конференції „Інформатика, керуючі системи, математичне і комп’ютерне моделювання — 2019“ (ІУСМКМ–2019).

4. Огляд досліджень і розробок

На сьогоднішній день проводиться безліч конференцій з проблем інформаційної безпеки. З кожним роком зростає число публікацій, присвячених методам стеганографії і стегоаналіза. В цьому напрямку науки працюють багато російських і зарубіжних вчених.

4.1. Огляд міжнародних джерел

У світі існує велика кількість робіт, статей і публікацій на тему розробки методів маркування мультимедійних даних цифровими водяними знаками. Велика частина матеріалів є англомовними, проте статті також активно переводяться на російську мову.

Завдання стеганографічного приховування інформації вивчали зарубіжні дослідники: G.J. Simmons (вперше описав модель стеганографічного каналу зв’язку) [3], J. Fridrich (представлен новий метод на основі ознак для зображення, взятий за зразок для порівняння) [4], R. Anderson (представлена перша термінологія, що відноситься до стеганографії) [5], W. Bender, N. Morimoto (внесок в розвиток аудіостеганографіі) [6], С. Cachin (необхідність розрізняти стеганографічні водяні знаки від цифрових відбитків) [7], I. Pitas (запропоновані конкретні рішення для надійного й ефективного захисту) [8].

Також необхідно відзначити роботи В. Pfitzmann [9] і S. Craver [10], які сформували базову термінологію та базові стеганографічні протоколи.

У статті „Robust Method for Protecting Electronic Document on Waterway Transport with Steganographic Means by Embedding Digital Watermarks into Images“ розглядаються алгоритми реалізації ЦВЗ на основі модуляції яскравості в блоках графічних документів, які одночасно забезпечують приховане вбудовування будь–якої послідовності інформації та аутентифікацію зображення [11].

У статті „Color Image Steganography based on Pixel Value Modification Method Using Modulus Function“ запропоновано новий метод модифікації значень пікселів за допомогою функції модуля, що вбудовує одну секретну цифру в один піксель зображення. За допомогою розробленого методу може бути досягнуто хороше візуальне сприйняття стего–зображення [12].

У статті „Hiding data in images by simple LSB substitution“ запропонована схема впровадження даних шляхом простої заміни. Після застосування оптимального процесу регулювання пікселів до стего–зображенню якість зображення може бути значно покращено при низькій обчислювальній складності [13].

У статті „Robustness and Security of Digital Watermarksldquo; виконаний короткий технічний огляд технології ЦВЗ. Розроблено теоретичні підходи, які можуть привести до безпечних методів створення водяних знаків [14].

4.2. Огляд національних джерел

У Російській Федерації найбільш відомими є роботи наступних вчених: В.Г. Грібунін, І.М. Кайданів, І.В. Туринців [15], А.В. Аграновський [16], В.А. Хорошко [17]. Існуючі методи вбудовування ЦВЗ в цифрові файли, розглянуті даними авторами, є ефективними, проте не завжди забезпечують високу стійкість ЦВЗ до широкого спектру впливів.

Ю.М. Коростіль і М.Є. Шелест запропонували метод, в якому приховування інформації виконується на змістовному рівні з використанням інформаційних параметрів зображення. Запропонований метод є розвитком стеганографічної технології — семаграмм. Дана технологія є повідомленням, в якому позначеннями є будь–які символи, крім букв і цифр.

У статті „Алгоритм пошуку в зображеннях прихованих даних, вбудованих методом Коха–Жао“ описується метод стеганографічні приховування даних Коха–Жао. Розглянуто алгоритм аналізу зображень формату JPEG для встановлення факту прихованої передачі даних [18].

У статті „Алгоритм блочного вбудовування стійких ЦВЗ в великоформатні зображення“ представлено новий алгоритм вбудовування ЦВЗ в цифрові зображення, що забезпечує стійкість ЦВЗ до широкого набору перетворень зображення–контейнера [19].

У статті „Порівняння алгоритмів Куттера і Брайндокса“ виконано порівняльний аналіз алгоритмів впровадження та вилучення цифрового підпису. За результатами порівняння алгоритм Брайндокса перевершує алгоритм Куттера [20].

4.3. Огляд локальних джерел

У Донецькому національному технічному університеті питаннями захисту інформації за допомогою впровадження ЦВЗ займався студент Шевляковх А.І. „Дослідження та розробка методів нанесення цифрових водяних знаків з метою захисту авторських прав на графічні зображення в умовах атак на стегодекодер“ — розробка моделі на базі методу впровадження ЦВЗ, алгоритмів і програмних модулів системи для захисту графічних зображень [21].

Також були знайдені схожі теми у студентів. Робота магістра Карнаух О.В. „Дослідження систем прихованої передачі інформації“ — розробка і дослідження способів захисту інформації, переданої по мережах, що дозволяють збільшити захищеність повідомлень [22].

У статті „Аналіз особливостей методів цифрової стеганографії для захисту інформації, що передається по відкритих каналах“ Губенко Н.Є. розглянуті і проаналізовані методи цифрової стеганографії, які використовуються в якості контейнерів переданого повідомлення зображення. Показані алгоритми деяких методів і визначені їх особливості, переваги та недоліки [23].

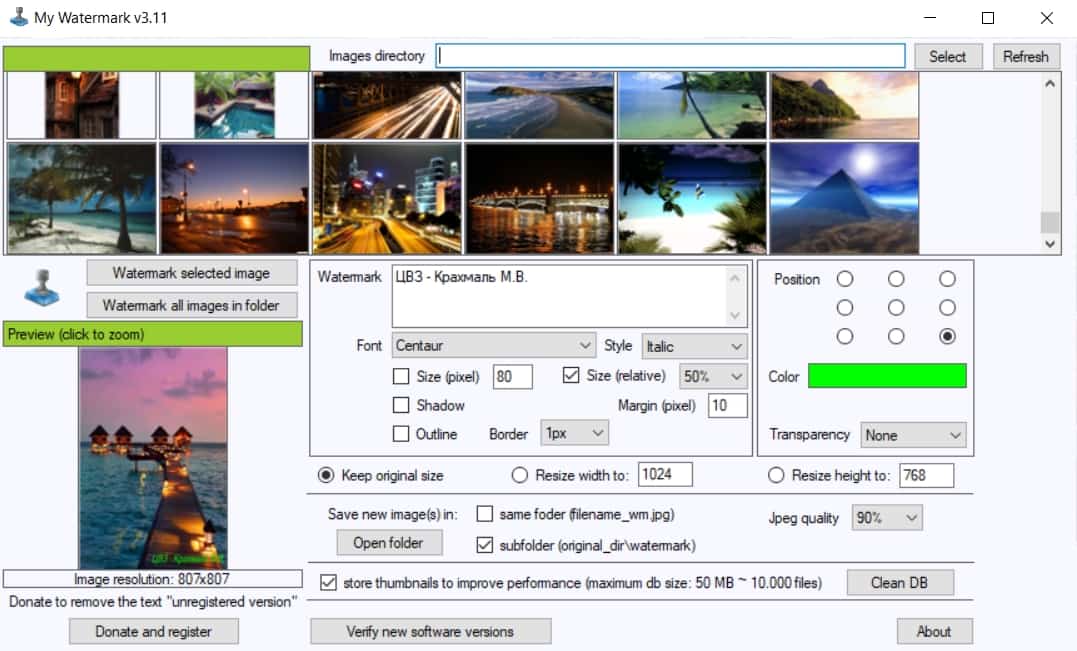

5. Аналіз аналогічних систем

Було проведено аналіз існуючих на сьогоднішній день програм, що забезпечують конфіденційність мультимедійних даних. Програм подібного роду багато: деякі є вузькоспрямованими (виконують тільки нанесення ЦВЗ) і більш універсальні (мають додаткові можливості у вигляді зміни розмірів, додавання тексту).

У всіх досліджуваних програм, доступних для безкоштовного використання, є один недолік — неможливо нанести прихований ЦВЗ. Дані програми не використовують існуючі методи вбудовування водяних знаків.

Найбільш успішною програмою для маркування цифрових зображень є „My Watermark“ (рис.1). Дана програма дозволяє додавати текстові водяні знаки, вибирати положення знака на зображенні, застосовувати ефекти (тінь, прозорість, контур), встановлювати спеціальний шрифт, стиль і колір тексту та має можливість перегляду.

Рисунок 1 — Програма „My Watermark“

6. Вимоги до методів приховування даних

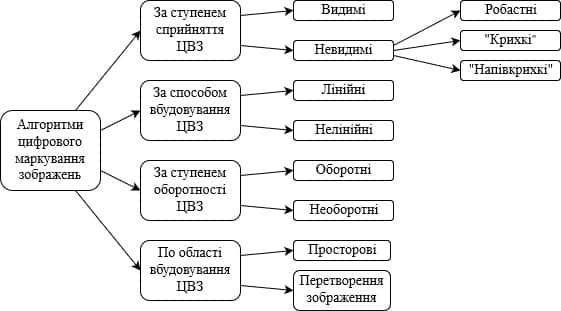

На сьогоднішній день цифрова стеганографія має велику кількість розроблених методів вбудовування ЦВЗ, кожен з яких ділиться на класи і підкласи. Загальна структура показана на рисунку 2 [24].

Рисунок 2 — Класифікація алгоритмів

Залежно від області застосування алгоритмів приховування даних визначаються відповідні вимоги до них. Найбільш важливими є три вимоги: кількість і скритність інформації, стійкість до можливих атак або перетворень (можливість вилучення повідомлення після стиснення або модифікацій).

Вимоги до стійкості є особливо важливими для стеганографічних алгоритмів, які використовують для маркування різні цифрові дані. Залежно від ступеня можливих спотворень розрізняють „крихкі“, „напівкрихкі“ і робастні (стійкі) ЦВЗ [25].

Робастні ЦВЗ є стійкими до більшості модифікацій стегано–об’єкта та використовуються для забезпечення захисту авторських прав на інтелектуальну власність.

„Крихкі“ ЦВЗ руйнуються при різних модифікаціях контейнера, а „напівкрихкі“ ЦВЗ зберігаються тільки при заздалегідь відомих способах перетворення. Дані типи цифрових знаків використовуються для підтвердження автентичності маркованих даних

Інформацію необхідно вбудовувати в цифрові дані таким чином, щоб людське око не могло відрізнити вихідне зображення–контейнер від маркованого.

Важливий недолік полягає в тому, що одночасне виконання вимог стійкості і скритності до різних перетворень є складним завданням. Через це необхідно вибирати пріоритети за вимогами, які залежать від поставленого завдання. На рисунку 3 показана залежність критеріїв до вбудовування ЦВЗ і самими методами маркування.

Рисунок 3 — Залежність типу ЦВЗ до основних вимог вбудовування

(анімація: 8 кадрів, 6 циклів повторення, 104 кілобайт)

Основними областями використання стеганографічних алгоритмів є:

- прихований зв’язок — нанесена інформація містить повідомлення, які необхідно передати між двома людьми (головними факторами є кількість переданої інформації і ступінь скритності);

- захист авторських прав — цифровий водяний знак містить інформацію про автора, що використовується для доказу прав. Головним завданням є виявлення зловмисника, тому особлива увага приділяється стійкості до атак;

- ідентифікація цифрових даних — дані мають свій унікальний номер і зберігаються в єдиному цілому. Відмінність полягає в тому, що відсутній потенційний зловмисник.

На даний момент безліч технологій вбудовування ЦВЗ використовуються в мережі Інтернет, але не багато алгоритмів мають хороші показники захисту від зовнішніх впливів на контейнер.

7. Використання цифрових зображень як контейнера

Популярність використання цифрових зображень в якості стеганоконтейнерів виходить із причин [26]:

- великий обсяг пропускної здатності (можливість вбудовування ЦВЗ великих розмірів);

- велика частина зображень містить ділянки, що мають шумову структуру (нанесення інформації в такі області підвищують скритність);

- слабка чутливість до змін яскравості і контрастності.

Для забезпечення прихованої передачі повідомлень необхідна система, яка може виконувати як маркування обраного зображення–контейнера, так і витяг без істотних втрат даних. Для підвищення стійкості до різних модифікацій використовуються ключі, які можуть бути призначені як для однієї людини, так і для великої групи [27].

Далі виконується маркування контейнера відповідно до ключа, і в якості захисної функції можуть застосовуватися алгоритми стиснення і повторне нанесення цифрових водяних знаків.

Безліч зображень мають візуальну надмірність і при використанні або створенні стеганографічної системи необхідно враховувати даний фактор. Людський зір влаштований таким чином, що будь–які зміни в високочастотній області зображення є непомітними.

Головною функцією такої системи повинно бути точне відновлення ЦВЗ після найдрібніших модифікацій таких, як стиснення без втрат, поворот, зміна країв [28]. Крім цього необхідно точно визначати наявність вбудованої інформації в контейнері. В якості вхідних даних для перевірки можуть використовуватися як секретні ключі з цифровим водяним знаком, так і оригінальне зображення.

При використанні більш складних алгоритмів вбудовування та вилучення ЦВЗ оригінальні зображення і ключі можуть не знадобитися, даний спосіб є „сліпим“. Імовірність отримати в результаті повністю відновлений ЦВЗ велика.

Висновок

В результаті науково–дослідної роботи були зібрані і вивчені матеріали з питань, пов’язаних з темою магістерської дисертації.

У дослідженні були проаналізовані існуючі методи і способи маркування нерухомих цифрових файлів, особливості використання різних типів цифрових водяних знаків.

Завдяки вивченим матеріалами, можна зробити висновок, що існує невелика кількість програм для прихованого вбудовування ЦВЗ в зображення, більша частина не володіє необхідними функціями. Завдання створення якісного програмного забезпечення, яке здатне потай маркувати необхідні файли за допомогою методів, на сьогоднішній день не втратила своєї актуальності.

Список літератури

- Крахмаль, М.В. Исследование методов цифровой стеганографии для маркировки изображений цифровыми водяными знаками / М.В. Крахмаль, Т.В. Завадская // Современные тенденции развития и перспективы внедрения инновационных технологий в машиностроении, образовании и экономике: VI Международная научно–практическая конференция, 13–14 мая 2019, г. Азов.

- Крахмаль, М.В. Исследование метода встраивания цифровых водяных знаков на основе деления изображения–контейнера / М.В. Крахмаль, Т.В. Завадская // 69–я Международная студенческая научно–техническая конференция, Астрахань, 15–19 апреля 2019 года [Электронный ресурс]: материалы / Астрахан. гос. техн. ун–т. — Астрахань: Изд–во АГТУ, 2019.

- Simmons, G.J. The prisoner’s problem and the subliminal channel / G.J. Simmons // Proc. Workshop on Communications Security (Crypto’83). — 1984. — pp. 51–67. URL: https://link.springer.com/chapter/10.1007/978-1-4684-4730-9_5 (дата обращения: 25.08.2019).

- Fridrich, J. Feature–Based Steganalysis for JPEG Images and its Implications for Future Design of Steganographic Schemes / J. Fridrich // Lecture Notes in Computer Science (LNCS). — vol. 3200. — 2005. — pp. 67–81. URL: https://link.springer.com/chapter/10.1007%2F978-3-540-30114-1_6 (дата обращения: 22.08.2019).

- Anderson, R. On the limits of steganography / R. Anderson, F. Petitcolas // IEEE J. on Selected Areas in Communications. — vol. 16, № 4. — 1998. — pp. 474–481. URL: https://www.cl.cam.ac.uk/~rja14/Papers/jsac98-limsteg.pdf (дата обращения: 20.08.2019).

- Bender, W. Tehniques for data Hiding / W. Bender, D. Gruhl, N. Morimoto, A. Lu // IBM Systems Journal, 35 (3&4). — 1996. — pp. 313–336. URL: https://pdfs.semanticscholar.org/8c82/c93dfc7d... (дата обращения: 27.08.2019).

- Cachin, C. An information theoretic model for steganography / C. Cachin // Proceedings of 2nd Workshop on Information Hiding. D. Aucsmith (Eds.). Lecture Notes in Computer Sciences, Springer–verlag. — 1998. — pp. 306–319. URL: https://eprint.iacr.org/2000/028.pdf (дата обращения: 27.08.2019).

- Pitas, I. A Method for Signature Casting on Digital Images / I. Pitas // Proceedings of ICIP. — vol. 3. — 1996. — pp. 215–218. URL: https://www.semanticscholar.org/paper/A-method-for-signature-casting... (дата обращения: 28.08.2019).

- Pfitzmann, B. Information Hiding Terminology / B. Pfitzmann // Information Hiding, Springer Lecture Notes in Computer Science. — vol. 1174. — 1996. — pp. 347–350. URL: https://link.springer.com/chapter/10.1007%2F3-540-61996-8_52 (дата обращения: 30.08.2019).

- Craver, S. Can Invisible Watermarks Resolve Rightful Ownerships? / S. Craver, N. Memon, B. Yeo, M. Yeung // IBM Research Report. — 1996. — pp. 573–586. URL: https://pdfs.semanticscholar.org/a7f3/0abe129b... (дата обращения: 30.08.2019).

- Bukharmetov, M. Robust Method for Protecting Electronic Document on Waterway Transport with Steganographic Means by Embedding Digital Watermarks into Images / M. Bukharmetov, A. Nyrkov, S. Sokolov, S. Chernyi, V. Kuznetsov, D. Mamunts // 16th Conference on Reliability and Statistics in Transportation and Communication. — 19–22 October, 2016, Riga, Latvia. — pp. 507–514. URL: https://www.sciencedirect.com/science/article/... (дата обращения: 07.10.2019).

- Nagaraja, V. Color Image Steganography based on Pixel Value Modification Method Using Modulus Function / V. Nagaraja, Dr. V. Vijayalakshmib, Dr. G. Zayarazc // International Conference on Electronic Engineering and Computer Science. — 2013. — pp. 17–24. URL: https://www.sciencedirect.com/science/article/... (дата обращения: 07.10.2019).

- Chan, Chi-Kwong Hiding data in images by simple LSB substitution / Chi–Kwong Chan, L.M. Cheng // Pattern Recognition, 37 (2004). — pp. 469–474. URL: https://www.sciencedirect.com/science/article/abs/... (дата обращения: 07.10.2019).

- Matheson L.R., Mitchell S.G., Shamoon T.G., Tarjan R.E., Zane F. (1998) Robustness and security of digital watermarks. In: Hirchfeld R. (eds) Financial Cryptography. FC 1998. Lecture Notes in Computer Science, vol 1465. Springer, Berlin, Heidelberg. URL: https://link.springer.com/chapter/... (дата обращения: 07.10.2019).

- Грибунин, В.Г. Цифровая стеганография / В.Г. Грибунин, И.И. Оков, И.В. Туринцев. — М.: Солон–1 Пpecc. — 2002. — 272 c. URL: https://proklondike.net/books/defence/gribunin_cifir_stenograf_2009.html (дата обращения: 16.06.2019).

- Аграновский, А.В. Стеганография, цифровые водяные знаки и стеганоанализ / А.В. Аграновский, А.В. Балакин, В.Г. Грибунин, С.А. Сапожников. — М.: Вузовская книга, 2009. — 220 с. URL: https://nashol.com/2014072179059/steganografiya-cifrovie-vodyanie-znaki... (дата обращения: 20.06.2019).

- Хорошко, В.А. Методы и средства защиты информации / В.А. Хорошко, А.А. Чекатков. — К.: Юниор, 2003. — 501 с. URL: https://www.twirpx.com/file/467941/ (дата обращения: 20.06.2019).

- Демидчук, А.И. АЛГОРИТМ ПОИСКА В ИЗОБРАЖЕНИЯХ СКРЫТЫХ ДАННЫХ, ВСТРОЕННЫХ МЕТОДОМ КОХА–ЖАО / А.И. Демчук, Ю.А. Чернявский // Информатика, 2012. — (1(33)). — c. 39–46. URL: https://inf.grid.by/jour/article/view/... (дата обращения: 07.10.2019).

- Глумов, Н.И. Алгоритм блочного встраивания стойких ЦВЗ в крупноформатные изображения / Н.И. Глумов, В.А. Митекин // Компьютерная оптика— 2011. — № 33. — с. 368–371. URL: https://cyberleninka.ru/article/n/algoritm... (дата обращения: 07.10.2019).

- Борзунов, Г.И. СРАВНЕНИЕ АЛГОРИТМОВ КУТТЕРА И БРАЙНДОКСА / Г.И. Борзунов, А.С. Соловьев // Сатериалы XVIII всероссийской научно-практической конференции «Проблемы информационной безопасности в системе высшей школы». — 2011. — No4. — c. 79–80. URL: https://bit.mephi.ru/index.php/bit/... (дата обращения: 07.10.2019).

- Шевляков, А.И. Исследование и разработка методов нанесения цифровых водяных знаков с целью защиты авторских прав на графические изображения в условиях атак на стегодекодер. — [Электронный ресурс] // Портал Магистров ДонНТУ, 2018 г. URL: http://masters.donntu.ru/2018/fknt/shevlyakov/diss/index.htm (дата обращения: 13.07.2019).

- Карнаух, О.В. Исследование систем скрытой передачи информации. — [Электронный ресурс] // Портал Магистров ДонНТУ, 201 г. URL: http://masters.donntu.ru/2018/fkita/karnauh/diss/index.htm (дата обращения: 13.07.2019).

- Губенко, Н.Е. Анализ особенностей методов цифровой стеганографии для защиты информации, передаваемой по открытым каналам / Н.Е. Губенко, Д.С. Сипаков // Информатика и кибернетика. — No2, 2015. —ДонНТУ, Донецк. — c.28–37. URL: http://infcyb.donntu.ru/IC_2.pdf (дата обращения: 07.10.2019).

- Хорошко, В.О. Основы компьютерной стеганографии: Учебное пособие для студентов и аспирантов / В.О. Хорошко, О.Д. Азаров, М.Э. Шелест. — Винница: ВДТУ. — 2003. — 143 с. URL: http://ir.lib.vntu.edu.ua/bitstream/handle/123456789/12616... (дата обращения: 13.09.2019).

- Конахович, Г.Ф. Компьютерная стеганография. Теория и практика / Г.Ф. Конахович, А.Ю. Пузыренко. — К.: МК–Пресс. — 2006. — 288 с. URL: https://www.twirpx.com/file/11476/ (дата обращения: 07.09.2019).

- Marvel, L. Image Steganography for Hidden Communication. PhD Thesis. University of Delavare. — 1999. — 115 p. URL: https://pdfs.semanticscholar.org/daf0/3c248... (дата обращения: 10.09.2019).

- Батура, В.А. Методы маркирования неподвижных изображений // Инженерный вестник. — 2013. — № 8. — с. 583–590. URL: https://docplayer.ru/64254596-Metody-cifrovogo... (дата обращения: 10.09.2019).

- Илюшечкин, Е.А. Некоторые способы повышения устойчивости цифровых водяных знаков к искажающим воздействиям // Вестн. Ом. ун–та. — 2013. — № 4. — с. 217–220. URL: https://cyberleninka.ru/article/n/nekotorye-sposoby-povysheniya... (дата обращения: 12.09.2019).