Реферат по теме выпускной работы

Содержание

- Введение

- 1. Актуальность темы

- 2. Цель и задачи исследования, планируемые результаты

- 3. Обзор исследований и разработок

- 3.1 Обзор международных источников

- 3.2 Обзор национальных источников

- 3.3 Обзор локальных источников

- 4. Анализ подходов к аутентификации в распределенных программных системах

- Выводы

- Список источников

Введение

Стремительное развитие вычислительных сетей и особенно сети Интернет привело к повсеместному использованию распределенных систем различного назначения. Во всем мире активно идет процесс децентрализации вычислений, что позволяет создавать масштабируемые системы, способные обслуживать огромное количество пользователей с высокой производительностью.

В связи с широким распространением распределенных систем во всех сферах человеческой деятельности остро стоит задача обеспечения информационной безопасности в таких системах. Одной из основных мер по защите данных является обеспечение надежной аутентификации пользователя. В настоящий момент существует множество подходов к аутентификации и еще больше реализаций этих подходов. При этом не все классические решения задачи аутентификации подходят для использования в распределенных системах. А различные типы систем предъявляют свои уникальные требования к подсистемам аутентификации. Кроме того, активное развитие вычислительной техники позволяет легко взламывать алгоритмы аутентификации, которые еще 10-15 лет назад считались надежными. В связи с этим ведется непрерывная работа в области исследования и разработки методов аутентификации. Постоянно появляются новые и совершенствуются существующие алгоритмы, направленные на обеспечение защищенной аутентификации пользователей.

1. Актуальность темы

Актуальность темы обусловлена ростом ценности информации, постоянным появлением новых угроз информационной безопасности и важностью процесса аутентификации при построении защиты информационной системы. На данный момент не существует универсального решения, которое может обеспечить необходимый уровень защищенности аутентификации в любой распределенной системе. Многие широко распространенные в настоящее время алгоритмы аутентификации остаются уязвимыми для различных типов атак. В тоже время алгоритмы, обладающие достаточной степенью защищенности, обычно требуют наличия сложной инфраструктуры и остаются непонятными для широкого круга пользователей.

2. Цель и задачи исследования, планируемые результаты

Целью данной работы является исследование эффективности существующих подходов и алгоритмов аутентификации в распределенных программных системах, анализ преимуществ недостатков и уязвимостей современных систем аутентификации, разработка нового алгоритма аутентификации на основе проведенного анализа.

Объект исследования: методы и подходы к аутентификации в распределенных системах.

Задачи:

- анализ распространенных подходов к аутентификации и конкретных алгоритмов, реализующих эти подходы

- анализ стандартов в области аутентификации

- выделение недостатков и уязвимостей существующих решений

- проектирование нового алгоритма на основе полученных данных

- разработка тестовой программной системы и внедрение в нее спроектированного алгоритма аутентификации

- анализ эффективности разработанного алгоритма

Предполагаемая новизна данной работы состоит в разработке нового алгоритма аутентификации, ориентированного на использование в распределенных системах, который позволит устранить некоторые уязвимости и недостатки существующих решений.

Планируемые результаты: в качестве результатов данной работы планируется проектирование и реализация нового алгоритма аутентификации в распределенных системах на основе анализа используемых в настоящее время алгоритмов, реализация тестовой системы, использующей разработанный алгоритм.

3. Обзор исследований и разработок

3.1 Обзор международных источников

Существует множество источников, посвященных проблеме аутентификации в распределенных системах. Так, в статье Secure Authentication Scheme for Internet of Things in Cloud [1] предлагается схема аутентификации в облаке для интернета вещей. А в статье Biometric Based User Authentication in Smart Phones [2] описывается метод биометрической аутентификации для смартфонов. Существует множество периодических изданий, связанных с аутентификацией. Например, Aerospace and Electronic Systems Magazine [3], IEEE Circuits and Systems Magazine [4]. Часто проходят конференции, на которых рассматривается проблема аутентификации. Например, одна из секций конференции 20th International Conference on Advanced Communication Technology[5], проводимой в ноябре 2018 года, посвящена аутентификации и защите персональных данных. Существуют организации, одним из направлений деятельности которых является совершенствование аутентификации в современных системах. Например, Biometrics Council [6], IEEE Cloud Computing[7].

3.2 Обзор национальных источников

Среди национальных источников множество публикаций также посвящено аутентификации. Статья «Строгая аутентификация как часть стратегии GDPR» [8] посвящена многофакторной аутентификации и использованию аппаратных токенов качестве одного из факторов аутентификации.

В статье «Аутентификация в распределенных информационных системах»[9] представлен обзор существующих технологий аутентификации в распределенных системах, анализ уязвимостей и особенностей возможных реализаций этих технологий.

В публикации Двухфакторная аутентификация для защиты финансовых сервисов: проблемы использования [10] рассматриваются уязвимости основных подходов к двухфакторной аутентификации на основе одноразовых паролей.

В статье [11] приводятся перспективы развития биометрической аутентификации, а также недостатки существующих методов биометрической аутентификации.

В статье «Современные методы биометрической аутентификации: обзор, анализ и определение перспектив развития» [12] рассматриваются методы биометрической аутентификации, основанные на распознавании отпечатка пальца, сетчатки глаза, радужной оболочки глаза, голоса и почерка, геометрии лица и делается вывод, что наиболее оптимальным на данный момент является алгоритм на основе анализа мимики лица, а также приводятся рекомендации по реализации этого алгоритма.

3.3 Обзор локальных источников

В работе «Методы и алгоритмы СКС аутентификации пользователей по ЛВС по тембору голоса»[13] Кравченко Д.А. Описал возможную реализацию специализированной компьютерной системы аутентификации пользователей по тембору голоса.

В статье «Разработка компьютеризированной системы контроля доступа с использованием аутентификации по голосу»[14] Кулибаба О.В. анализирует признаки, которые могут быть использованы для аутентификации по голосу, предлагает оптимальный набор признаков и возможную структуру системы контроля доступа на основе аутентификации по голосу.

В статье «Особенности модели аутентификации на основе ЦВЗ для разработки систем графического пароля» [15] Ефремченко И.А. приводится анализ методов стенографии, которые могут быть использованы для повышения стойкости систем, использующих парольную аутентификацию, рассматривается метод аутентификации пользователя на основе цифровых водяных знаков.

4. Анализ подходов к аутентификации в распределенных программных системах

В настоящее время существует несколько основных подходов к реализации аутентификации в распределенных системах:

- проверка знания пользователем некоторого секрета, например, парольная аутентификация[16];

- проверка принадлежности пользователю объекта или ресурса, например, аутентификация с помощью сертификатов[17], смарт-карт[18], usb-токена[19];

- проверка определенных свойств пользователя, например, биометрическая аутентификация[20];

- проверка информации, относящейся к пользователю, например, аутентификация по местоположению[21].

Аутентификация бывает односторонней[22] и двусторонней[23]. При односторонней аутентификации проверку подлинности проходит только одна из задействованных сторон. При двусторонней аутентификации обе участвующие в аутентификации стороны проходят взаимную проверку подлинности.

В зависимости от количества различных методов, используемых при аутентификации, различают однофакторную и многофакторную аутентификацию.

На данный момент для организации аутентификации на интернет ресурсах чаще всего используют различные реализации парольной аутентификации. При парольной аутентификации пользователь предварительно регистрируется на ресурсе, задавая свой логин и пароли. В процессе аутентификации проверяется соответствие сохраненных логина и пароля значениям, введенным пользователем.

Данный алгоритм прост в реализации, однако имеет ряд уязвимостей. Пароль, задаваемый пользователем, часто оказывается простым или предсказуемым. Такой пароль быстро взламывается методом перебора или с помощью атаки по словарю. Для повышения стойкости пароля используют генераторы паролей, политики по обязательной смене пароля проверку сложности пароля [24]. Но эти меры не всегда эффективны и усложняют работу с системой для конечного пользователя. Кроме того, существует проблема небезопасного хранения пароля пользователем.

Аутентификационные данные при парольной аутентификации могут быть перехвачены при передаче по незащищенной сети или похищены из базы данных. Чтобы избежать этого данные шифруют и избегают хранения паролей в открытом виде[25]. Эффективным средством заполучения пользовательских учетных данных являются фишинговые атаки[26]. На рисунке 1 приведен пример схемы реализации такой атаки.

Рисунок 1 — Схема реализации фишинговой атаки

Компрометация учетных данных пользователя возможна также с использованием вирусного программного обеспечения, каким-либо способом попавшего на компьютер пользователя.

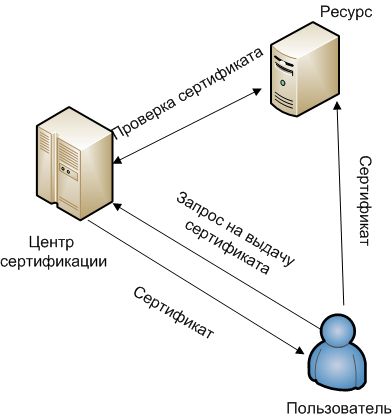

Другим подходом к реализации аутентификации является использование инфраструктуры открытых ключей (PKI)[27]. В системе с аутентификацией на основе PKI каждый пользователь имеет сертификат, выдаваемый центром сертификации[28]. Такой сертификат уникально идентифицирует пользователя и содержит его открытый ключ. Аутентификация в этом случае проводится путем проверки подлинности сертификата и принадлежности сертификата пользователю. На рисунке 2 представлен пример использования PKI инфраструктуры для аутентификации пользователя.

Рисунок 2 — Пример использования PKI инфраструктуры

Данный подход реализует более надежную аутентификацию, однако тоже имеет ряд недостатков. Вирусное программное обеспечение может занести в список доверенных сертификатов сертификат злоумышленника. Невозможно провести аутентификацию в системе, использующей PKI, если отсутствует связь с центрами сертификации. При компрометации центра сертификации скомпрометированными становятся все выданные им сертификаты. Защищенность системы зависит от способа хранения приватного ключа, используемого в конкретной реализации инфраструктуры открытых ключей.

Очень перспективной на данный момент является биометрическая аутентификация, которая основывается на распознавании уникальных для каждого человека характеристик. Биометрическая аутентификация является удобной для пользователя и обеспечивает достаточно высокий уровень надежности аутентификации.

К недостаткам биометрической аутентификации можно отнести то, что многие параметры человека могут изменяться с возрастом или в результате получения травм. Часто реализации аутентификации на основе распознавания лица или радужной оболочки глаза допускают ложное срабатывание при использовании злоумышленником фотографии другого человека. Существуют методы обхода аутентификации по отпечатку пальца, например, при использовании 3d модели пальца или фотографии отпечатка пальца, распечатанной с использованием специальных чернил. Системы, использующие распознавание голоса, можно обойти, используя качественную запись голоса человека или системы, воспроизводящие голос человека на основе существующих записей. Уровень защищенности системы, использующей биометрическую аутентификацию, зависит от способа хранения биометрической информации. Это особенно актуально, учитывая, что скомпрометированные биометрические параметры обычно невозможно заменить.

Достаточно перспективной альтернативой парольной аутентификации является протокол SQRL[29], который использует QR коды и асимметричную криптографию для реализации аутентификации пользователей. При первом запуске клиентского приложения генерируется мастер-ключ и ключ разблокировки личности. На основе мастер-ключа и информации о целевом ресурсе при каждом входе генерируется уникальный для этого ресурса приватный ключ, с помощью которого и происходит аутентификация. Мастер-ключ хранится в зашифрованном виде, ключом для расшифровки выступает пароль пользователя. Ключ разблокировки личности используется для замены или экспорта мастер-ключа и хранится в зашифрованном виде в распечатываемом пользователем QR[30] коде. Для расшифровки ключа разблокировки личности используется случайно сгенерированный 24-х значный ключ, который показывается пользователю только один раз при первом запуске приложения. Схема аутентификации при использовании данного протокола представлена на рисунке 3.

Рисунок 3 — Схема аутентификации при использовании протокола SQRL

(Анимация: 10 кадров, 100 циклов повторения, 97 килобайт)

Несмотря на то, что протокол обеспечивает достаточно высокий уровень защиты при аутентификации, слабым местом остается пароль пользователя, на основе которого происходит шифрование мастер-ключа. Кроме того, остается угроза небезопасного хранения пользователем кода разблокировки личности и 24-х значного программно генерируемого ключа расшифровки кода разблокировки личности.

Данный протокол может быть усилен введением второго фактора аутентификации при вводе в приложение пароля пользователя и при вводе ключа разблокировки личности. Это может быть отправка одноразового кода на e-mail адрес пользователя. Для исключения возможности подмены e-mail адреса адрес для разблокировки личности может хранится вместе с кодом разблокировки в зашифрованном виде. Адрес, используемый для подтверждения личности пользователя, при вводе пароля может быть задан для каждого отдельного ресурса при регистрации. Изменять данные e-mail адреса можно при активации кода разблокировки личности.

Выводы

На основе представленной информации, можно сделать вывод, что аутентифкация в распределенных системах является актуальной задачей. На сегодняшний день существует множество подходов к реализации аутентификации, которые имеют различный уровень защиты, потенциальные и реально эксплуатируемые уязвимости, сложность реализации, простоту использования. При этом современные алгоритмы могут быть усовершенствованы для усиления их стойкости к возможным атакам. Такое усовершенствование должно проводится на основе всестороннего анализа их уязвимостей. Исходя из результатов анализа существующих публикаций, можно утверждать, что на текущий момент наиболее актуальным направлением являются системы многофакторной и биометрической аутентификации. Интерес к многофакторной аутентификации можно объяснить тем, что с ее помощью легко расширить широко распространенную парольную аутентификацию, которая в современных условиях уже не может предоставить пользователям достаточный уровень защиты. Биометрическая аутентификация привлекательна тем, что является наиболее удобным и простым в использовании способом аутентификации для конечного пользователя, обеспечивая при этом достаточно высокий уровень безопасности.

Список источников

- Secure Authentication Scheme for Internet of Things in Cloud // IEEE Xplore Digital Library. [Электронный ресурс]. – Режим доступа: https://ieeexplore.ieee.org/document/8519890

- Biometric Based User Authentication in Smart Phones // IEEE Xplore Digital Library. [Электронный ресурс]. – Режим доступа: https://ieeexplore.ieee.org/document/8520335

- IEEE Aerospace and Electronic Systems Magazine // IEEE Xplore Digital Library. [Электронный ресурс]. – Режим доступа: https://ieeexplore.ieee.org/xpl/RecentIssue.jsp?punumber=62

- IEEE Circuits and Systems Magazine // IEEE Xplore Digital Library. [Электронный ресурс]. – Режим доступа: https://ieeexplore.ieee.org/xpl/RecentIssue.jsp?punumber=7384

- IEEE ICACT. [Электронный ресурс]. – Режим доступа: http://www.icact.org/

- IEEE Biometrics Concil. [Электронный ресурс]. – Режим доступа: http://www.ieee-biometrics.org/

- IEEE Cloud Computing. [Электронный ресурс]. – Режим доступа: https://cloudcomputing.ieee.org/

- Строгая аутентификация как часть стратегии GDPR // Хабрахабр. [Электронный ресурс]. – Режим доступа: https://habr.com/post/416139/

- Аутентификация в распределенных информационных системах. [Электронный ресурс]. – Режим доступа: https://aladdin-rd.ru/company/pressroom/articles/autentifikacia_v_raspredelennyh_informacionnyh_sistemah

- Двухфакторная аутентификация для защиты финансовых сервисов. [Электронный ресурс]. – Режим доступа: http://www.ifin.ru/publications/read/1547.stm

- Биометрическая аутентификация: истоки, хаки и будущее // Хабрахабр. [Электронный ресурс]. – Режим доступа: https://habr.com/company/asus/blog/408407/

- Современные методы биометрической аутентификации. Обзор, анализ и определение перспектив развития [Электронный ресурс]. – Режим доступа: https://cyberleninka.ru/article/v/sovremennye-metody-biometricheskoy-autentifikatsii-obzor-analiz-i-opredelenie-perspektiv-razvitiya

- Методы и алгоритмы СКС аутентификации пользователя ЛВС по тембору голоса. [Электронный ресурс]. – Режим доступа: http://masters.donntu.ru/2008/kita/kravchenko/diss/index.htm

- Разработка копьютеризированной системы контроля доступа с использованием аутентификации по голосу. [Электронный ресурс]. – Режим доступа: http://masters.donntu.ru/2010/fknt/kulibaba/library/article2.htm

- Особенности модели аутентификации на основе цвз для разработки систем графического пароля[Электронный ресурс]. – Режим доступа: http://masters.donntu.ru/2017/fknt/yefremchenko/library/article2.htm

- Парольная аутентификация // Volpi. [Электронный ресурс]. – Режим доступа: http://www.volpi.ru/umkd/zki/index.php?man=1&page=23

- The Basics of Cryptography and Digital Certificates // Cryptography. [Электронный ресурс]. – Режим доступа: https://whatismyipaddress.com/cryptography

- Смарт-карты как защита доступа. [Электронный ресурс]. – Режим доступа: https://www.osp.ru/lan/2004/01/138525/

- Cryptographic Token Key Initialization Protocol. [Электронный ресурс]. – Режим доступа: https://tools.ietf.org/html/rfc4758#page-11

- Biometric Authentication Overview, Advantages & Disadvantages. [Электронный ресурс]. – Режим доступа: https://heimdalsecurity.com/blog/biometric-authentication

- Location based authentication. [Электронный ресурс]. – Режим доступа: https://patents.google.com/patent/US20090187492

- Аутентификация односторонняя. [Электронный ресурс]. – Режим доступа: http://cryptography.ru/docs/аутентификация_односторонняя/

- Двусторонняя аутентификация. [Электронный ресурс]. – Режим доступа: https://studopedia.org/4-95486.html

- Как создать надежный пароль. [Электронный ресурс]. – Режим доступа: https://support.google.com/accounts/answer/32040?hl=ru

- Хэш код. [Электронный ресурс]. – Режим доступа: https://dic.academic.ru/dic.nsf/ruwiki/1185956

- Фишинг. [Электронный ресурс]. – Режим доступа: https://habr.com/post/344066/

- Установка центра сертификации на предприятии. [Электронный ресурс]. – Режим доступа: https://habr.com/company/microsoft/blog/348944/

- Public Key Infrastructure Certificate and Certificate Revocation List (CRL). [Электронный ресурс]. – Режим доступа: https://tools.ietf.org/html/rfc5280

- Simple Authentication and Security Layer. [Электронный ресурс]. – Режим доступа: https://www.isode.com/products/sasl.html

- Introduction to QR Code. [Электронный ресурс]. – Режим доступа: http://twiki.org/cgi-bin/view/Blog/BlogEntry201102x2

- Фишинг. [Электронный ресурс]. – Режим доступа: https://habr.com/post/344066/

При написании данного реферата магистерская работа ещё не завершена. Окончательное завершение: июнь 2019 года. Полный текст работы и материалы по теме могут быть получены у автора или его руководителя после указанной даты.